Это обеспечение безопасности обладало первостепенной важностью при разработке Windows Server 2008 и Windows Vista, и не удивляйтесь, что некоторые новые настройки группового курса действий специально зависят от того, как реализуются эти различные новые устройства безопасности. Я хочу начать эту статью с рассказа об установках группового курса действий, которые относятся к новому устройству безопасности, называемому User Account Protection (Защита Аккаунта Пользователя) (на который также ссылаются в некоторых документах Микрософт как на User Account Control (Контроль Аккаунта Пользователя) или UAC).

В случае если вы не знакомы с User Account Protection, то это устройство безопасности, разработанное для защиты Windows от пользователей с чрезмерными полномочиями. В операционной среде Windows XP обычно было необходимо для пользователей иметь локальные административные полномочия для того, чтобы они могли делать свою работу. Когда разрабатывалась Vista, то Микрософта долго рассматривал те возможности, в которых на самом деле нуждались пользователи, и поместил все эти возможности в стандартный пользовательский аккаунт, поэтому пользователи не получили локальные административные полномочия. Например, в те задания, которые Windows Vista разрешает выполнять путешествующему пользователю без наличия у него административных полномочий, входят установка драйвера принтера, ввод WEP ключа, настройка VPN соединения и установка обновлений прикладной программы.

Суть User Account Protection не заключается в простой передаче пользователю дополнительных полномочий. Устройство также разработано для защиты администраторов от самих себя. Даже если кто-то зарегистрировался как администратор, Windows обработает его как обычного пользователя. Если пользователи попытается совершить некоторые действия, которые запрашивают администраторские полномочия, Windows спросит пользователя можно ли временно поднять их привилегий для выполнения задания вручную.

У администраторов также есть выбор остаться зарегистрированным как простой пользователь. Если обычный пользователь нуждается в выполнении действия, которое запрашивает администраторские полномочия, то они не должны использовать команду Run As. Напротив, Vista автоматически попросит их ввести совокупность логина и пароля, которые могут быть использованы для этого задания.

Сейчас, когда вы уже получили общие сведения о User Account Protection и о его работе, давайте взглянем на установки группового курса действий, которые принадлежат к User Account Protection. Как и многие другие установки группового метода, о которых я говорил в этой серии статей, нынешний установки являются совместимыми только с Windows Server 2008 и Windows Vista. Поэтому раз Windows Server 2008 выпущен, и у вас есть контроллер домена Windows Server 2008 в вашей сети, эти установки группового курса действий должны быть установлены в уровень локального компьютера иерархии группового метода.

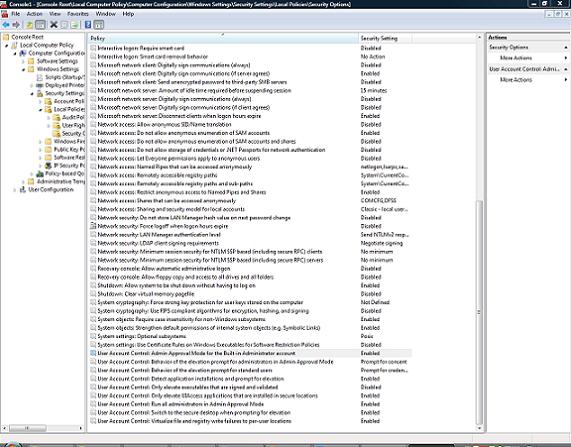

Относящиеся к User Account Protection установки группового метода могут быть найдены в регистре Group Policy Object в Computer Configuration | Windows Settings | Security Settings | Local Policies | Security Options. Вы можете видеть число доступных установок метода, показное на Рисунке А.

Рисунок A: Установки группового метода, относящиеся к User Account Protection устройству Vista

Как видно на рисунке, этот контейнер содержит многие установки, не относящиеся к User Account Protection. Установки для User Account Protection расположены в конце экрана.

Первой установкой, относящейся к User Account Control, является User Account Control: Admin Approval Mode для установки встроенного аккаунта администратора. Эта опция, которая включена по умолчанию, обрабатывает встроенный аккаунт администратора как обычного пользователя. Любое действие, которое запрашивает администраторские привилегии, вынудит Windows попросить у пользователя разрешения перед выполнением действия. Если эта опция будет выключена, то Vista будет вести себя как Windows XP. Встроенный аккаунт администратора будет обрабатываться как настоящий администратор, и у пользователя никогда не попросят дать разрешение Windows на выполнение действия.

Следующей доступной опцией является User Account Control: Behavior of the Elevation Prompt для Администраторов в опции режима подтверждения админа. Как вы уже знаете, Vista разработана таким образом, что она не будет выполнять административное действие без соглашения администратора. Эта опция позволяет вам контролировать тип соглашения, которое администратор должен дать, чтобы запрашиваемое действие было выполнено.

Опция по умолчанию является простой подсказкой для принятия. Это означает, что администратора спросят хочет ли он разрешить или запретить действие. Как альтернатива, администратора могут спросить полномочия. Это заставит администратора ввести свой пароль для выполнения некоторых администраторских действий. Эта опция считается тяжелой в использовании, но ей отдается предпочтение в высоко охраняемой операционной среде.

Последняя опция используется для возвышения полномочий без запроса у администратора утверждения действия. Я не рекомендую использовать эту опцию.

Так как Windows Vista ограничивает действия, которые администратор может выполнять без полномочий, еще ограничиваются возможности обычного пользователя. Вы можете контролировать то, что происходит, когда обычный пользователь пытается выполнить действие, которое запрашивает возвышенные привилегии, используя User Account Control: Behavior of the Elevation Prompt для установок обычного пользователя.

Когда обычный пользователь пытается выполнить действие, которое запрашивает возвышение привилегий, могут произойти некоторые события. Пользователя также могут попросить ввести полномочия администратора, или запрос может быть автоматически отклонен без разрешения пользователя. По умолчанию, у обычных пользователей запрашиваются полномочия администратора, если они оперируют в домашней операционной среде, но поднятые запросы автоматически отклоняются для пользователей, оперирующих в кооперативной операционной среде.

Хотя Windows Vista разработан для запроса о поднятии привилегий для заданных типов действий, некоторые из которых могут быть настроены так, что они могут выполняться без возвышения привилегий. Одним из примеров является установка программного обеспечения. The User Account Control: Detect Application Installations и Prompt for Elevation установки позволяют прикладным программам быть установленными без запроса возвышения привилегий.

Отсутствие возвышения привилегий для установки программного обеспечения может означать, во-первых, продуктивность счетчика, но существует оправданное использование для этой установки. В управляемых операционных средах прикладные программы обычно применяются через установку группового курса действий, или через SMS сервер, или похожий механизм. В таких ситуациях будет непрактично запрашивать администратора подтвердить действие на каждом «Рабочем столе» каждый раз, когда прикладная программа устанавливается. Поэтому вы можете отключить запрос на возвышение привилегий в каждой операционной системе. Запомните, что это отнюдь не означает, что обычные пользователи смогут устанавливать прикладные программы. Это всего лишь означает, что те, у кого есть подходящие привилегии, не будут обеспокоены запросом на возвышение привилегий.

Заключение

В этой статье я объяснил, что User Account Control является одним из центральных элементов системы безопасности Windows Vista. User Account Control делает Windows Vista более устойчивым вредоносному ПО, чем предыдущие версии Windows. Так как User Account Control является таким важным устройством безопасности, администраторы знают, как настраивать его для обеспечения нужд безопасности в их компании. В Части 4 я продолжу обсуждение рассказом о других установках User Account Control.

Автор: Брайн Позей (Brien Posey)

Источник: www.netdocs.ru