Сегодня компания Microsoft предлагает функцию защиты сетевого доступа, которая не допускает в сеть компьютеры, не прошедшие проверку на безопасность. В этой статье рассказывается о принципах защиты сетевого доступа как одной из новых функций Windows Server 2008.

Защита Сетевого Доступа Microsoft (Network Access Protection, MS-NAP) действует по принципу соответствия требованиям: в сеть допускаются только те системы Microsoft, которые соответствуют установленным требованиям безопасности в сети. Важнейшее условие доступа в сеть – наличие пакета обновлений и заплаток определенной версии. Тем не менее, функция MS-NAP не предназначена для защиты от действий злоумышленников. Применение MS-NAP обеспечивает отдельным клиентам защиту при подключении к сети. В этой статье впервые в эксклюзивной серии TechRepublic будет описано применение MS-NAP.

Почему так важна защита сетевого доступа?

В сущности, главное преимущество защиты сетевого доступа заключается в том, что она не допускает в сеть тех клиентов, чья система не соответствует необходимому уровню безопасности. Критериями могут служить версия пакета обновления, настройки антивирусного программного приложения и другие аспекты. Особое значение защита сетевого доступа имеет для предотвращения доступа в сеть мобильных компьютерных систем. Взять, к примеру, пользователя ноутбука, который использует соединение VPN для доступа к офисной сети, когда решает поработать дома. В такой ситуации защита сетевого доступа не позволит пользователю войти в сеть, если его система не смогла обратиться к защитным инструментам управления сетевым доступом.

Большое значение защита сетевого имеет и в том случае, когда к сети пытаются подключить домашние компьютеры. В принципе, обеспечение доступа в сеть тем компьютерам, поддержкой и администрированием которых организация не занимается, считается плохой практикой, но тем не менее, иногда такое случается. В такой ситуации защита сетевого доступа играет огромную роль; в противном случае никто не гарантирует, что на компьютере, получившем доступ в сеть, установлен антивирус, не говоря уже о пакетах обновлений и заплатках.

Кроме того, защита сетевого доступа может применяться для управления безопасностью стандартных настольных систем и других серверов Windows Server 2008 с целью определить, могут ли они быть допущены в сеть. Это позволяет снизить уровень риска, связанного с тем, что одна из таких систем в течение долго времени долго не выходила в сеть и стала, как следствие, уязвимой. Эта ситуация, по сути, аналогична сценарию с сетевым доступом для ноутбука, описанному выше.

Разработка сценария применения защиты сетевого доступа MS-NAP

Параметры защиты сетевого доступа могут быть настроены для Windows Server 2008 в качестве сервера и Windows Vista, Windows Server 2008 или Windows XP с пакетом обновлений Service Pack 3 в качестве поддерживаемых клиентов. Пакет обновлений Service Pack 3 для Windows XP еще не появился в открытом доступе, но уже известно, что он будет включать клиент NAP для Windows XP, которое на момент написания статьи находится в стадии бета-тестирования, осуществляемого специалистами Microsoft.

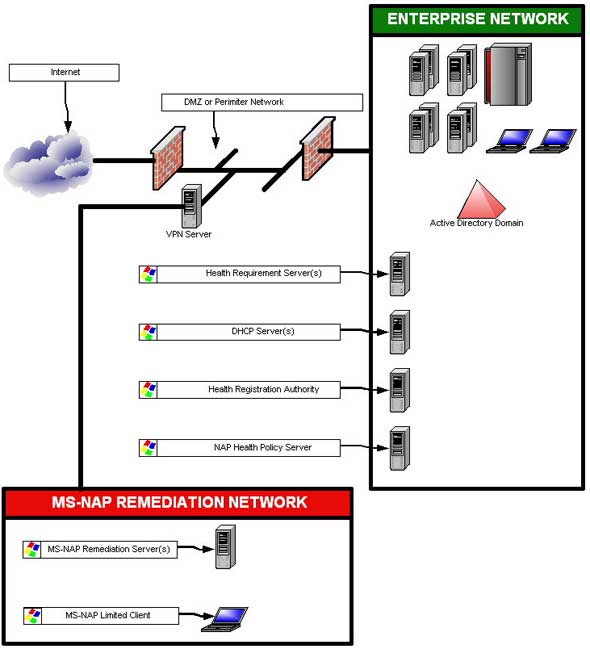

Различные роли MS-NAP осуществляют применение сетевой политики, хранение данных о политике безопасности, обеспечивают текущий уровень безопасности и изолируют те устройства, которые не соответствуют установленным требованиям. Их функционирование определяется в соответствии с методами обеспечения защиты сетевого доступа, указанными при настройке сети. Предусматривается также создание изоляционной зоны (сети коррекции) для устройств, не соответствующих установленным требованиям. В этой зоне устройства проходят необходимую корректировку и настройку, прежде чем будут допущены в сеть предприятия. На рисунке А приводится общая схема функционирования защиты MS-NAP и различных ее ролей.

Рисунок А Система защиты MS-NAP включает в себя различные роли.

Компания Microsoft уже давно предлагает продукты, способные осуществлять различные сетевые функции, такие как DNS, DHCP, маршрутизация и WINS. Появление защиты MS-NAP не означает отказа от этих продуктов. Хотя ИТ-специалисты на предприятии не всегда используют в полной мере сетевые службы, функционирование которых обеспечивает оборудование сети, применение MS-NAP позволяет использовать роли сервера Windows для аутентификации и управления политикой безопасности. В обеспечении безопасности защита MS-NAP опирается на стандартное сетевое оборудование – поэтому с точки зрения работы в сети, ее не назовешь исключительно продуктом Microsoft.

Более подробное описание MS-NAP

Основную идею MS-NAP понять довольно легко, но как же функционирует эта система? Защита MS-NAP опирается на сложный комплекс схем коммуникации и ролей сервера для обеспечения безопасности в сети. Здесь мы подробнее рассмотрим потоки трафика MS-NAP. Для обеспечения безопасности со стороны сервера система MS-NAP использует следующие компоненты:

Полномочия реестра безопасности (Health Registry Authority, HRA): Этот компьютер с операционной системой Windows Server 2008, которому присвоена роль IIS, получает сертификаты безопасности в системе центров сертификации.

Сервер политики безопасности NAP (NAP Health Policy Server, NPS): Этот компьютер с операционной системой Windows Server 2008, которому присвоена роль NPS, подтверждает уровень безопасности и содержит данные от требованиях политики безопасности.

Сервер коррекции (Remediation Server): На этом компьютере содержатся ресурсы, к которым могут обратиться те клиенты NAP, которые не соответствуют требованиям политики безопасности, с целью откорректировать свое состояние. Под ресурсами могут подразумеваться обновления баз данных антивирусов и обновления программного обеспечения.

Сервер, содержащий требования к безопасности (Health Requirement Server): Эта роль обеспечивает текущий уровень безопасности серверов MS-NAP.

Клиент NAP: Этот клиент представляет собой управляемый компьютер, к которому применяются требования политики MS-NAP (Windows XP SP3, Vista)

Сервер VPN: Эту роль может исполнять существующая система, но в любом случае, сервер VPN представляет собой точку доступа клиентов во внешнюю сеть (которая не ограничивается одним лишь Интернетом).

Сетевое оборудование: Коммутаторы или устройства WAP (Wireless Access Points, беспроводные точки доступа) с поддержкой аутентификации IEEE 802.1X.

Сервер DHCP: В системе MS-NAP сервер DHCP использует протокол RADIUS для связи с сервером NPS для определения уровня безопасности клиента NAP. Сервер DHCP – ключевой элемент MS-NAP: если система соответствует требованиям безопасности, она получит неограниченный доступ к сети; в противном случае, она будет направлена в сеть коррекции с целью повышения уровня своей безопасности в соответствии с существующими требованиями.

Примеры использования MS-NAP

Получив общее представление о функционировании защиты MS-NAP, рассмотрим, каким образом эта система может быть использована для защиты универсальных сетей. Безопасность – основной приоритет для любой организации, поэтому при введении в эксплуатацию новой сети необходимо продумать вопросы безопасности еще на стадии разработки. Защита MS-NAP может запретить доступ в сеть предприятия определенным опознанным пользователям или незащищенным системам. В сетях Windows одним из наиболее эффективных инструментов управления доступом, с точки зрения профессионалов в области информационных технологий, является домен Active Directory (AD).

В рамках AD возможно управление многими элементами системы, а также использование других пакетов управления, например, Systems Management Server (SMS), управление антивирусным программным обеспечением и обновлениями Windows. Защита MS-NAP позволяет обеспечить безопасность там, где обычные системы управления доступом оказываются бессильны.

Возьмем, к примеру, ситуацию, когда у поставщика или другого делового партнера предприятия может возникнуть потребность подключиться напрямую к одному из ресурсов в сети предприятия. При этом поставщик может воспользоваться для доступа в сеть компьютером, подключенным к другому домену или механизму управления, который, таким образом, не подконтролен ИТ-специалиста данного предприятия. Наконец, этот компьютер может оказаться элементом другой системы Active Directory – в этом случае после подключения к сети предприятия придется затратить значительное время на решение проблем совместимости настроек. Если в сети используется защита MS-NAP, установленные требования к безопасности будут применены к компьютеру поставщика еще до того, как он получит доступ в сеть.

Кто имеет право обновлять системы, не подконтрольные данному предприятию, – совсем другой вопрос, гораздо более спорный, чем сама мысль о том, что такие системы не могут быть напрямую допущены в сеть предприятия. Но если необходимость обеспечить прямой доступ постороннему компьютеру в сеть предприятия все-акти возникает, использование MS-NAP позволяет применить к нему требования, установленные в данной сети, еще до того, как система получит в нее доступ. Это позволяет выравнять несоответствие между стандартами, установленными в сети, и теми, что применяет компания, выпускающая оборудование.

Разумеется, одна из основных задач MS-NAP – ограничивать доступ в сеть удаленных пользователей данной организации (работающих на ноутбуках или домашних компьютерах), чтобы избежать риска в случае ошибки соединения. В тех редких случаях, когда к сети подключаются пользователи, управление компьютерами которых вообще не осуществляется, риск повышается. Использование защиты MS-NAP для всех удаленных систем позволит управлять и этими компьютерами, администрирование которых затруднено в связи с тем, что они редко бывают в сети. Клиент MS-NAP при этом не должен быть членом домена AD данной организации (то есть, наличие учетной записи для его компьютера необязательно). Однако с помощью AD можно управлять аутентификацией непосредственно.

Межплатформенная поддержка NAP

Защита MS-NAP функционирует на основе протокола аутентификации IEEE 802.1X, который находит широкое применение в современных компьютерных сетях. Это обеспечивает совместимость MS-NAP с различными устройствами и клиентами с операционными системами Windows Server 2008, Vista и XP с поддержкой NAP. В целом, протокол аутентификации IEEE 802.1X обеспечивает безопасный доступ к беспроводным сетям и сетям Ethernet. Это становится возможным за счет протокола RADIUS, который служит стандартным протоколом для IEEE 802.1X.

Главное преимущество этого протокола аутентификации заключается в том, что для функционирования сети при этом не требуется сервер аутентификации в роли сервера базы данных, а значит сетевое оборудование, совместимое с этим протоколом, может передавать запросы на роли MS-NAP, определенные в соответствии с конфигурацией системы. При этом защита MS-NAP позволяет централизованно управлять авторизацией, учетной записью и аутентификацией с использованием системы показателей уровня безопасности. Сегодня оборудование многих производителей поддерживает этот протокол аутентификации, разработанный HP, Microsoft, Cisco, сетями Trapeze и Enterasys.

Автор: Рик Вановер

Источник: www.winblog.ru