В первых двух частях этой серии статей о брандмауэре Windows Firewall с расширенной безопасностью я рассказывал об общих опциях настроек брандмауэра Windows Firewall, а затем подробно рассказал о входящих и исходящих правилах брандмауэра.

В этой части мы рассмотрим процесс использования групповой политики для внедрения изоляции домена через использование IPsec. Windows Firewall с расширенной безопасностью интегрирован с групповой политикой Windows Server 2008, что позволяет использовать консоль управления групповыми политиками и редактора групповых политик для создания политики брандмауэра на машинах всего домена в организационной единице (OU) или на сайте.

Конфигурация изоляции домена (Domain Isolation) (через интерфейс Windows Firewall с расширенной безопасностью) позволяет вам защищать все ваши машины в домене от потенциально опасных машин, которые не входят в домен. Члены домена настроены так, что они должны аутентифицироваться друг с другом, прежде чем между ними будет разрешено подключение. Машины, которые не являются членами домена, не могут аутентифицироваться с членами домена, поэтому соединение для таких машин работать не будет.

Хотя это можно было делать и на предыдущих версиях Windows, интерфейс настройки для конфигурации IPsec политик был слишком сложным, его было так трудно понять, что не многие администраторы безопасности и Windows желали создавать себе трудности с изоляцией домена. Однако с появлением брандмауэра Windows с расширенной безопасностью в Windows Server 2008 и Vista, стало очень просто осуществлять настройки изоляции домена. А его интеграция с групповой политикой Windows Server 2008 Group Policy позволяет с легкостью централизовать процесс настройки так, что в результате вы получаете решение с ‘одним касанием’.

В этой части (которая будет разделена на две отдельные части) об изоляции домена я покажу вам, как создавать решение по изоляции домена для простой сети из трех машин. Эти машины представляют собой следующее:

- Контроллер домена, который будет требовать безопасность. Вы не можете в принудительном порядке внедрить безопасность, так как машины не могут получить групповую политику, если вы принудительно внедряете безопасность. Однако если вы запрашиваете безопасность при подключении к контроллеру домена, члены домена могут подключаться к контроллеру домена для получения групповой политики, после чего они могут защищать остальную часть взаимодействия с помощью контроллера домена. IP адрес в этом примере будет 10.0.0.2

- Сервер, требующий безопасности. Это может быть любой тип сервера ‘ файловый сервер, сервер баз данных, веб сервер. Когда мы покажем подключения в конце статьи, мы просто включим эхо запросы (pings) на сервере, чтобы посмотреть, что правило безопасности подключения работает. IP адрес в этом примере будет 10.0.0.3

- Клиент Windows Vista. Эта машина будет подключена к серверу и контроллеру домена. IP адрес в этом примере будет 10.0.0.100

Серверы представляют собой Windows Server 2008 машины, и все три машины принадлежат одному домену.

Не нужно устанавливать специальные роли, службы или функции, чтобы изоляция домена работала.

Обратите внимание, что это очень простой сценарий, и он не включает исключений, которые вам нужны на серверах в инфраструктуре вашей сети, такие как DNS, DHCP или WINS серверах, а также для стандартного шлюза.

Очень важно в производственной сети, чтобы вы создали эти исключения для внедрения политики IPsec с тем, чтобы машины, не принадлежащие домену, все же имели возможность взаимодействовать с этими серверами инфраструктуры. В конце я предоставлю ссылки, которыми вы сможете воспользоваться, чтобы получить дополнительную информацию о планировании изоляции домена для вашей производственной сети.

Настройка стандартной IPsec политики на требование шифрования

В примере, который мы используем в статье, нам нужно убедиться в том, что IPsec используется не только для контроля того, какие компьютеры могут подключаться друг к другу, но и убедиться в том, что никто не сможет получить частную информацию, которая используется всеми компьютерами членов домена. Чтобы это сделать, мы можем использовать ESP шифрование.

Чтобы сделать ESP шифрование частью параметров IPsec по умолчанию, нам нужно зайти в свойства брандмауэра Windows Firewall с расширенной безопасностью в редакторе групповой политики.

Откройте консоль управления групповой политикой на вашем контроллере домена, а затем откройте стандартную политику домена (Default Domain Policy) для вашего домена (или тестового домена, если вы делаете это в тестовой среде) в редакторе групповой политики.

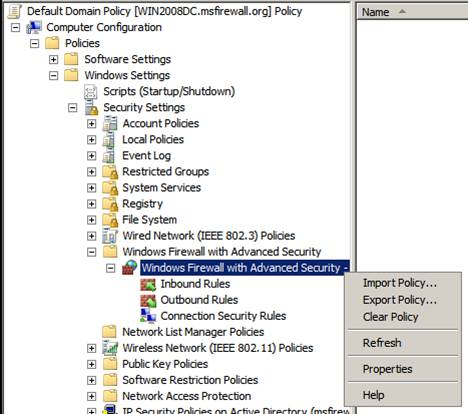

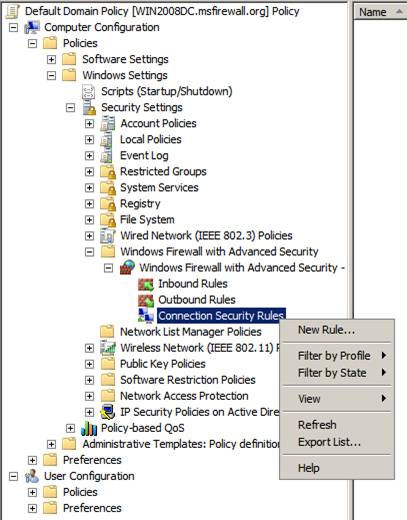

В левой панели редактора групповой политики разверните несколько ветвей, как показано на рисунке ниже. Путь:

Конфигурация компьютера \Политики \Параметры Windows\Брандмауэр Windows с расширенной безопасностью

Правой клавишей нажмите на вкладке и выберите команду Свойства.

Рисунок 1

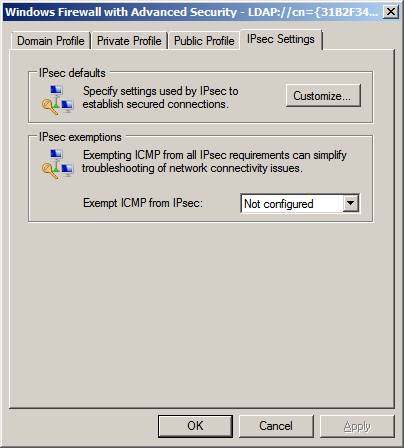

В диалоговом окне Брандмауэр Windows с расширенной безопасностью нажмите по вкладке Параметры IPsec. Во вкладке Параметры IPsec нажмите кнопку Настроить.

Рисунок 2

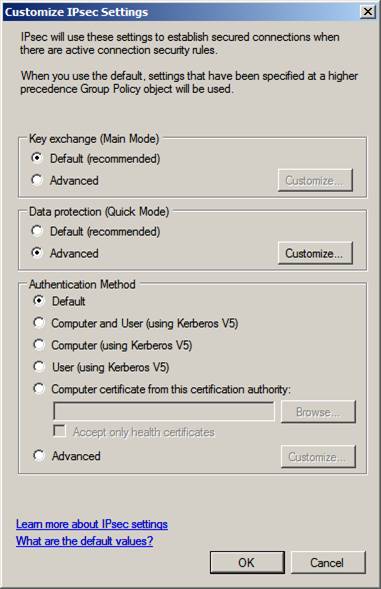

В диалоговом окне Настройка параметров IPsec выберите опцию Дополнительно в поле Защита данных (Быстрый режим). Нажмите кнопку Настроить.

Рисунок 3

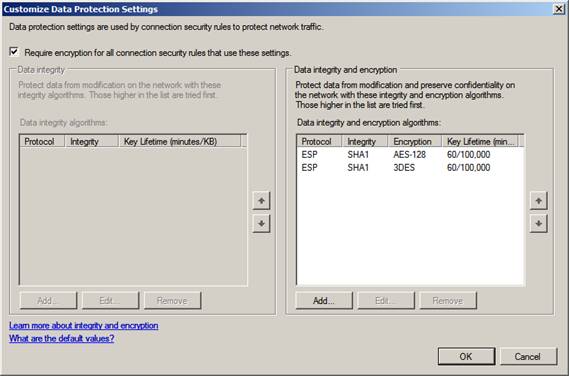

В диалоговом окне Настройка параметров защиты данных поставьте галочку в строке Требовать шифрования для всех правил защиты подключений, которые используют эти параметры. Обратите внимание, что AES-128 будет использоваться по умолчанию, но если комбинация клиент/сервер не поддерживает этот уровень шифрования, то они вернутся к использованию 3DES (тройной DES). Нажмите OK.

Рисунок 4

Теперь, когда мы настроили стандартные параметры IPsec на поддержку шифрования подключений между изолированными узлами, мы можем перейти к созданию правил безопасности подключений.

Создание правила запроса безопасности контроллера домена

Один из моментов, который я заметил в своих исследованиях и тестировании изоляции доменов с помощью IPsec, была большая проблема, связанная с контроллерами домена. Всякий раз, когда я настраивал политики IPsec на требование безопасности на контроллере домена, подключение членов домена не работало, и они никогда не могли дойти до страницы входа. Однако если вы настраиваете правила IPsec на запрос безопасности, то члены домена могут входить и подключаться к контроллеру домена. Вдобавок, когда запрос безопасности был настроен, клиенты могли создавать безопасные IPsec подключения с контроллером домена после получения групповой политики, через незащищенное соединение (как мне кажется).

Я не знаю, почему вы не можете требовать безопасность при настройке политик IPsec на контроллере домена, но я знаю, что если вы требуете безопасность, вместо того чтобы запрашивать ее на контроллере домена, у вас будет очень неудачный день.

Однако мы можем запрашивать безопасность при подключении к контроллеру домена. Это позволит нам создавать безопасное подключение к контроллеру домена, несмотря на то, что мы не требуем безопасности при подключении.

В редакторе групповой политики перейдите на вкладку Правила безопасности подключений в левой панели консоли ветви Узел расширенной безопасности брандмауэра Windows, как показано на рисунке ниже. Полный путь к этому узлу будет следующим:

Конфигурация компьютера \Политики \Параметры Windows \Брандмауэр Windows с расширенной безопасностью \Правила безопасности подключений

Правой клавишей нажмите на строке Правила безопасности подключений и выберите Новое правило.

Рисунок 5

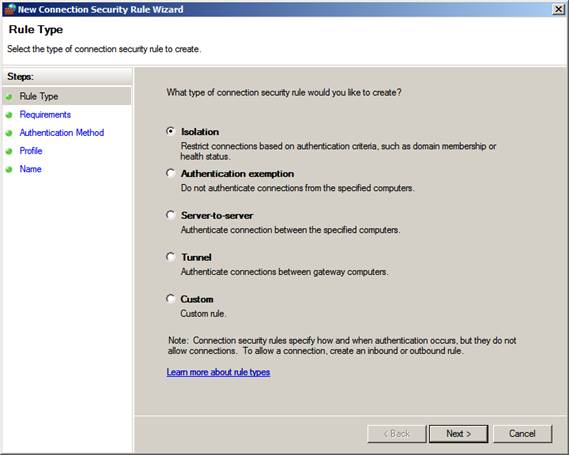

На странице Тип правила в Мастере создания нового правила безопасности подключений выберите опцию Изоляция и нажмите Далее.

Рисунок 6

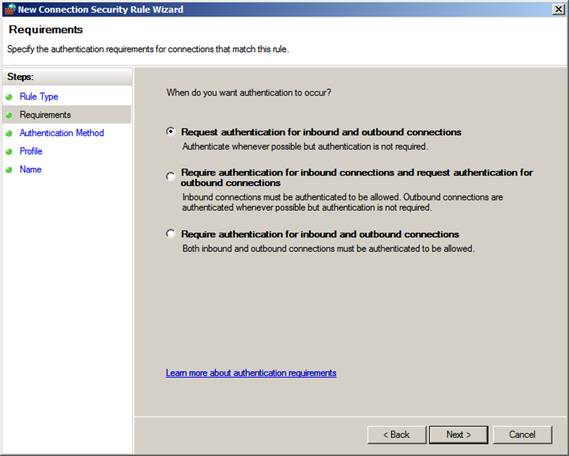

На странице Требования выберите опцию Запрашивать аутентификацию для входящих и исходящих подключений. Когда вы выберите эту опцию, будет требоваться аутентификация при попытке компьютера создать подключение к другому компьютеру, и когда другой компьютер создает входящее подключение к этому компьютеру. Если аутентификация проходит успешно, безопасность IPsec применяется к сеансу. Однако если аутентификация безуспешна, машина перейдет к не аутентифицируемому подключению.

Нажмите Далее.

Рисунок 7

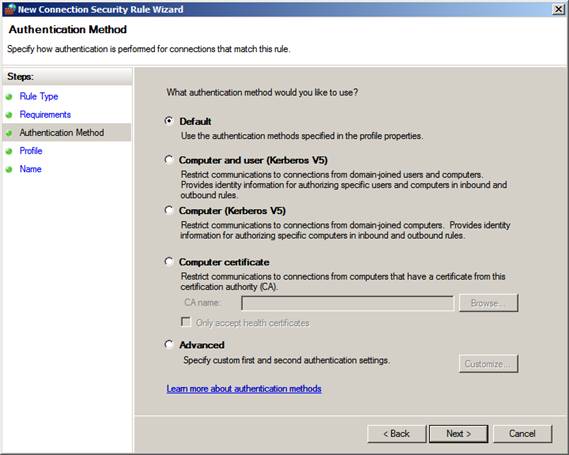

На странице Метод аутентификации выберите опцию По умолчанию. Опция По умолчанию определяется параметрами IPsecDefaults в Свойствах в диалоговом окне Брандмауэр Windows с расширенной безопасностью, которое мы видели ранее. Мы также рассмотрели подробности этого диалогового окна в первой части этой серии статей, поэтому вам следует посмотреть подробности стандартных настроек IPsec политики.

Параметры по умолчанию будут использовать Kerberos для аутентификации. Поскольку все члены домена могут использовать Kerberos для аутентификации, на серверах и клиентах ничего не нужно делать. Существует несколько способов аутентификации, таких как сертификат компьютера или ключ pre-shared key. Но самый надежный способ – это Kerberos, а учитывая, что для применения Kerberos не нужно сильно ломать голову, выбор в его пользу становится очевидным.

Нажмите Далее.

Рисунок 8

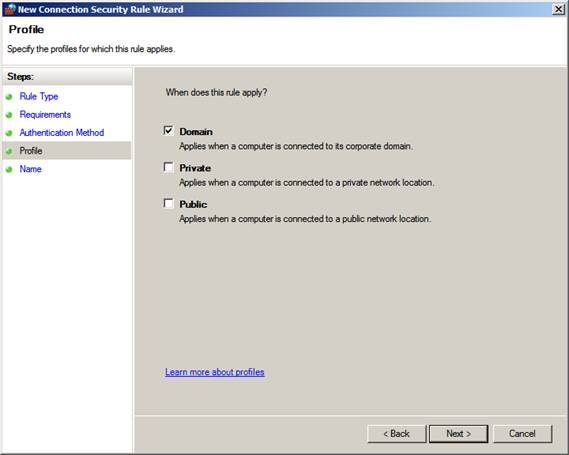

На странице Профиль удалите флажки из строк Частный и публичный. Вам нет нужды в том, чтобы ваши мобильные ПК использовали IPsec изоляцию домена, когда находятся вне корпоративной сети.

Нажмите Далее.

Рисунок 9

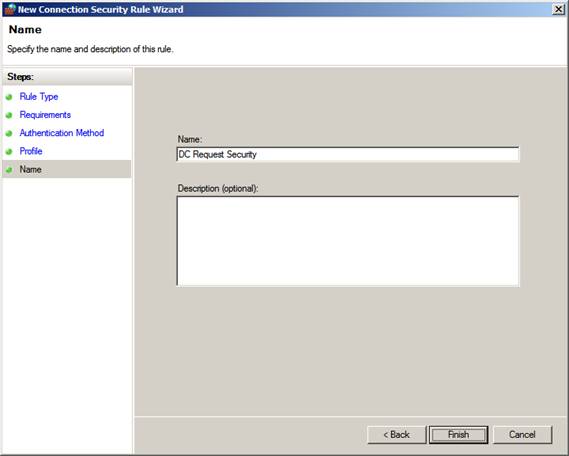

На странице Имя дайте название правилу. В этом примере я назвал правило DC Request Security. Нажмите Завершить.

Рисунок 10

Вы увидите правило в списке правил, показанном на рисунке ниже. Мы еще не закончили работу с правилом, так как нам нужно настроить IP адреса, к которым правило будет применяться. Вы видите из строки, что правило применимо к любой конечной точке 1 и конечной точке 2. Конечные точки могут быть одним IP и другим IP адресом, или одна конечная точка может быть группой IP адресов, а другая – одним IP адресом.

В этом примере нам нужно создать одну конечную точку, чтобы она была всеми IP адресами сети, а вторую конечную точку – чтобы она была IP адресом контроллера домена этого примера.

Правой клавишей нажимаем на правиле DC Request Security Rule и выбираем Свойства, чтобы внести изменения.

Рисунок 11

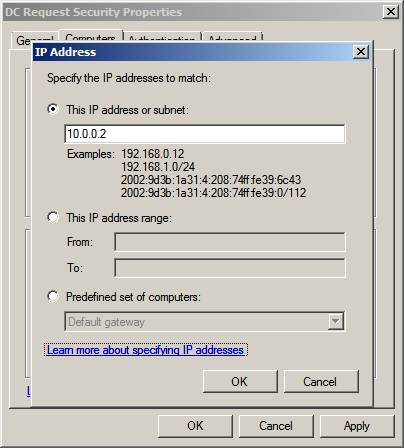

В диалоговом окне Свойства DC Request Security выбираем опцию Эти IP адреса в рамке Конечная точка 2. Затем нажимаем кнопку Добавить.

Рисунок 12

В диалоговом окне IP адрес вводим IP адрес контроллера домена. Выбираем опцию Этот IP адрес или подсеть и вводим IP адрес. Обратите внимание, что здесь также есть опции Этот диапазон IP адресов и Предопределенный набор компьютеров. Опция Предопределенный набор компьютеров позволяет выбирать из нескольких серверов инфраструктуры, таких как DHCP, DNS, WINS и стандартный шлюз с тем, чтобы машины, которые не могут аутентифицироваться, могли быть избавлены от необходимости аутентифицироваться с этими серверами инфраструктуры. Примерами могут быть Macs, Unix, Linux и другие ОС, которые могут использовать Microsoft Kerberos для аутентификации.

Жмем OK.

Рисунок 13

Теперь мы должны увидеть IP адрес контроллера домена в рамке Конечная точка 2. Нажимаем OK в диалоговом окне Свойства DC Request Security.

Рисунок 14

Теперь вы должны увидеть IP адрес контроллера домена в колонке Конечная точка 2 в строке DC Request Security.

Рисунок 15

Теперь, когда политика запроса безопасности контроллера домена на месте, мы можем создавать правило изоляции домена клиентов и серверов при подключении к другим членам домена.

Резюме

В этой части о создании политики изоляции домена с помощью интерфейса брандмауэра Windows с расширенной безопасностью, интегрированного с редактором групповой политики Windows, мы настроили стандартную политику IPsec внедрения ESP шифрования. Затем мы создали правило политики IPsec контроллера домена и изменили ее, установив в качестве конечной точки 2 IP адрес контроллера домена.

В следующей части мы создадим правило изоляции домена сервера и клиента, а затем настроим сервер на принятие Ping запросов. Увидимся! ‘Том.

Автор: Томас Шиндер (Thomas Shinder)

Постовой

Если вам интересна Япония, аниме, посетите блог о Японии. Кроме всего прочего там вы найдете громадный выбор аниме-аватарок.

Компания Сезам предлагает стальные двери в Москве – индивидуальное проектирование, громадный выбор продукции, гарантии и сервис.