Microsoft ISA Server 2006 представляет собой многоуровневый брандмауэр (Multilayer Firewall) для управления доступом между сетями. ISA Server 2006 использует следующие объекты для создания соединений между сетями и для управления сетевым трафиком между ними:

- Сети (Networks)

- Сетевые правила (Network rules)

- Правила брандмауэра (Firewall rules)

Сети

ISA Server использует многосетевую модель (multi network model), позволяющую администраторам ISA Server иллюстрировать каждую физическую сеть, к которой подключен ISA Server.

Сначала нужно создать сети в качестве базового элемента в ISA Server 2006.

Сетевые правила

После того как администратор ISA определил все необходимые сети, эти сети нужно привести к взаимодействию с теми сетями, через которые будет проходит поток сетевого трафика. В ISA Server 2006 можно создавать два различных типа сетевых правил:

- Маршрутизация (Route): Сетевое правило с типом Route создает двунаправленные сетевые подключения между двумя сетями, которые направляют оригинальные IP адреса между этими сетями.

- Трансляция сетевых адресов (NAT): Сетевое правило с типом NAT (Network Address Translation) создает однонаправленное сетевое подключение между двумя сетями, которое заменяет IP адреса сетевого сегмента IP адресом соответствующего сетевого адаптера ISA Server.

Правила брандмауэра

После того как все сети и сетевые правила определены, необходимо контролировать сетевой трафик между этими сетями с помощью правил брандмауэра.

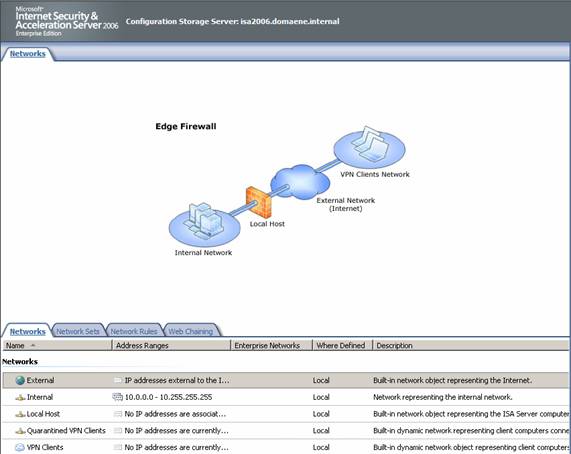

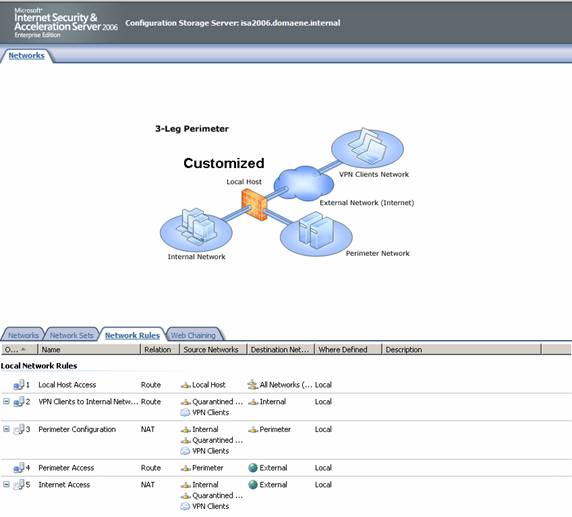

Обзор Сетей в ISA

Чтобы получить обзор конфигурации сетей ISA Server, запустите консоль ISA Server MMC, перейдите в Конфигурацию (Configuration) ‘ Сети (Networks). Здесь вы найдете различные закладки:

- Сети (Networks)

- Наборы сетей (Network Sets)

- Сетевые правила (Network Rules)

- Веб цепи (Web Chaining)

Во вкладке Сети перечислены все сети, определенные на ISA Server, в закладке Наборы сетей сети группируются в сетевые группы, вкладка Сетевые правила определяет Route или NAT отношения между сетями, а во вкладке Веб цепи создается веб маршрутизация (Web routing) для веб запросов.

Рисунок 1: Сети ISA Server 2006

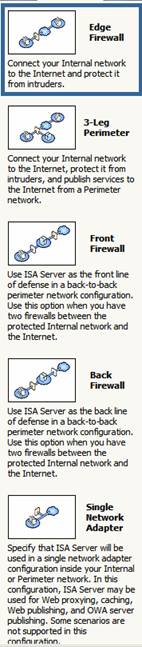

Справа в панели задач вы найдете вкладку шаблонов. В этой вкладке перечислены все доступные сетевые шаблоны, которые администраторы ISA Server могут использовать для построения собственных сетей.

Здесь есть пять шаблонов:

- Брандмауэр Edge Firewall

- 3-Leg Perimeter

- Внешний брандмауэр (Front Firewall)

- Внутренний брандмауэр (Back Firewall)

- Один сетевой адаптер (Single Network Adapter)

Рисунок 2: Сетевые шаблоны ISA Server 2006

Брандмауэр Edge Firewall

Шаблон Edge Firewall представляет собой классический сетевой шаблон и подключает внутреннюю сеть, защищенную ISA Server, к интернету.

Рисунок 3: ISA Server 2006 ‘сетевой шаблон Edge Firewall

Типичный шаблон Edge Firewall требует двух сетевых адаптеров на сервере ISA Server. Для дополнительной информации о шаблоне Edge Firewall прочтите статью, написанную Томом Шиндером: Using ISA Server 2004 Network Templates to Automatically Create Access Policy: The Edge Firewall Template

3-Leg Perimeter

3-Leg Perimeter Firewall – это ISA Server с тремя и более сетевыми адаптерами. Один сетевой адаптер подключен для внутренней сети, один – для внешней сети и один – для сети DMZ (DeMilitarized Zone), также известной как Сеть периметра (Perimeter Network). Сеть периметра содержит службы, к которым нужен доступ из интернета, но которые также должны быть защищены с помощью ISA Server. Типичными службами сети DMZ являются веб серверы, DNS серверы и прочее. 3-Leg Perimeter Firewall также часто называют «Брандмауэром бедного человека» (‘Poor Man’s Firewall’), потому что это не совсем DMZ. Настоящая DMZ представляет собой зону между двумя различными брандмауэрами.

Рисунок 4: ISA Server 2006 ‘ сетевой шаблон 3-leg Perimeter

Брандмауэр Front Firewall

Шаблон Front Firewall предполагает, что ISA Server расположен перед другим брандмауэром непосредственно на краю (Edge) сети. Место между брандмауэрами Front Firewall и Back Firewall можно использовать в качестве сети периметра или DMZ.

Рисунок 5: ISA Server 2006 ‘ сетевой шаблон Front Firewall

Шаблон Back Firewall

Шаблон Back Firewall может использоваться администраторами ISA Server, когда ISA Server расположен за брандмауэром Front Firewall. Брандмауэр Back Firewall защищает внутреннюю сеть от доступа из сети DMZ и из внешней сети, а также контролирует сетевой трафик, разрешенный с узлов сети DMZ и с Front Firewall.

Рисунок 6: ISA Server 2006 ‘ сетевой шаблон Back Firewall

Один сетевой адаптер

Шаблон с одним сетевым адаптером имеет некоторые ограничения, поскольку ISA Server с одним сетевым интерфейсом не может использоваться в качестве настоящего брандмауэра, многие функции просто недоступны. Ниже приведен список доступных в такой конфигурации функций:

- Передача веб прокси запросов, использующих протоколы HTTP, Secure HTTP (HTTPS) или File Transfer Protocol (FTP) для загрузки

- Кэширование веб контента для использования клиентами корпоративной сети

- Веб публикация для помощи в защите публичных веб и FTP серверов

- Microsoft Outlook Web Access, ActiveSync и вызов удаленных процедур (remote procedure call – RPC) через публикацию HTTP

Рисунок 7: ISA Server 2006 ‘ сетевой шаблон One Network Adapter

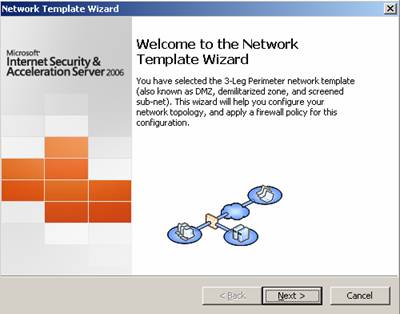

Использование мастера сетевых шаблонов (Network Template Wizard)

ISA Server 2006 оснащен мастером сетевых шаблонов (Network Template Wizard), которого можно использовать для настройки сетевой топологии с сетями, сетевыми правилами и правилами брандмауэра.

В панели задач выберите требуемый сетевой шаблон.

Рисунок 8: Мастер сетевых шаблонов

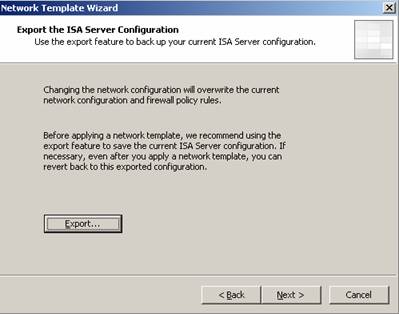

Мастер проведет вас через весь процесс. В качестве первого шага вам нужно экспортировать вашу текущую конфигурацию сервера ISA Server способом отката (failback method), поскольку мастер заменит все текущие сетевые настройки и правила политики брандмауэра, за исключением правил системной политики.

Рисунок 9: Экспортирование конфигурации ISA Server

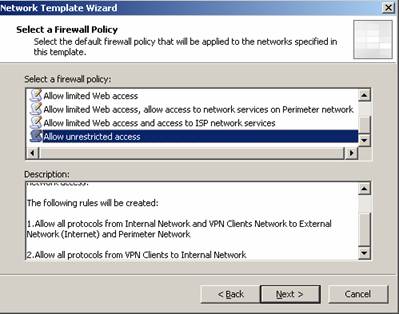

В качестве следующего шага вам нужно определить IP адреса внутренней сети (Internal Network). После этого вам нужно выбрать предопределенную политику брандмауэра. НЕЛЬЗЯ выбирать политику брандмауэра ‘ Разрешить неограниченный доступ (Allow unrestricted access) ‘ поскольку это правило разрешает весь исходящий сетевой трафик.

Рисунок 10: Выбор политики брандмауэра

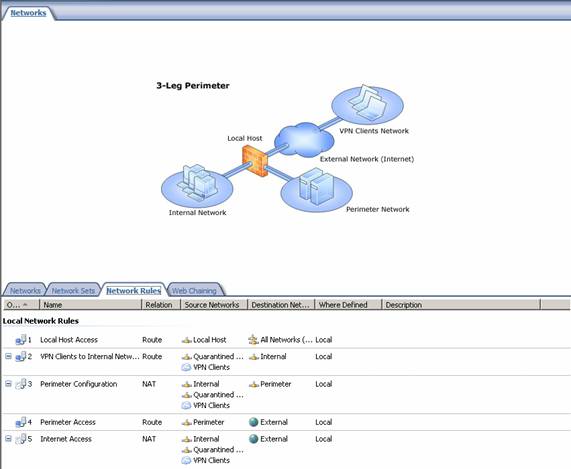

Внимание: после окончания работы мастера шаблонов сетевых правил нужно изменить созданное правило брандмауэра на абсолютный минимум разрешений. Брандмауэр должен всегда иметь набор правил с минимумом разрешенных подключений.После завершения работы мастера вы увидите результаты в закладке Конфигурация ‘ Сети.

Рисунок 11: Сетевые правила ISA Server

Мастер создает отношения сетевых правил с типом NAT между внутренней сетью и сетью периметра, а отношения Route между сетью периметра и внешней сетью. Это нужно изменить, если ваши серверы в сети периметра содержат частные IP адреса.

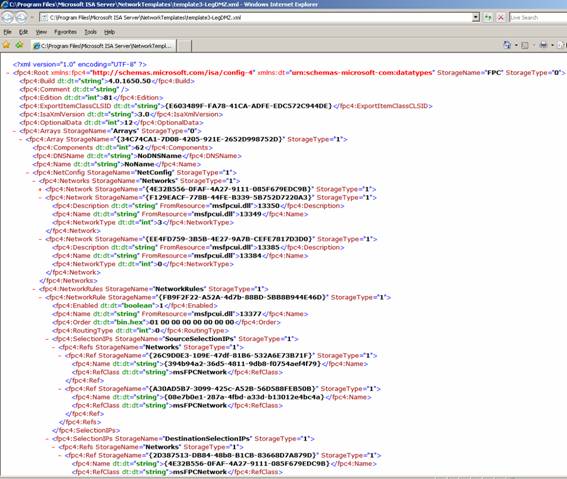

Настройка сетевых шаблонов

Можно настраивать предопределенные графики сетевых шаблонов на расширение своей собственной информацией, как например имена серверов или собственной топологией.

Сетевой шаблон состоит из двух компонентов:

- Сетевой шаблон в файле XML file pro

- Сетевой шаблон в файле Bitmap graphic pro

XML файл содержит информацию о необходимых параметрах для создания объектов требуемой сети, сетевых правил и правил брандмауэра. Файл bitmap представляет собой графический файл, который отображает выбранный сетевой шаблон. Файлы XML и BMP можно найти в следующей директории: \Program Files\Microsoft ISA Server\NetworkTemplates.

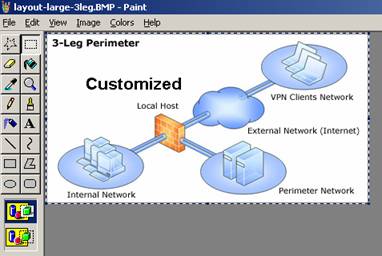

Можно редактировать bitmap файлы в Microsoft Paint или других подобных программах, как показано на рисунке 12.

Рисунок 12: Изменение сетевого шаблона в Microsoft Paint

После изменения шаблона вы увидите эти изменения в консоли ISA MMC.

Заметка: вам, возможно, понадобится обновить вид или закрыть и снова открыть консоль ISA MMC, чтобы увидеть изменения.

Рисунок 13: Измененный сетевой шаблон

Файлы XML шаблонов

XML файл содержит информацию о необходимых параметрах для создания требуемых объектов сети, сетевых правил и правил брандмауэра. Сетевые шаблоны определяются в объекте ISA под названием FPCNetworkTemplate. Объект FPCNetworkTemplate позволяет вам задавать имя и описание сетевого шаблона.

Файл XML содержит конфигурацию сетевого шаблона, которая включает:

- Сети и наборы сетей

- Сетевые правила, описывающие отношения между различными сетевыми группами

- Элементы политики

- Политики

Заключение

В этой статье я попытался предоставить вам информацию, необходимую для создания собственной безопасной сетевой инфраструктуры с ISA Server 2006. Я также показал вам, как изменять графические компоненты сетевых шаблонов. На мой взгляд, сетевые шаблоны являются хорошей отправной точкой для начинающих администраторов ISA, но если вы являетесь опытным администратором ISA Server, вы должны строить свои сетевые инфраструктуры путем изменения сетей, сетевых правил и политик брандмауэра на ISA Server вручную.

Автор: Марк Гроут(Mark Grote)

Постовой

Покупайте отличные деревянные окна и двери в компании “Мастер ХОЛЬЦ”

Великолепный ландшафтный дизайн на заказ. Вдохните в свой участок новую жизнь.