Будущие версии операционных систем от Microsoft, Windows 7 и Windows Server 2008 R2 позволяют внедрить в корпоративной сети новую технологию DirectAccess, которая позволяет удаленным пользователям получить безопасный доступ к сети предприятия без подключения к виртуальной частной сети (VPN). Клиент DirectAccess устанавливает двунаправленную связь компьютера пользователя с корпоративной сетью, каждый раз когда пользователь подключает свой компьютер с поддержкой DirectAccess к сети Интернет, даже до входа пользователя в ОС. Пользователю никогда не нужно думать о способах удаленного подключения к корпоративной сети, а администраторы могут управлять компьютерами находящимися вне офиса, даже если они не подключены к VPN.

Основное предназначение Microsoft DirectAccess такое же, как у виртуальных частных сетей VPN - предоставление защищённого соединения с корпоративной сетью для удалённых пользователей, работающих через публичные сети (Интеренет). Данная технология становится доступной при одновременном использовании в компании рабочих станций под управлением Windows 7 и серверов с Windows Server 2008 R2 а также протокола IPv6.

Одно из основных отличий DirectAccess от VPN состоит в том, что соединение устанавливается в фоновом режиме без участия пользователя. С DirectAccess пользователям никогда не придется думать подключены ли они к корпоративной сети. Защищённое соединение устанавливается автоматически и не требует повторного “ручного” подключения, если связь с сетью прерывается, а групповые политики и необходимые обновления безопасности могут, применяются до входа пользователя в ОС.

С помощью DirectAccess устанавливается защищённое двунаправленное соединение с использованием стандартизированных протоколов IPv6 и IPSec. При этом используется шифрования передаваемого трафика посредствам двух алгоритмов 3DES или AES.

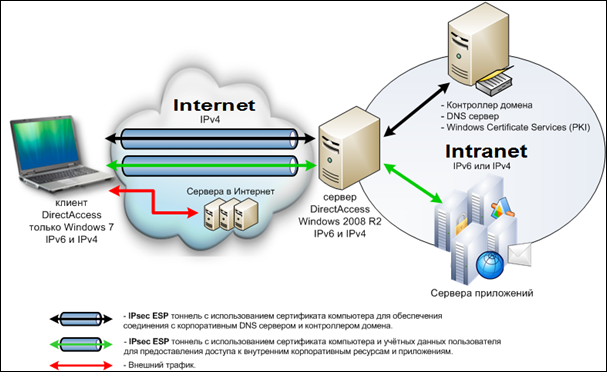

Принципиальная схема подключения изображена на рисунке. Компьютер пользователя соединяется с сервером DirectAccess (Windows Server 2008 R2), который выступает в роли шлюза для доступа к ресурсам корпоративной сети. При этом клиент DirectAccess (Windows 7), устанавливает два туннельных соединения с использованием IPSec ESP.

После того как соединения устанавливаются клиент готов ”отправлять” корпоративный трафик в Интрасеть через защищенный туннель, а трафик относящийся к внешним Инетрнет серверам идёт в обход установленного защищенного соединения, таким образом снижая нагрузку на корпоративные сервера. При этом администратор имеет возможность настроить маршрутизацию трафика для определенных внешних Интернет серверов через сервер DirectAccess. Также можно настроить сервер DirectAccess для контроля, к каким Интранет серверам приложений, удаленные пользователи смогут получить доступ.

При большом количестве удаленных пользователей для серверов DirectAccess может применяться балансировки нагрузки и кластеризации. Для использования DirectAccess желательна поддержка протокола IPv6, но, также возможно работа с использованием протоколов IPv4 или Teredo, ISATAP, 6to4, IP over HTTPS, которые позволяют инкапсулировать трафик IPv6 в IPv4. Что касается упомянутых протоколов инкапсуляции IPv6 в IPv4, половина из них за исключением 6to4, который разработан специально для маршрутизаторов и IP over HTTPS, который пока поддерживается только Windows 7, поддерживаются ОС семейства Windows, начиная с Windows XP SP2, это же касается и протокола IPv6. Также хочу заметить, что наиболее привлекательный, на мой взгляд, протокол инкапсуляции IPv6 в IPv4 это IP over HTTPS, поскольку работает через “любой” файрвол.

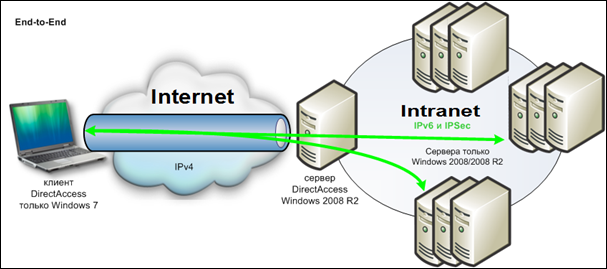

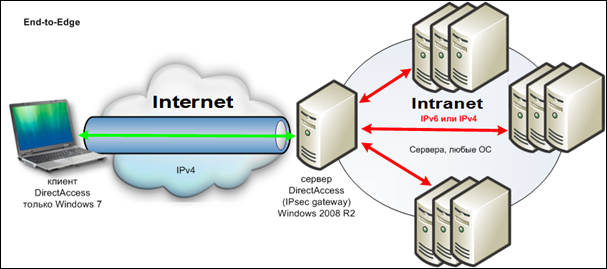

Клиенты DirectAccess могут подключиться к Интранет сети с помощью двух способов подключений: end-to-end(Подключение к выборочному (ограниченному) “набору” серверов) и end-to-edge(Полный сетевой доступ). Первый вариант хотя и считается наиболее безопасным, на мой взгляд, менее интересен для большинства компаний в данное время, так как требует внедрения во всей “серверной” сети протоколов IPv6 и IPSec, а так же обновление ОС всех серверов до версии Windows Server 2008 и выше. Тем ни менее, рассмотрим оба этих варианта.

End-to-End подключение: Клиент DirectAccess устанавливает IPSec соединение (зеленые стрелки) через сервер DirectAccess, к каждому из серверов приложений к которым у него имеются права доступа. Это обеспечивает высочайший уровень безопасности, поскольку вы можете настроить контроль доступа на сервере DirectAccess. Вместе с тем этот способ подключения требует, чтобы на серверах “приложений” были установлены Windows Server 2008 или Windows Server 2008 R2 и использовались протоколы IPv6 и IPSec.

End-to-Edge подключение: Клиент DirectAccess устанавливает IPSec соединение c сервером DirectAccess (который выступает в роли шлюза IPSec). Шлюз IPSec переадресует незащищенный трафик (красные стрелки), на сервера “приложений” в Интрасети. Этот способ подключения не требует наличия протоколов IPv6 и IPSec в Интрасети и может работать с любыми серверами, находящимися в Интрасети используя протокол IPv4.

DirectAccess производит аутентификацию компьютера до входа пользователя в ОС, предоставляя доступ к DNS серверам и контроллерам домена. При последующей аутентификации пользователя ему предоставляются права доступа к другим внутренним ресурсам компании. При этом, помимо стандартной аутентификации пользователя по имени и паролю, может использоваться двухфакторная аутентификация с применением смарт-карт.

Так же DirectAccess позволяет использовать технологии NAP(Network Access Protection) и NAC(Network Access Control) для проверки состояния подключаемых к корпоративной сети удалённых компьютеров. Например, для предоставления возможности подключения к корпоративной сети можно потребовать наличия на компьютере пользователя актуальных обновлений операционной системы, актуальных антивирусных баз и соответствия другим политикам безопасности. Использование NAP и NAC совместно с DirectAccess не является обязательным условием, но рекомендуется Microsoft для обеспечения максимального уровня обеспечения информационной безопасности.

Минимальные требования для использования DirectAccess в своей инфраструктуре:

- Сервер DirectAccess на базе ОС Windows Server 2008 R2

- Клиент DirectAccess на базе Windows 7

- Два сетевых интерфейса на сервере DirectAccess

- Инфраструктура открытых ключей (PKI)

- Домен на базе Active Directory

- Поддержка протокола IPv6

Опционально может потребоваться:

- Возможность использования в Интранет протоколов инкапсуляции ISATAP, Teredo, 6to4.

- Устройство, поддерживающие NAT-PT для предоставления доступа клиентам DirectAccess, ресурсов в сети IPv4 не поддерживающих IPv6.

Преимущества DirectAccess:

- Пользователю не нужно устанавливать соединение.

- Пользователю не обязательно повторно подключаться в случае разрыва подключения c Интернет.

- Параметры групповой политики применяются перед входом пользователя в ОС.

- Удаленные пользователи могут входить в Active Directory, так же как в Интрасети.

- Работает совместно с NAP и NАС решениями.

- Трафик в корпоративной сети шифруется с помощью IPSec.

В следующей части обзора поговорим о том, как всё это можно настроить уже сейчас в корпоративной сети используя публичную бету версию Windows Server 2008 R2, установленную в Hyper-V, несколько сетевых устройств Cisco и клиента на базе бета версии Windows 7. Для настройки будет использован способ подключения end-to-edge, c возможностью работы DirectAccess клиентов с любыми серверами в Интрасети по протоколу IPv4.

Автор: Михаил Шмаков

О разном

Купить пломбы для пломбирования офисной и компьютерной техники. Мы предлагаем лучшие цены и качевство, обращайтесь.

Качественный монтаж кровли цена лучшая по Москве, приходите к нам.