Сети ISA/TMG Firewall Networks

Заметка:обратите внимание на заглавные буквы, которые я использую в этой статье. Слово «Сети», написанное с заглавной буквы будет использоваться в значении сетей ISA/TMG Firewall Network ‘ которые являются сетевыми объектами, используемыми брандмауэром для определения наборов IP адресов, напрямую доступных с определенных сетевых интерфейсов. Слово «сети», написанное с маленькой буквы, напротив, будет использоваться в общем значении для обозначения обычных сетей или сетевых сегментов.

Брандмауэры ISA и TMG воспринимают сетевой мир на основе концепта Network (Сеть) сетевого объекта. Сетевой объект Network определяет трафик, который движется через брандмауэр. Весь трафик, движущийся к или через брандмауэр, должен исходить из Сети и иметь в качестве целевого пункта другую Сеть. Если исходный и принимаемый трафик находится в одной Сети, то он не проходит через брандмауэр. Однако бывают ситуации, когда трафик с одной и той же Сетью-источником и Сетью-приемником может отражаться от (bounce off) брандмауэра. Мы рассмотрим такой пример позже.

Что такое Сеть ISA Firewall Network? Сеть ISA/TMG Firewall Network представляет собой набор IP адресов, которые могут напрямую достигать NIC на брандмауэре без необходимости пересекать брандмауэр. Например, представим простой сценарий, где брандмауэр ISA имеет две сетевые карты (NIC): внутренний интерфейс с IP адресом 10.0.0.1 и внешний интерфейс с публичным IP адресом. Есть узел, подключенный к той же сети, что и внутренний интерфейс брандмауэра и этот клиент имеет IP адрес 10.0.0.2. В данном примере внутренний интерфейс и клиент 10.0.0.2 являются частью одной сети, так как клиент может напрямую связаться с интерфейсом, не пересекая брандмауэр. Вдобавок, клиент не может находиться в той же сети, что и внешний интерфейс брандмауэра, поскольку в таком случае ему приходилось бы пересекать брандмауэр, чтобы связаться с интерфейсом.

На рисунке ниже отражен этот пример. Внутренний интерфейс имеет IP адрес 10.0.0.1 и клиент за этим интерфейсом имеет IP адрес 10.0.0.2. Клиент за внутренним интерфейсом может связываться с внутренним интерфейсом напрямую. Клиент за внутренним интерфейсом не может связываться с внешним интерфейсом напрямую. Таким образом, клиент не может быть участником Сети ISA Firewall Network, к которой принадлежит внешний интерфейс.

Рисунок 1

Как я уже говорил, Сеть ISA Firewall Network определяется набором IP адресов, к которым можно получить доступ напрямую через один из интерфейсов брандмауэра ISA или TMG. Однако это не означает, что все эти IP адреса должны быть в том же сетевом ID, что и интерфейс брандмауэра ISA.

К примеру, на рисунке выше внутренний интерфейс брандмауэра ISA был расположен в сетевом ID 10.0.0.0/24, а клиент был клиентом ‘в подсети (on subnet)’, которая также расположена в сетевом ID 10.0.0.0/24. Сеть ISA Firewall Network, определенная для этого интерфейса, была 10.0.0.0-10.0.0.255.

Интересное

Скачать Flash Player 10

А что если за внутренним интерфейсом брандмауэра ISA расположен маршрутизатор и есть IDs удаленной сети, которые нуждаются в подключении к интернету через внутренний интерфейс брандмауэра ISA? Например, на рисунке ниже видно, что я добавил маршрутизатор и ID удаленной сети за маршрутизатором, который в этом случае будет 192.168.1.0/24. Должен ли брандмауэр ISA воспринимать подключения с 192.168.1.0/24 сетевого ID как участников той же Сети ISA Firewall Network, как например 10.0.0.0/24 сетевой ID?

Ответ – ДА. Причиной этого является то, что 10.0.0.0/24 и 192.168.1.0/24 в этом примере должны подключаться к и через брандмауэр ISA, используя одну и ту же NIC. Поскольку брандмауэр ISA воспринимает каждую NIC как корень Сети ISA Firewall Network, все подключения, осуществляемые напрямую к и через брандмауэр на этом интерфейсе, являются частью одной и той же Сети ISA Firewall Network.

Рисунок 2

Однако чтобы это работало, необходимо добавить эти адреса в дефиницию Сети ISA Firewall Network. В данном примере дефиниция основной внутренней Сети (default Internal Network) будет включать адреса 10.0.0.0-10.0.0.255 и 192.168.1.0-192.168.1.255. Все эти IP адреса являются частью основной внутренней Сети и подключаются к брандмауэру ISA через одну сетевую карту.

Рисунок 3

Причина, по которой нам нужно включать все адреса, расположенные за определенной NIC брандмауэра, заключается в том, что если есть узел, пытающийся подключиться через брандмауэр ISA на этой сетевой карте с IP адреса источника, который не является частью этой Сети ISA Firewall Network, соединение будет прервано, поскольку запрос будет рассмотрен как поддельный. Брандмауэр ISA или TMG воспринимает попытку подключения как спуфинг, поскольку IP адрес не является частью дефиниции этой Сети ISA Firewall Network.

Например, взгляните на рисунок ниже. Мы определили основную внутреннюю Сеть в этом примере как все IP адреса в диапазоне 10.0.0.0/24 и 192.168.1.0/24 (обратите внимание, что я включил все адреса в каждом сетевом ID ‘ это не обязательно. При необходимости я мог бы включить лишь часть этих IP адресов). Что если узле с IP адресом 172.16.0.2 попытается подключиться к брандмауэру ISA через сетевой адаптер, который представляет «корень» (‘root’) основной внутренней Сети?

Разное

Все международные праздники, их точные даты, особенности празднования и многое другое.

Попытка подключения будет прервана. Причина, по которой она будет прервана, заключается в том, что 172.16.0.2 не является частью дефиниции основной внутренней Сети в данном примере. Поскольку брандмауэр ISA не воспринимает этот исходный IP адрес как часть основной внутренней Сети, он не позволит подключение через NIC, которая определяет «корень» основной внутренней Сети. Он воспримет эту попытку подключения как попытку спуфинга (spoof). Все попытки спуфинга блокируются брандмауэром.

Рисунок 4

Что если нужно разрешить сетевое подключение с этого узла 172.16.0.2? Здесь просто нужно добавить этот IP адрес в дефиницию Сети ISA Firewall Network, которую хост будет использовать для подключения к и через брандмауэр ISA. В данном случае можно просто добавить этот IP адрес, или если у вас есть другие узлы в сетевом ID, можно добавить IP адреса этих хостов, или добавить все адреса этого сетевого ID.

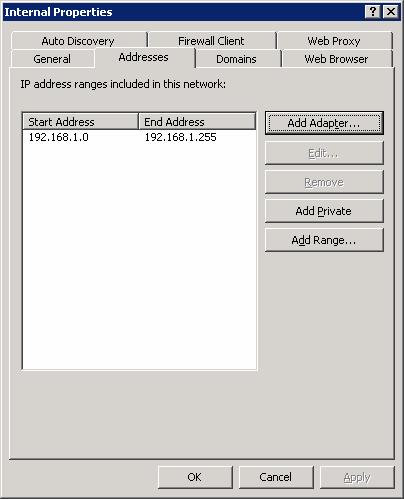

Эти адреса, принадлежащие к определенной сети ISA, определяются в диалоговом окне Свойства этой Сети. На рисунке ниже показана закладка адресов для основной Внутренней Сети. Эта основная внутренняя Сеть ISA Firewall Network включает все адреса в сетевом ID 192.168.1.0/24.

Рисунок 5

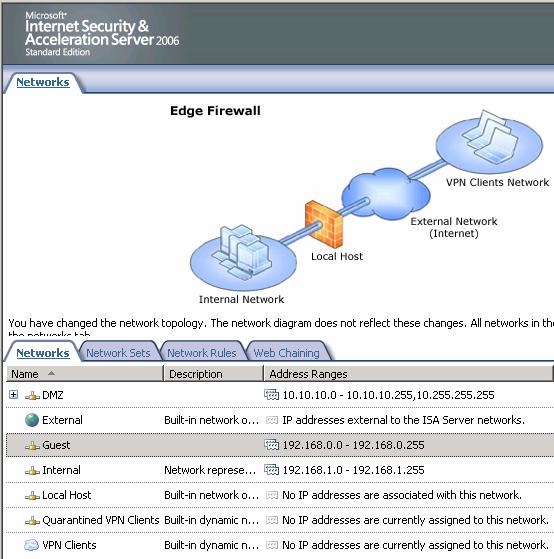

Можно создавать несколько Сетей ISA Firewall Networks на одном брандмауэре ISA. К примеру, допустим, вы хотите создать Сеть ISA Firewall Network, через которую беспроводные гостевые компьютеры смогут подключаться к интернету. В данном случае нужно добавить третью сетевую карту для брандмауэра ISA (две других карты используются для внутреннего и внешнего интерфейса брандмауэра). Третья NIC станет «корнем» новой Сети ISA Firewall Network. Затем вы назначаете адреса для этой Сети ISA Firewall Network. Все NIC брандмауэра ISA должны находиться в разных сетевых ID, поэтому после установки третьей NIC, мы присваиваем ей IP адрес сетевого ID, который будет отличаться от двух других NIC. Затем мы присваиваем IP адреса для новой Сети ISA Firewall Network. На рисунке ниже видно, что все адреса сетевого ID 192.168.0.0/24 являются частью Гостевой Сети ISA Firewall Network.

Рисунок 6

Важно помнить, что IP адрес может участвовать только в одной Сети ISA Firewall Network. Нельзя присвоить один и тот же IP адрес двум различным Сетям ISA Firewall Networks. Если вы это сделаете, то получите сообщение об ошибке.

В начальной конфигурации на брандмауэрах ISA или TMG будут определены следующие Сети:

- Основная внешняя Сеть (default External Network) ‘ основная внешняя Сеть определяется всеми IP адресами, которые не используются любой другой Сетью ISA Firewall Network. Любой адрес, который не используется другими Сетями ISA Firewall Network, будет автоматически включен в качестве части основной внешней Сети. NIC, определяющая основную внешнюю Сеть, обычно представляет собой ту сетевую карту, к которой привязан основной шлюз. Брандмауэры ISA и TMG MBE поддерживают один основной шлюз (default gateway)

- Основная внутренняя Сеть (default Internal Network) ‘ это та сеть, которую вы определяете во время установки и которая представляет вашу первичную внутреннюю сеть. При желании можно использовать несколько внутренних сетей, но есть лишь одна основная внутренняя Сеть, которую вы настраиваете во время установки брандмауэра ISA. Основная внутренняя Сеть, как правило, содержит ключевые службы инфраструктуры, такие как DNS, DHCP и служба домена Active Directory. Основная внутренняя Сеть очень важна, поскольку большинство системных политик брандмауэра ISA и TMG настраивается на получение доступа к ресурсам основной внутренней Сети

- Сеть Local Host Network ‘ Сеть Local Host Network определяется IP адресами, присвоенными всем NIC на брандмауэре ISA или TMG. Например, если брандмауэр имеет два интерфейса, один с IP адресом 2.2.2.2, присвоенным ему, и второй с – 10.0.0.1, то IP адреса 2.2.2.2 и 10.0.0.1 будут участниками Сети Local Host Network. Обратите внимание, что это нарушает одно из правил Сети ISA/TMG Networks ‘ эти IP адреса являются также участниками тех Сетей, к которым подключены эти NIC. 2.2.2.2 скорее всего будет участником основной внешней Сети, а 10.0.0.1 будет участником основной внутренней Сети.

- Сеть клиентов VPN ‘ Сеть клиентов VPN содержит IP адреса подключенных VPN клиентов. Есть два способа назначения IP адресов VPN клиентам: используя пул статических адресов и используя DHCP. Если вы назначите IP адреса VPN клиентам, используя пул статических адресов, вам нужно удалить эти IP адреса из любой другой Сети, которая может содержать их. Например, если вы хотите назначить on-subnet адреса VPN клиентам (такие как 192.168.1.200-192.168.1.225/24, когда внутренний интерфейс расположен на 192.168.1.1/24), нужно удалить эти адреса из дефиниции сети on-subnet. И напротив, если вы используете DHCP для присвоения IP адресов VPN клиентам, вам не нужно удалять эти адреса из дефиниций любой другой Сети, которая также может их использовать. Это имеет смысл, поскольку при использовании DHCP для присвоения этих адресов вы знаете, что никакой другой узел не сможет использовать один и тот же IP адрес в любой другой Сети. Если вы назначаете статичные адреса VPN клиентам, вы не знаете наверняка о наличии ошибки, которая может привести к одновременному использованию одинаковых адресов в разных Сетях. Адреса автоматически назначаются и удаляются с Сети VPN клиентов, когда используются и освобождаются клиентами VPN. Обратите внимание, что это представляет второе исключение в нашем правиле о том, что IP адрес может принадлежать только одной Сети ‘ поскольку вы используете DHCP для присвоения IP адресов VPN клиентам, эти адреса могут принадлежать другой Сети ISA/TMG Firewall Network.

- Сеть карантинных VPN клиентов ‘ Сеть карантинных VPN клиентов содержит IP адреса VPN клиентов, которые еще не прошли карантинный VPN контроль. Она настраивается как отдельная Сеть от Сети VPN клиентов, поскольку вам может понадобиться создание правил брандмауэра (Firewall Rules), которые будут позволять карантинным клиентам VPN получать доступ к ресурсам защищенной Сети (Защищенная сеть (Protected Network) представляет собой любую Сеть ISA/TMG Network, которая не является основной внешней Сетью) или даже интернета, чтобы они имели возможность исправлять свои проблемы. IP адреса автоматически перемещаются из Сети карантинных VPN клиентов в Сеть VPN клиентов, когда VPN клиенты проходят проверку карантинного контроля.

Рисунок 7

Подводим итоги того, что мы знаем к данному моменту:

- Сети ISA/TMG Firewall Networks используются для определения спуфинга. Если исходный IP адрес, приходящий на интерфейс, который является корнем Сети ISA Firewall Network, не является IP адресом, определенным для этой Сети, попытка подключения будет воспринята как спуфинг, и соединение будет прервано

- IP адрес может быть назначен только одной Сети ISA/TMG Firewall Network. Единственным исключением этого правила является Сеть Local Host Network, а также Сети VPN клиентов и карантинных VPN клиентов, когда используется DHCP для присвоения адресов VPN клиентам.

- Сеть ISA/TMG Firewall Network может содержать IP адреса различных сетевых IDs. Общим для всех этих IP адресов является то, что нужно подключиться к и через брандмауэр ISA или TMG через одну NIC

Сети ISA/TMG Firewall Networks также используются для выполнения еще одного важного задания: определения того передаются ли подключения с помощью отношений Route или NAT с системы в определенной Сети к другой Сети. Чтобы узел в одной Сети мог взаимодействовать с узлом в другой Сети, эти две Сети должны быть подключены с помощью сетевого правила (Network Rule). Сетевое правило выполняет две функции:

- Обеспечивает коммуникацию между двумя Сетями ISA/TMG Firewall Networks

- Определяет отношения взаимодействия между двумя Сетями

Более подробно о сетевых правилах и подключении Сетей друг к другу я расскажу в следующей части этой серии статей.

Заключение

В этой статье мы рассмотрели, что собой представляют Сети ISA/TMG firewall Networks и как брандмауэр использует эти сети для выполнения различных ключевых функций. Мы узнали, что IP адрес может принадлежать только к одной Сети, за исключением Сетей Local Host Network, Сетей VPN клиентов и карантинных VPN клиентов. Закончили мы кратким обзором основных Сетей ISA/TMG Firewall Networks. На следующей неделе я продолжу статью и покажу вам, как Сети ISA/TMG Networks используются для подключения узлов одной Сети к узлам другой Сети, и как Сети используются для определения типа отношений маршрутизации между источником и приемником. Увидимся! ‘Том.

Автор: Томас Шиндер

Источник: isaserver.org