Вернемся к 1998 г.: Корпорация Майкрософт выпускает Windows NT 4.0 Terminal Server Edition под кодовым названием «Hydra». Корпорация Майкрософт лицензировала технологию от Citrix Systems, создав свой первый вариант системы «тонкий» клиент/сервер. Развертывание системы «Hydra» представляло для системных администраторов сложную задачу. Перенесемся на несколько лет вперед от этого момента — службы терминалов поразительно изменились. Они полностью интегрированы в ядро и легко настраиваются с помощью встроенного мастера установки, не требуя отдельного компакт-диска или загрузки из Интернета. С учетом относительной простоты установки существует много доводов в пользу развертывания служб терминалов на предприятии. Наиболее очевидное преимущество заключается в том, что все приложения выполняются на центральном сервере или серверах, поэтому не возникает вопрос об архитектуре и оборудовании клиентов. Все, что требуется конечным пользователям, это клиент RDP (Remote Desktop Protocol — протокол удаленного рабочего стола) для подключения к центральным серверам. К счастью, клиенты RDP доступны для большинства современных архитектур.

В этой статье будет продемонстрирован способ включения служб терминалов на существующей установке Windows Server® 2003, метод применения групповых политик служб терминалов и использование мастера выборочной установки для автоматизации установки параметров профиля Microsoft® Outlook®. В результате будет получен полностью развернутый сервер терминалов, предоставляемый для приложений пользователей.

Начало работы

Первое, что необходимо сделать, принимаясь за установку служб терминалов, это открыть окно встроенного мастера настройки сервера, входящего в набор средств администрирования Windows Server 2003. Выберите пункт «Сервер терминалов», затем щелкайте «Далее», пока не мастер не завершит работу. Программа установки выводит предупреждение о необходимости перезагрузки компьютера для вступления в силу сделанных изменений. После перезагрузки сервер находится в режиме «Сервер терминалов».

Кстати, перед тем как начинать работу, убедитесь в том, что у вас имеются лицензии CAL (Terminal Services Client Access License — клиентская лицензия служб терминалов) — в противном случае после успешного развертывания никто не сможет установить подключение. Теперь присоедините компьютер, на котором выполняются службы терминалов, к домену Active Directory® и войдите в систему с использованием учетной записи, имеющей привилегии администратора домена. Будет сложно продолжать развертывание, не имея доступа к домену, поскольку у вас не будет возможности привести в действие групповые политики. В этой статье сервер, на котором устанавливаются службы терминалов, будет называться TS01.

Затем запустите оснастку «Active Directory — пользователи и компьютеры» из набора средств администрирования и создайте новое подразделение (OU), в котором будет размещен сервер терминалов. Для простоты дадим этому OU подкупающее оригинальностью имя Terminal Servers (Серверы терминалов). Отыщите сервер терминалов с именем TS01 и переместите его в новое подразделение Terminal Servers.

Затем загрузите (с веб-узла по адресу microsoft.com/windowsserver2003/gpmc) и установите консоль управления групповыми политиками (GPMC). Эта служебная программа управления позволяет настроить новую групповую политику, назначить ей разрешения и впоследствии исправлять политику с целью включения и отключения параметров политики для всех подключающихся пользователей. GPMC является важным средством развертывания служб терминалов, поскольку в ней имеется встроенный мастер моделирования, в котором незамедлительно отражается, какие политики применены к пользователю, а какие — нет.

Из окна «Администрирование» запустите консоль GPMC и найдите новое подразделение Terminal Servers в левой части окна «Управление групповой политикой». Щелкните это подразделение правой кнопкой мыши, выберите «Создать и связать GPO», как показано на рис. 1, и дайте ему практичное имя, например Terminal Server Policy #1.

Рис. 1 Создание и связывание нового объекта групповой политики (GPO) (Щелкните изображение, чтобы увеличить его)

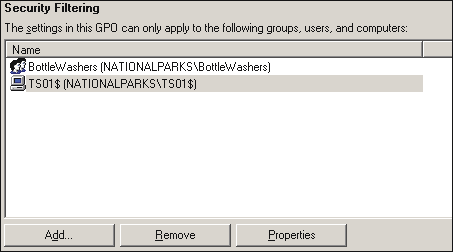

Волшебным образом группа «Прошедшие проверку» отображается в области «Фильтры безопасности» в правой части окна GPMC. Эта группа по умолчанию добавляется во все объекты групповой политики (GPO). Щелкните эту группу, затем нажмите кнопку «Удалить». Вместо нее в дереве Active Directory требуется настроить группу «Службы терминалов», к которой будут применяться объекты GPO при регистрации пользователей на TS01. Дадим группе служб терминалов имя BottleWashers. Продолжайте работу и добавьте их в структуру Active Directory с помощью оснастки «Active Directory — пользователи и компьютеры» из средств администрирования. Группу BottleWashers понадобится добавить также к группе пользователей удаленного рабочего стола на TS01 и на любых других устанавливаемых серверах терминалов.

Теперь перейдите на вкладку «Область». Нажмите кнопку «Добавить» в зоне «Фильтры безопасности», затем добавьте группу BottleWashers. Группа BottleWashers автоматически получает права на чтение и применение групповой политики к объекту Terminal Server Policy #1. Эти два разрешения являются правами групповой политики по умолчанию и являются необходимыми для всех политик, применяемых к объекту.

Затем добавьте также в зону «Фильтры безопасности» сервер TS01. Для выполнения этой операции требуется еще один дополнительный этап. Сначала щелкните «Добавить», затем, под заголовком «Типы объектов», установите флажок на вкладке «Компьютеры»; в противном случае GPMC не сможет отыскать TS01 в Active Directory. Окончательный результат должен выглядеть, как на рис. 2.

Рис. 2 Добавление TS01 в зону «Фильтры безопасности»

Права корректной политики точно так же автоматически применяются к TS01 при его добавлении в зону «Фильтры безопасности». В этот момент имеет смысл выбрать вкладку «Делегирование» вверху правой стороны экрана GPMC, а затем найти группу «Администраторы домена», список которой по умолчанию также выводится для каждой новой политики. Нажмите кнопку «Дополнительно» в правом нижнем углу экрана.

Теперь можно просмотреть параметры безопасности для объекта «Групповая политика». Сосредоточьтесь на группе «Администраторы домена», затем найдите параметр «Применение групповой политики». На правой стороне выберите режим «Запретить». Нажав кнопку OK, вы получите стандартное сообщение с предупреждением, отображаемое при каждой установке разрешения «Запретить». Эта операция предотвращает применение новой политики TS к группе «Администраторы домена» — более чем нежелательное последствие.

Помните мой совет относительно наличия лицензий CAL Майкрософт? Необходимо просмотреть документы с лицензиями и определить, какие лицензии CAL для служб терминалов были приобретены. Существует два варианта лицензий CAL для сервера терминалов: для пользователя и на устройство. Для получения дополнительных сведений о лицензировании посетите веб-страницу по адресу microsoft.com/windowsserver2003/howtobuy/licensing/ts2003.mspx.

По существу, схема лицензирования для каждого пользователя позволяет пользователю применять только одну лицензию сервера терминалов независимо от числа устройств (ПК), с которых пользователь осуществляет подключение.

Если в домене еще нет сервера с лицензией сервера терминалов, найдите в домене сервер, который может принять на себя эту роль. Хотя такая возможность поддерживается, не стоит делать TS01 сервером лицензирования, потому что, если впоследствии на предприятии будут появляться дополнительные серверы терминалов, устойчивость инфраструктуры к сбоям не будет увеличиваться. На сервере, который предполагается сделать сервером лицензирования, откройте панель управления. Последовательно выберите «Установка и удаление программ» | «Компоненты Windows» | «Лицензирование сервера терминалов» и выполните появляющиеся на экране указания для включения сервера лицензирования. По завершении процедуры выберите «Пуск» | «Выполнить» и введите:

tscc.msc

Этой командой открывается дерево «Настройка сервера терминалов»\«Параметры сервера». В этом дереве следует выбрать «Параметры сервера» | «Лицензирование» и выбрать «Для пользователя» или «На устройство». Вариант по умолчанию — «На устройство». Если в домене уже есть сервер с лицензией сервера терминалов, в объекте Terminal Server Policy #1 будет присутствовать параметр, указывающий на то, что серверу назначена роль сервера лицензий. Выполнив эту задачу, выберите «Пуск» | «Выполнить» и введите:

licmgr.exe

Теперь, чтобы пользователи могли подключаться, необходимо активировать лицензии клиентского доступа. Существует удобная возможность активирования лицензий по телефону или на веб-узле. После этого пользователи смогут подключаться к серверу терминалов, но на нем будут отсутствовать обязательные политики, поэтому приступим к настройке нескольких важных политик. Некоторые из них, рекомендованные Майкрософт, приведены в статье базы знаний «How to lock down a Windows Server 2003 or Windows 2000 Terminal Server session»(Способ блокировки сеанса сервера терминалов в Windows Server 2003 или Windows 2000).

Включение политик

Крайне важно помнить, что не следует бессистемно включать политики, не зная в точности, что делает каждая из них, иначе можно получить незапланированные результаты. Оптимальный подход заключается в запуске нескольких важных политик и их последующем масштабном тестировании в лабораторной среде.

Первой, возможно, стоит привести в действие политику замыкания на себя. Для ее активирования запустите GPMC, найдите объект Terminal Server Policy #1, щелкните его правой кнопкой мыши и выберите «Изменить». Перейдите к узлу «Конфигурация компьютера» | «Административные шаблоны» | «Система» | «Групповая политика» и включите параметр «Режим обработки замыкания пользовательской групповой политики». После включения этой политики следует установить значение для ее параметра «Режим»: «Замена» или «Слияние». Для оптимальной работы служб терминалов выберите «Замена».

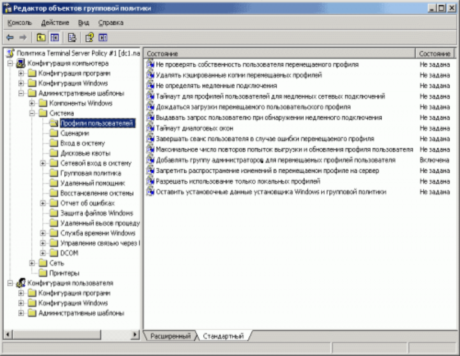

Следующим следует включить параметр сервера терминалов «Добавлять группу администраторов для перемещаемых профилей пользователя», который находится в узле «Конфигурация компьютера»\«Административные шаблоны»\«Система»\«Профили пользователей». Этот параметр обеспечивает администратору полный и постоянный контроль над всеми папками профилей пользователей. Его следует установить как можно раньше, поскольку он не применяется, если папки уже были созданы после первого входа пользователя в систему (см. рис. 3).

Рис. 3 Включение параметра «Добавлять группу администраторов» (Щелкните изображение, чтобы увеличить его)

Рис. 3 Включение параметра «Добавлять группу администраторов» (Щелкните изображение, чтобы увеличить его)

В узле «Конфигурация компьютера»\«Административные шаблоны»\«Компоненты Windows»\«Службы терминалов» представлен целый ряд политик. Рассмотрите возможность включения следующих из них:

• «Ограничить пользователей службы терминалов одним удаленным сеансом»

• «Установить путь для перемещаемых профилей TS»

• «Домашний каталог пользователя сервера терминалов»

Отметим, однако, что ограничение пользователей служб терминалов одним удаленным сеансом не препятствует многократному входу пользователя в систему, как можно было бы предположить. В действительности, когда пользователь пытается запустить второй сеанс службы терминалов, он просто продолжает первый начатый сеанс.

Перемещаемые профили являются важным элементом надлежащей работы сервера терминалов. По умолчанию при входе пользователя на сервер терминалов создается локальный профиль на диске C: сервера терминалов даже в том случае, если диск C: скрыт от пользователей. По умолчанию поведение в отношении перемещаемого профиля заключается в синхронизации локального профиля с общим ресурсом перемещаемых профилей в сети при выходе пользователя из системы. Групповую политику можно настроить на удаление этого локального профиля при выходе пользователя из системы.

Следующие две политики служб терминалов, упомянутые выше, «Установить путь для перемещаемых профилей TS» и «Домашний каталог пользователя сервера терминалов», связаны с перемещаемыми профилями. Эти параметры зачастую жестко устанавливаются в поле «Путь профиля служб терминалов» пользователя Active Directory. Гораздо более простым и предпочтительным способом является установка путей для служб терминалов посредством групповых политик. В случае путей профиля служб терминалов оснастки «Active Directory – пользователи и компьютеры», если настраивается новый или копируется существующий пользователь, сведения о пути профиля сервера TS необходимо добавлять каждый раз вручную — это крайне обременительно. Гораздо удобнее устанавливать пути к общему сетевому ресурсу и для их настройки использовать объект GPO.

Перенаправление папок

Теперь кратко рассмотрим еще один очень важный компонент службы терминалов, «Перенаправление папок», выполняющий оптимизацию рабочей среды TS посредством запрета чрезмерно длительных входов и выходов из системы. Допускается перенаправление папок Application Data, Desktop (Рабочий стол), My Documents (Мои документы) и Start Menu (меню «Пуск»). Эти четыре папки должны присутствовать на общем сетевом ресурсе, и для них необходимо наличие специальных списков управления доступом (ACL). Для получения дополнительных сведений на эту тему ознакомьтесь со статьей базы знаний «How to Dynamically Create Security-Enhanced Redirected Folders by Using Folder Redirection in Windows 2000 and in Windows Server 2003» (Динамическое создание перенаправляемых папок с улучшенной защитой с помощью компонента «Перенаправление папок» в Windows 2000 и в Windows Server 2003).

Достоинство компонента «Перенаправление папок» состоит в том, что не требуется копировать весь профиль пользователя при каждом входе или выходе пользователя из системы. Службы терминалов обнаруживают присутствие этих папок в сети и, по существу, просто обеспечивают указатель на них.

Для упрощения обслуживания общих сетевых ресурсов рекомендуется перед размещением перемещаемых профилей и использованием компонента «Перенаправление папок» освоиться с распределенной файловой системой (DFS — Distributed File System). Из-за недостатка места в этой статье не будет обсуждаться система DFS, но продолжить ее рассмотрение можно в разделе DFS Resource Center (Центр ресурсов DFS) на веб-узле по адресу .

Параметры для компонента «Перенаправление папок» находятся в узле «Конфигурация пользователя»\«Конфигурация Windows»\«Перенаправление папок» (см. рис. 4). Значения параметров папки «Перенаправление папок» крайне естественны. Вероятно, потребуется снять все флажки для компонента перенаправления папок с именами типа «Предоставить права монопольного доступа», в противном случае администраторы не смогут получить доступ к этим папкам.

Рис. 4 Местонахождение параметров компонента «Перенаправление папок»

Установка Microsoft Office

Теперь, когда некоторые основные политики приведены в действие, подготовимся к установке Microsoft Office 2003 или системы 2007 Microsoft Office. Microsoft Office оптимизирован на работу со службами терминалов, поэтому во время установки не придется вносить значительные изменения. Компоненты Office, требующие высокой пропускной способности, по умолчанию отключены. На данном этапе потребуется загрузить и установить файлы административных шаблонов групповой политики (файлы ADM), чтобы иметь возможность управлять политиками в рамках набора компонентов пакета Office.

Требуемые файлы ADM находятся на веб-узле по адресу microsoft.com/office/orkarchive/2003ddl.htm. Для наших целей достаточно загрузить два файла: Файлы шаблонов Office (ORKSP2AT.exe) и Custom Installation Wizard (Мастер выборочной установки). Однако второй файл требуется только в случае развертывания Office 2003. В системе 2007 Office мастер не используется — все, что требуется, — это просто выбрать «Пуск» | «Выполнить» и ввести «Setup /a», после чего выполняется автоматический запуск.

Распаковав первый файл, ORKSP2AT.exe, вы получите набор файлов. Для вас важны файлы office11.adm и outlk11.adm (см. рис. 5).

Запустите проводник Windows и скопируйте эти два файла в %systemroot%\inf. Затем снова запустите консоль GPMC. Среди объектов групповой политики найдите объект Terminal Server Profile #1, щелкните его правой кнопкой мыши и выберите пункт «Изменить». Теперь перейдем к узлу «Конфигурация компьютера»\«Административные шаблоны» в указанной политике. Щелкните «Административные шаблоны» правой кнопкой мыши и выберите пункт «Добавление и удаление шаблонов», как показано на рис. 6.

Рис. 6 Добавление административных шаблонов в объект GPO

Отображаются два доступных файла. Добавьте их поочередно. Эти файлы шаблонов отображаются в узлах «Конфигурация пользователя»\«Административные шаблоны»\Microsoft Office 2003 и «Конфигурация пользователя»\«Административные шаблоны»\Microsoft Office Outlook 2003. Данные параметры шаблонов можно просматривать и включать или отключать их по своему усмотрению.

В этой статье я не стану обсуждать много параметров, рассмотрим только те два, которые, вероятно, потребуется удалить: «Помощник» и «Автоархивация Outlook». Обратите внимание, что некоторые параметры, например «Режим кэширования Exchange» и «Фильтрация нежелательных сообщений», по умолчанию отключены в службах терминалов, поэтому нет необходимости отключать эти политики.

Для получения дополнительных сведений см. статью «Outlook Features That Are Disabled with Terminal Services» (Компоненты Outlook, отключаемые службами терминалов). Компонент «Помощник» легко отключается выбором в групповой политике Конфигурация пользователя\Административные шаблоны\Microsoft Office Outlook 2003\Помощник\Параметры.

В среде служб терминалов хотелось бы избежать постоянных запросов пользователям на выполнение некоторой операции. К одному из примеров наиболее навязчивых запросов относятся параметры автоархивации почтовых сообщений в Outlook. Если этот параметр не учитывается групповой политикой, пользователям через определенные интервалы времени предлагается автоархивация. В результате отключения этого параметра он полностью удаляется из меню «Параметры Outlook». Безусловно, вам может потребоваться возможность автоархивации, поэтому предусмотрена точная настройка этих параметров в политике Конфигурация пользователя\Административные шаблоны\Microsoft Office Outlook 2003\Сервис | Параметры\Автоархивация.

Следующее действие, которое следует предпринять для успешного развертывания служб терминалов, состоит в настройке PRF-файла для Outlook, чтобы пользователям не выдавались запросы на настройку их параметров Outlook вручную. Может показаться, что такая задача по плечу только Гераклу, но это не так. Достаточно установить пакет OrkTools и с помощью мастера выборочной установки создать PRF-файл, который будет определять поведение мастера установки Outlook. В системе 2007 Office предусмотрен механизм, делающий эту процедуру устаревшей, но при желании для настройки системы Office можно по-прежнему использовать PRF-файл.

Подготовим PRF-файл для Outlook с помощью мастера выборочной установки. На самом деле не потребуется выполнять всю процедуру мастера выборочной установки, достаточно выполнить ту ее часть, которая необходима для экспорта измененного PRF-файла. В нее входит всего несколько операций.

Сначала необходимо запустить и разархивировать второй файл, загруженный ранее (мастер выборочной установки). После запуска мастера из меню Пуск | Программы | Microsoft Office 2003 Resource Kit отображается запрос на указание местоположения файла MSI Office 2003. Установите диск с Office 2003 и укажите имя и путь к MSI-файлу.

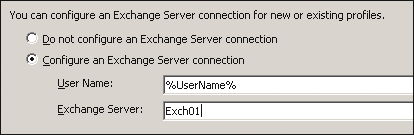

Теперь перейдем непосредственно к 17-й из 24 страниц мастера выборочной установки, чтобы пропустить часть операций выборочной установки и просто создать PRF-файл. На этапе 17 выберите пункт «Новый профиль» и назначьте ему имя, например Outlook, затем нажмите кнопку «Далее». Отображается экран для выбора сервера Exchange (как показано на рис. 7). Введите имя сервера Exchange и щелкните «Далее» для продолжения процедуры.

Рис. 7 Настройка подключения к серверу Exchange

Имеет смысл добавить к создаваемому профилю адресную книгу Outlook. Это позволит пользователям выбирать нужные адреса при создании нового сообщения. Один этот этап поможет сократить объем предстоящей работы. Нажав кнопку «Добавить», на этом этапе можно настроить также дополнительно выбранные компоненты. Теперь нажмите кнопку «Далее» — после этого остается всего лишь выполнить экспорт PRF-файла.

На этом этапе необходимо создать пакетный файл и поместить его в общий ресурс Netlogon на контроллере домена, а не на сервере TS01. Этот пакетный файл запустит все необходимые сопоставления и настроит PRF-файл для развертывания. Выполнение данной задачи облегчают написанные мной сценарии WMI. Однако эти сценарии следует использовать только в качестве руководства; в них потребуется вставить данные, соответствующие конкретной ситуации. При желании можно использовать другой обработчик сценариев, подобный KiXTart.

В пакетном файле (logon.bat) должны присутствовать следующие строки:

REM Logon.bat

@echo off

wscript %0\..\clean.vbs

wscript %0\..\outlook.vbs

Файл Clean.vbs обеспечивает удаление раздела реестра First-Run, чтобы Outlook выполнил обработку PRF-файла:

' Clean.vbs

Const HKEY_CURRENT_USER = &H80000001

sComputer = "."

Set oRegistry=GetObject("winmgmts:\\" & _

sComputer & "\root\default:StdRegProv")

sKeyPath = "Software\Microsoft\Office\11.0\

Outlook\Setup"

sValueName = "First-Run"

oRegistry.DeleteValue HKEY_CURRENT_USER, sKeyPath, _

sValueName

Outlook.vbs добавляет в реестр требуемый раздел установки Outlook для каждого пользователя сервера терминалов. В параметре SValue= необходимо указать используемый путь и не забыть добавить действующий настроенный PRF-файл в реальный сетевой каталог:

sValue = \\Serv01\PRF\Outlook.prf

Измените этот путь и поместите в него файл Outlook.prf:

' Outlook.vbs

Const HKEY_CURRENT_USER = &H80000001

sComputer = "."

Set oRegistry=GetObject("winmgmts:\\" & _

sComputer & "\root\default:StdRegProv")

sKeyPath = "Software\Microsoft\Office\11.0\Outlook\

Setup"

oRegistry.CreateKey HKEY_CURRENT_USER, sKeyPath

sValue = "\\Serv01\PRF\Outlook.prf"

sValueName = "ImportPRF"

oRegistry.SetStringValue HKEY_CURRENT_USER, _

sKeyPath, sValueName, sValue

Следующим пунктом в плане развертывания является установка Office 2003 или системы 2007 Microsoft Office на сервере TS01. Как уже упоминалось, пакет Microsoft Office оптимизирован для работы в среде служб терминалов. Больше нет необходимости в создании пользовательских преобразований. Компоненты Office, не входящие в группу предустановленных, могут быть отключены, но делать это не обязательно. Наоборот, компоненты можно также включить, но такая операция может оказать неблагоприятное влияние на расход пропускной способности. Не забудьте проверить все включаемые компоненты в лабораторной среде, прежде чем развертывать их в производственной ситуации.

Перед установкой любой из версий Microsoft Office следует перевести сервер TS01 в подходящий пользовательский режим. Существуют два возможных варианта: «Установка» и «Выполнение». Перед тем как начать выполнение установки какого либо программного обеспечения, необходимо перейти в режим «Установка». Для перевода сервера TS01 в режим установки введите в командной строке следующую команду:

C:>change user /install

По завершении установки верните TS01 в режим выполнения с помощью следующей команды:

C:>change user /execute

Режим установки запускается автоматически, если на TS01 выполняется файл Setup.exe или Install.exe. Эти файлы входят в состав всех программных продуктов Майкрософт. Однако некоторые приложения не используют эти файлы, поэтому для надежности продолжайте работать с командой Change. Что делать, если вы забыли, в каком режиме находится сервер? Ответ на этот вопрос даст команда, приведенная ниже:

C:>change user /query

Если вы добрались до этого этапа, значит, все в порядке. Теперь можно перейти на клиентскую рабочую станцию Windows, щелкнуть «Пуск» | «Выполнить», затем ввести следующую команду:

mstsc

Если вы используете Windows 2000, можно загрузить служебную программу клиента служб терминалов Майкрософт (Mstsc).

Теперь должен отобразиться экран подключения к удаленному рабочему столу. Для подключения достаточно ввести имя или IP-адрес сервера терминалов. Кнопка «Параметры» предоставляет доступ к большому числу существующих возможностей, например, можно указать, следует ли подключать локальные драйверы или принтеры, или изменить разрешение экрана. В области параметров можно также жестко определить сервер TS01 и впоследствии сохранять профиль RDP на своем рабочем столе. По умолчанию профиль RDP называется Default.RDP.

Административные задачи

Если на сервере TS01 требуется выполнить некоторые административные задачи, оптимальным вариантом будет использование следующей команды, поскольку она имитирует такое же выполнение операций, как если бы вы физически находились за консолью:

Mstsc /console

При выполнении администрирования разных служб терминалов может потребоваться служебная программа для удаленных рабочих столов, находящаяся в наборе средств администрирования, поскольку все удаленные серверы терминалов могут быть добавлены в единый древовидный формат.

Последняя команда, с которой нужно ознакомиться — Tsadmin, предоставляющая возможность просматривать список пользователей, подключенных к серверу терминалов, и процессы Windows, открытые пользователями. Она позволяет также «затенять» пользователей, что является огромным преимуществом для администраторов. Хотя стоит отметить, что при запуске TSadmin с рабочей станции возможность «затенять» пользователей отсутствует. Возможен только просмотр подключений. Для того чтобы «затенить» пользователей, необходимо войти в систему непосредственно на TS01, «затенить» пользователей, отправить им сообщение или отключить их от системы.

Заключение

Теперь у вас имеется цельное представление о службах терминалов, поэтому самостоятельное развертывание сервера терминалов не составит труда. Осталось еще много тем для дальнейшего изучения, включая параметры групповой политики и DFS, но если вы будете помнить о базовых принципах, таких как сдержанность при настройке объектов GPO и основательная проверка этих объектов перед их использованием в реальной работе с пользователями, то дела пойдут хорошо.

Джеймс Д. Силлиман (James D. Silliman) имеет сертификат MCSE, работает в должности старшего системного инженера в компании DirectApps, Inc. и является специалистом по развертыванию серверов терминалов. Компания DirectApps занимается разработкой решений .NET и обеспечивает размещение в сети и предоставляет службы ASP. С Джеймсом можно связаться по адресу James@directapps.com.

Из May 2007 выпуска TechNet Magazine.