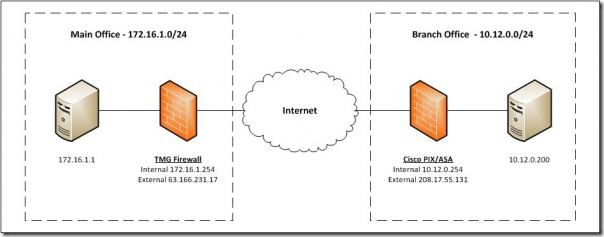

Forefront Threat Management Gateway (TMG) 2010 поддерживает различные протоколы для создания site-to-site (LAN to LAN) VPN, включая PPTP, L2TP, и IPsec. Из этих протоколов IPsec единственный поддерживает создание site-to-site VPN подключений к VPN устройствами сторонних производителей, например таких как Cisco PIX и ASA. В данной статье я продемонстрирую как настраивать Forefront TMG и Cisco PIX/ASA для создания site-to-site VPN в следующем сценарии:

[Замечание: Site-to-site VPN в TMG поддерживается только в конфигурации с несколькими сетевыми интерфейсами. В TMG должно быть минимум 2 сетевых интерфейса.]

Настройка TMG Firewall

Откройте консоль управления TMG и перейдите в узел Remote Access Policy (VPN), затем в основном окне выберите вкладку Remote Sites. В панели Tasks нажмите Create VPN Site-to-Site Connection.

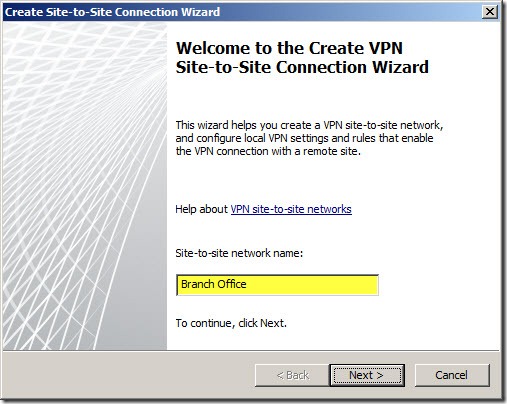

Запустится мастер Site-to-Site Connection Wizard, который запросит необходимую для создания VPN туннеля информацию. Введите понятное в дальнейшем имя туннеля.

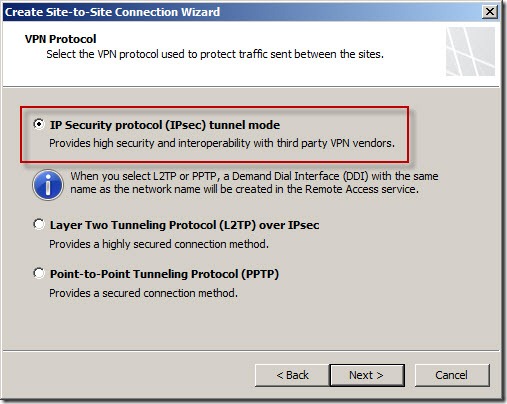

Выберите IP Security protocol (IPsec) tunnel mode.

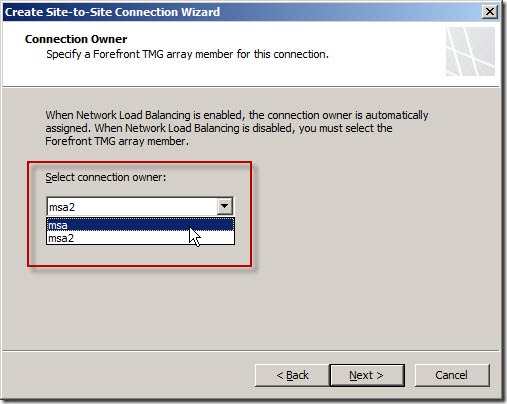

Если TMG включен в массив, в котором не включен Network Load Balancing (NLB), выберите ноду, которая будет использоваться для создания туннеля. Если NLB включен, владелец подключения будет выбран автоматически.

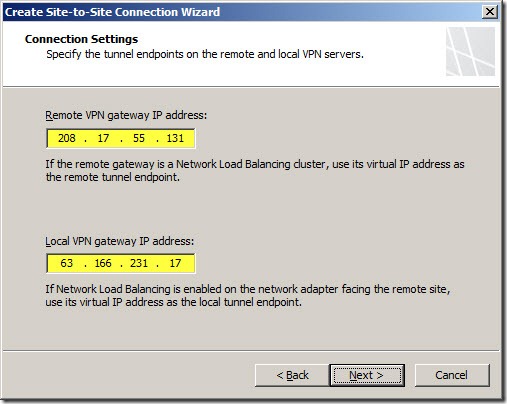

Введите IP адреса удаленного и локального шлюза VPN. IP адресом удаленного VPN шлюза будет внешний сетевой интерфейс Cisco PIX/ASA. IP адресом локального VPN шлюза будет IP указанный на внешнем сетевом интерфейсе TMG. Если TMG является частью NLB массива, укажите Virtual IP (VIP) адрес, назначенный для внешней сети массива.

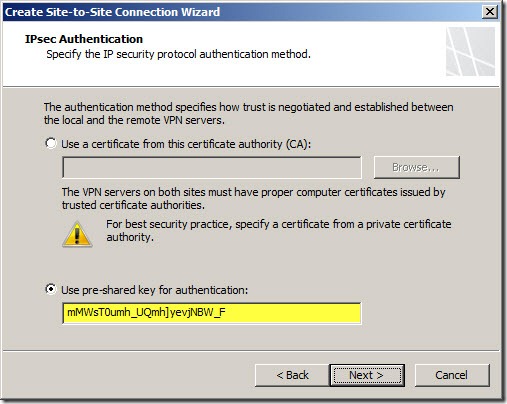

Наиболее безопасным и предпочитаемым методом аутентификации конечных точек туннеля является использование сертификатов, но в реальной жизни в связи с сложностью настройки многие администраторы предпочитают использовать вместо этого совместно используемый ключ (pre-shared keys). При создании ключа обязательно создавайте его максимально длинным и сложным.

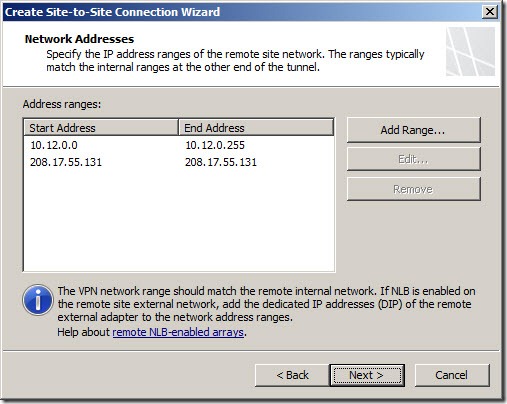

Добавьте диапазоны адресов удаленной сети.

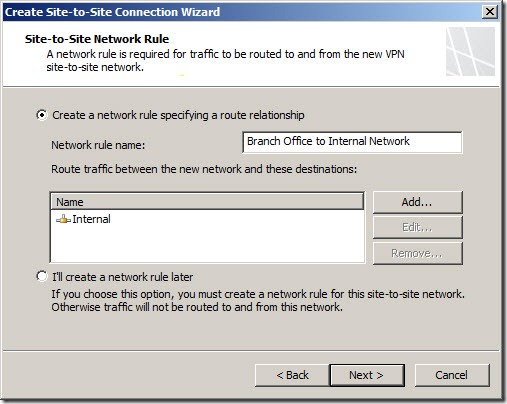

Далее между внутренней сетью и удаленным сайтом необходимо создать сетевое отношение. Мастер автоматически создаст правило маршрутизации между сетями.

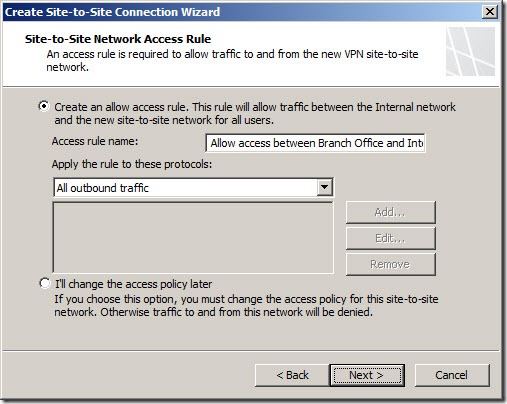

Для обеспечения взаимодействия между сетями необходимо создать правило доступа. Так как в нашем случае удаленная сеть является полностью доверенной (филиал) то выбираем all outbound traffic. В случае необходимости можно выбрать определенные протоколы и порты.

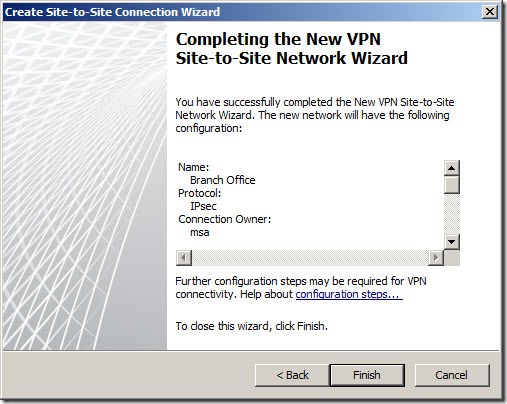

Проверьте настройки и нажмите Finish.

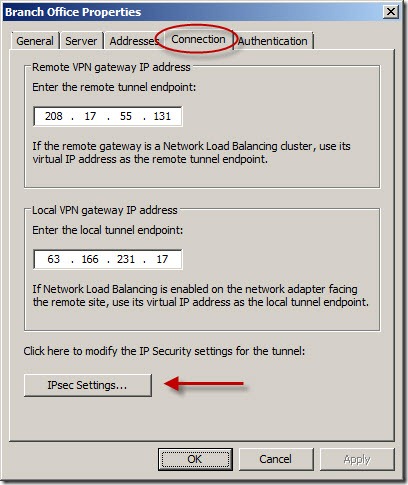

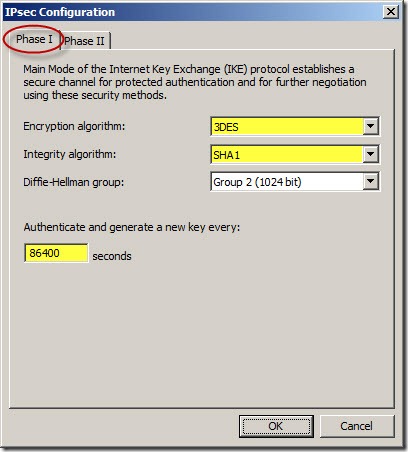

Пока не применяйте новую конфигурацию. Настройки шифрования, выбранные мастером по умолчанию не совместимы с Cisco PIX и ASA. Для изменения этих настроек нажмите правой кнопкой на созданном сайте и выберите properties. Перейдите на вкладку Connection и нажмите IPsec Settings.

В настройках Phase I установите алгоритм шифрования Encryption algorithm в значение 3DES, алгоритм проверки целосности Integrity algorithm в значение SHA1, и параметр Authenticate and generate a new key every: в86400 seconds (24 часа).

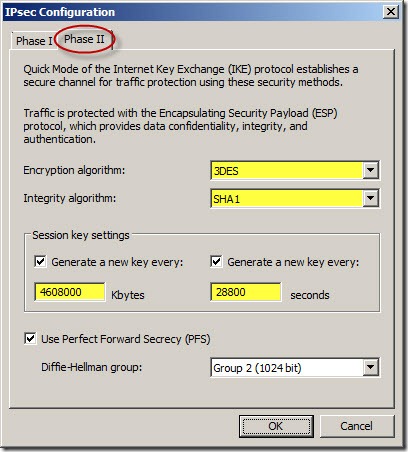

В настройках Phase II измените Encryption algorithm на 3DES и Integrity algorithm на SHA1. Измените настройки генерации нового ключа чтобы это происходило каждые 4608000 Kbytes или 28800 seconds (8 часов).

После завершения сохраните и примените конфигурацию.

На этом первая часть статьи закончена, в следующей статье мы рассмотрим настройку Cisco PIX/ASA.

Полезная информация

Отличный интернет-магазин 4Tочки – неплохой выбор зимних и летних шин для автомобиля.