В первой части я объяснил, что Windows Vista и Windows Server 2008 предлагает сотни дополнительных установок групповой политики помимо уже предложенных в Windows Server 2003 и Windows XP. В этой статье я хочу продолжить обсуждение, рассказав об установках group policy, которые используются для контроля пользовательских аккаунтов и устройств аппаратного обеспечения.

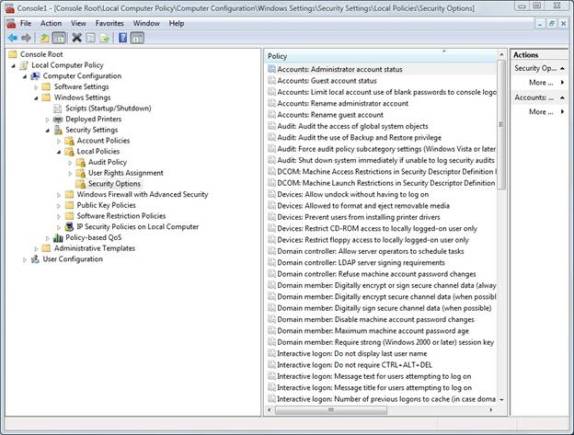

Установки group policy, о которых я буду говорить, расположены в Computer Configuration / Windows Settings / Security Settings / Local Policies / Security Options. Как вы можете видеть на Рисунке А, существует очень много установок group policy в Security Options, чтобы о всех них говорить. Поэтому я ограничу свой рассказ только теми установками group policy, которые являются полезными или наиболее интересными.

Рисунок A: Установки group policy, расположенные в Computer Configuration / Windows Settings / Security Settings / Local Policies / Security Options

Статус аккаунта администратора

Одной из главных слабостей предыдущей операционной системы Windows всегда было существование локального аккаунта администратора на рабочих станциях. Пока Windows Vista использует локальный аккаунт администратора, установка политики Accounts: Administrator Account Status может быть использована для его блокировки.

По умолчанию аккаунт администратор включен, но отключить его легко. Все, что вам нужно сделать, это установить настройки group policy как Disabled. Прежде, чем вы начнете отключать локальные аккаунты администратора, существуют некоторые последствия, о которых вам стоит знать. Если вы заблокировали аккаунт администратора, то у вас не будет возможности снова его включить, если пароль локального аккаунта администратора не удовлетворяет требованию минимальной длины пароля и другим сложным требованиям. Другой администратор может переустановить пароль аккаунта, предполагая, что такой аккаунт существует.

Если вы обнаружили, что вы заблокированы от устройства, и больше нет ни одного администраторского аккаунта, который может переустановить пароль, то не все потерянно. Локальный аккаунт администратора всегда доступен, когда устройство запущено в безопасном режиме. Поэтому, вы можете загрузить устройство в безопасном режиме, зарегистрироваться как администратор, а затем переустановить пароль. После вы сможете снова включить локальный аккаунт администратора.

Ограничения использования пустых паролей

Вряд ли кто-то в вашей организации стал бы пользоваться пустыми паролями. Как мера предосторожности, политика Accounts: Limit Local Account Use of Blank Passwords to Console Logon Only устанавливает ограничения, как могут использоваться аккаунты с пустыми паролями.

Эти установки group policy, которые включены по умолчанию, работают таким образом, что аккаунту любого пользователя, у которого нет пароля, разрешено зарегистрироваться локально. Это означает, что любой может использовать этот аккаунт для регистрации напрямую в PC с помощью клавиатуры, но аккаунт не может быть использован для регистрации через другой механизм, такой как Remote Desktop.

Переименование аккаунта администратора

Майкрософт попросил нас переименовать аккаунт администратора по причинам безопасности. Проблемой этого является то, что у каждой рабочей станции есть свой собственный аккаунт администратора, который должен быть вручную переименован.

Vista и Server 2008 теперь предлагают нам установки group policy, которые могут быть использованы для автоматического переименования локального аккаунта администратора. Эта установка называется Accounts: Rename Administrator Account. Чтобы использовать эту установку group policy, вам нужно ввести новое имя для аккаунта администратора, и изменение будет передаваться на все устройства, для которых применяется group policy.

Проверка резервных и восстанавливающих операций

Одной из наиболее интересных установок group policy является Audit: Audit the Use of Backup and Restore Privilege setting. Основной идеей этой установки является то, что при ее включении (по умолчанию установка курса действий не включена) начинается проверка резервных и восстанавливающих операций.

Это одна из наиболее интересных установок group policy, потому что у нее есть как плюсы, так и минусы. Эта политика хороша в том, что позволяет вам контролировать, что человек, ответственный за резервирование системы, выполняет резервирование в соответствии с политикой организации. Она также позволяет вам знать обо всех произошедших восстанавливающих операциях. Минусом использования этой установки является то, что она производит запись для каждого файла, прошедшего резервацию. Это означает, что ваша проверка регистрации может быть переполнена записями, относящимися к резервированию. Конечно, при записи логов также потребуются некоторое место на диске и CPU ресурсы. Сами по себе эффекты записи являются номинальными. Если вы делаете сотни или тысячи записей в одно время, то записи могут оказывать сильное влияние на производительность.

Съемный носитель

Во многих организациях, использование съемного носителя просто не разрешается. Такие съемные носители, как CD и DVD позволяют пользователям приносить неавторизированные данные или прикладные программы в организации или делать копии нужных данных и уносить эти данные из организации. С тех пор, как использование съемных носителей часто является запрещенным, Майкрософт создал установку политики Devices: Allowed to Format and Eject Removable Media. Как подразумевается в самом названии, эта установка может быть использована для предупреждения пользователей о форматировании или выбрасывании съемного носителя.

Драйверы принтера

Windows разработан таким образом, что если пользователь хочет напечатать на сетевом принтере, то ему обычно не нужен CD, содержащий драйверы для принтера, а нужно только скачать драйвер из Интернета. Когда пользователь использует универсальное именное обозначение (UNC) для подключения принтера, который отделен устройством Windows, главная машина проверяет рабочую станцию пользователя, чтобы увидеть есть ли у него подходящий драйвер. Если ни одного драйвера не существует, тогда главная машина принтера отсылает копию драйвера принтера в устройство, только что подключенное к совместно используемому ресурсу.

Во многих случаях, это является вполне желанным поведением, потому что это позволяет пользователям делать их работу без обращения к меню помощи каждый раз, когда им нужно напечатать на разных принтерах. Даже в хорошо защищенном окружении считается рискованным позволять пользователям печатать на принтерах, которые специально им не предназначались. Для того, чтобы пользователи не могли воспользоваться неавторизованными принтерами, как вариант, нужно не допустить для них установку драйверов принтера.

Вы можете остановить пользователей от установки драйверов принтера путем включения установки политики Devices: Prevent Users from Installing Printer Drivers. Эта установка по умолчанию отключена на рабочих станциях, но по умолчанию она включена в серверах.

Существует пара вещей, которые вам нужно запомнить, если вы подумываете о включении этой установки group policy. Для начала, эта установка не предотвращает пользователя от добавления локальных принтеров, она только останавливает пользователей при установке драйверов для сетевых драйверов. Еще вам нужно запомнить, что включение этой политики не остановит пользователя от использования сетевого принтера, для которого у пользователя есть уже драйвер. Наконец, включение этой настройки не действует на администратора.

Заключение

В этой статье я показал вам несколько установок group policy, относящихся к контролю аккаунтов пользователя и устройств аппаратного обеспечения. В третьей части я продолжу рассказ, показав вам больше установок group policy уникальных для Windows Server 2008 и Windows Vista.

Автор: Брайн Позей (Brien Posey)

Статья взята на netdocs.ru