С момента выпуска компанией Microsoft Windows 2000, стали доступными некоторые возможности по делегированию. Концепции делегирования могут быть немного запутанными, но в своей основе делегирование – является залогом эффективности работы. Без использования делегирования вы сможете использовать лишь группы по умолчанию, которые обладают административными правами на определенные объекты и задачи.

Например, если не использовать делегацию для групп и учетных записей пользователей, то пользователя необходимо поместить в группу Account Operators (операторы учетных записей), чтобы он имел возможность просто управлять пользователями, группами и компьютерами в домене. Конечно, пользователя также можно поместить группы Domain Admin (администраторы домена) или Enterprise Admin (корпоративные администраторы), но в результате этого мы дадим ему слишком много прав для простого управления учетными записями.

Аналогично, помещение пользователя в группу Account Operator также дает ему слишком много прав, т.к. при этом он может редактировать не только учетные записи пользователей, но и все административные учетные записи. Делегирование решает эту проблему, благодаря более тонкому распределению полномочий на объекты и задачи внутри корпорации.

Разбираем делегирование

По мере того, как вы захотите сделать ваше сетевое администрирование более эффективным, благодаря делегированию, вы должны рассмотреть несколько вещей:

- Кто получит делегированные права?

- Какая задача будет делегирована группе пользователей?

- Контроль над какими объектам необходимо делегировать группе?

- Где осуществлять делегирование?

- Какие особые права необходимо настроить, чтобы выполнить делегирование?

Если мы рассмотрим каждый из этих пунктов отдельно, то сможем докопаться до дна гораздо быстрее.

Во-первых, идеальнее всего создать группы, которым будут делегироваться права. Таким образом будет проще добавлять новых пользователей, а также удалять пользователей, которым мы собираемся предоставить расширенные права.

Во-вторых, не все задачи можно делегировать. Поэтому необходимо создать список возможных делегаций. Мы создадим эти списки позднее, в зависимости от инструментов, для которых можно задать делегирование. После того, как у вас будет список делегаций, из которого можно выбрать, будет гораздо проще работать.

Когда дело касается делегации объектов, вы должны четко понимать, что вы хотите делегировать. Хотите ли вы позволить другим управлять учетными записями пользователями или всего лишь открыть доступ к некоторым свойствам учетных записей пользователей? Вы также можете выбирать из групп, компьютеров, организационных единиц, объектов политики групп (Group Policy Object) и т.п.

Одна из самых важных концепций заключается в знании того, где настраивать делегацию. Существует три основных инструмента, с помощью которых вы можете настроить делегацию. Мы рассмотрим эти три инструмента позднее.

Наконец, после того, как вы запустите инструмент, и будете точно знать, что вы хотите делегировать, вам все еще нужно знать, какие действия необходимо выполнить, что достигнуть своей цели. Некоторые делегации достаточно просты, а другие потребуют от вас проведения расчетов и тестов, перед тем, как вы убедитесь, что все работает.

Пользователи и компьютеры Active Directory

Active Directory имеет обширный, законченный компонент для делегации. Если вы не используете делегацию внутри AD, то вы стоит перейти к ее использованию. Делегирование внутри AD позволяет администратору AD настроить группы пользователей, которые смогут иметь доступ к определенным задачам. Его преимущество заключается в том, что эти задачи можно очень детально задать, при этом ограничить административный контроль лишь теми задачами, которые необходимы именно данной группе пользователей.

На мой взгляд ключом к пониманию делегации внутри AD являются ее возможности. Компания Microsoft добавила всего лишь несколько настроек, когда они перешли на Server 2003, но для делегации административного контроля по-прежнему осталось неограниченное количество настроек. Ниже представлен список объектов, для которырх обычно настраивают делегацию:

- учетные записи пользователей

- учетные записи групп

- организационные единицы

- учетные записи компьютеров

Хотя я перечислил все объекты, которыми можно управлять, очень важно знать об ограничениях для делегации для каждого объекта. Особенно, я хочу рассказать, какие делегации возможны для учетной записи пользователя, группы и компьютеров.

- сброс паролей

- управление учетными записями пользователей

- управление группами

- изменение членства в группе

- добавление компьютера к OU

- компьютеры имеют слабый контроль … использование прав пользователей с помощью GPO

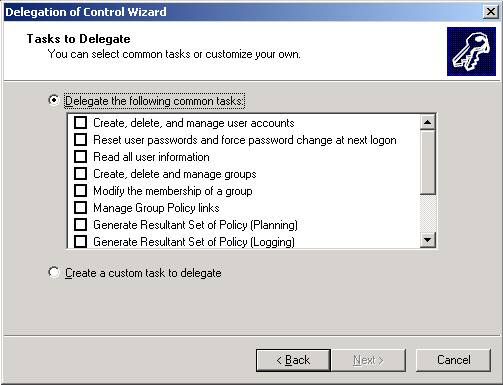

Некоторые из делегаций можно увидеть на рисунке 1.

Рисунок 1: Мастер делегаций ADUC delegation wizard

Консоль управления политикой группы Group Policy Management Console (GPMC)

GPMC предоставляет среду, которая не только предоставляет администрирование GPO, но также и защиту тех, кто может управлять GPO. С помощью GPMC можно осуществлять управление GPO и делегацию. Я хочу пояснить, что GPMC обеспечивает лишь делегацию управления GPO, и никаких других делегаций управлением AD. Поэтому, все остальное, как контроль OU, пользователей, групп, и т.п. необходимо выполнять с помощью ADUC.

Для делегаций, которые возможны с помощью GPMC, существуют следующие настройки:

- Создание GPO

- Редактирование GPO

- Удаление и управление безопасностью GPO

- Связывание GPO

- Чтение настроек GPO

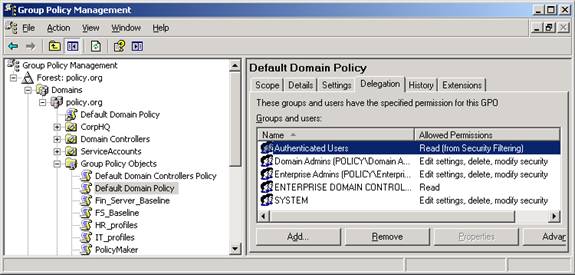

Некоторые из этих делегаций можно увидеть на рисунке 2.

Рисунок 2: Делегации GPMC для контроля и управления GPO

Т.к. создание GPO совершается для “домена”, то не существует механизма для их контроля, как для OU. Однако, вы можете делегировать права на то, кто может связывать GPO к OU, в результате чего вы получаете немного контроля над задачами, которые вы можете делегировать на более тонком уровне. Связь с GPO можно делегировать в домене, OU, или сайте, т.к. это единственные узлы, в которых можно связывать GPO. Редактирование, управление, удаление и чтение GPO делегируется для каждого GPO, предоставляя вам очень подробный контроль над этими делегациями.

Расширенное управление политикой группы Advanced Group Policy Management (AGPM)

Последняя часть в модели делегации для AD и GPO – это AGPM. Этот инструмент представляет окончательное управление для GPO. GPMC великолепен в том, для чего он предназначен. Однако, ему не хватает ключевых возможностей для управления, которые выполняет AGPM. AGPM выполняет следующие задачи по сравнение с GPMC:

- автономное редактирование GPO

- изменение управления редакциями GPO

- откат и накаты заархивированных GPO

- автоматическое резервное копирование GPO, в случае их изменения

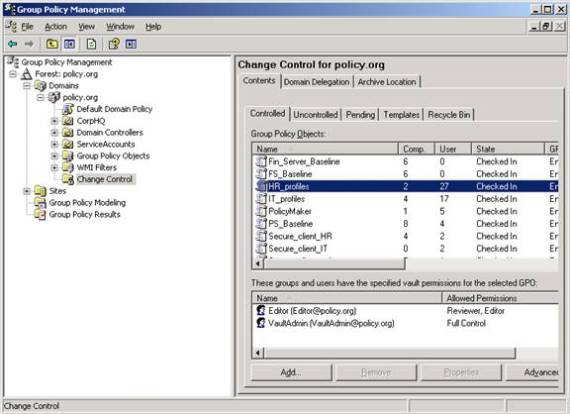

Некоторые из этих делегаций можно увидеть на рисунке 3.

Рисунок 3: Настройки по управлению делегированием с помощью AGPM

С помощью AGPM вы можете делегировать задачи кому угодно в компании. Интерфейс AGPM обеспечивает превосходное решение для вас, позволяя администратору редактировать GPO, но эти изменения не повлияют на промышленные компьютеры до тех пор, пока другой администратор, обладающий правами на установку, не утвердить эти изменения.

Резюме

Благодаря этим трем решениям, у вас есть практически все, что вам когда-нибудь потребуется для делегирования прав и задач для объектов AD и GPO. ADUC представляет собой великолепное решение для задач, связанных с AD, и не касающихся управления GPO. Управление GPO можно осуществить с помощью GPMC и AGPM. Комбинация обоих решений представляет собой великолепное решение для управления GPO. После того, как вы закончите настройку делегации с помощью этих инструментов, вы будете обладать более эффективной моделью управления, которая будет гарантировать, что администраторы могут изменить лишь то, что вы задали.

Автор: Дерек Мелбер (Derek Melber)

Источник: www.winsecurity.ru