Прошло довольно много времени с момента последнего появления новой версии Windows Server. Трудно поверить, что уже прошло пять лет с момента выпуска Windows Server 2003. В этом году наши ожидания закончатся. Windows Server 2008 вышел в RTM версии в этом месяце, и теперь у нас всех есть доступ к конечным частям. Прошло уже много времени, и компания Microsoft вложила массу усилий и работы в создание Windows Server 2008, чтобы сделать его лучшим среди своего семейства.

Тысячи изменений были внесены в Windows Server 2008 по сравнению с Windows Server 2003. Некоторые из них незначительны, а некоторые очень даже значительны. Но вопрос, который не дает покоя всем, звучит так: чем обладает Windows Server 2008, что делает его стоящим апгрейдом? Ответ на этот вопрос и будет целью данной статьи.

В этой версии слишком много изменений, чтобы я смог охватить их все в одной статье, поэтому я выбрал те параметры и возможности, которые, на мой взгляд, делают Windows Server 2008 стоящим апгрейдом. Другие люди со своей точки зрения посчитают, что мне следовало рассказать о других изменениях в Windows Server 2008. Это довольно справедливо, но я собираюсь рассказать о больших изменениях, о тех изменениях, которые сделают вашу жизнь лучше, и, надеюсь, сделают пользователей счастливее.

Вот список того, что, на мой взгляд, делает Windows Server 2008 отличным и стоящим апгрейдом по сравнению с Windows Server 2003:

- Server Manager и расширенный Event Viewer

- Server Core (ядро сервера)

- Terminal Services Gateway (Шлюз служб терминала)

- Terminal Services RemoteApps

- Поддержка IPv6

- Read Only Domain Controllers (контроллер домена с доступом «только чтение»)

- Hyper-V

- Network Access Protection (NAP)

- Secure Sockets Tunneling Protocol (SSTP)

- Расширенный брандмауэр Windows Advanced Firewall и QoS на базе политики

Server Manager и расширенный Event Viewer

Windows Server 2008 включает абсолютно новый интерфейс управления, известный как Server Manager. Server Manager является одним инструментом для настройки, управления и мониторинга сервера. Он не похож на Server Manager, которые вы использовали в прошлом; этот на самом деле работает, и вы будете использовать его каждый день при работе с машинами Windows Server 2008.

Рисунок 1

В Server Manager вы можете устанавливать роли сервера (такие как DNS, DHCP, Active Directory) и сервисы ролей (такие как Terminal Services Gateway и RRAS). Когда роли сервера и сервисы ролей установлены, консоли MMC для этих сервисов также установлены в Server Manager. Вам больше не понадобится создавать свои собственные консоли MMC!

Server Manager также имеет новый и улучшенный Event Viewer (программа для просмотра событий). Это не старый вьювер вашего отца, в котором есть лишь вкладки «Система, Безопасность и Приложения». Windows Server 2008 Event Viewer предоставляет вам журналы событий (Event Logs), которые вы можете использовать. Есть обычные журналы событий Windows Event Logs: Приложения, Безопасность и Система. Но теперь у вас есть возможность просматривать события всех приложений и служб, установленных на компьютере. Вдобавок, вы можете создавать пользовательский вид (Custom Views) журналов событий, поэтому вы можете создавать свои собственные хранилища для событий на основе фильтров, которые вы выберите.

Рисунок 2

Одним из параметров журнала событий, который понравился мне больше всего, является возможность подписываться на события (Subscribe to Events) на других машинах сети. Это позволяет вам собирать данные журналов событий с других машин на основе используемых вами фильтров. Таким образом, вы можете настраивать фильтры критических событий для самых важных серверов в вашей сети. Хотя этой программе и недостает того изобилия функций, которые есть у таких решений мониторинга, как System Center Operations Manager, она все же является отличным встроенным решением мониторинга для тех компаний, которые не хотят выходить за пределы SCOM.

Server Core

Windows Server 2008 может быть установлен одним из двух способов: полная установка или установка ядра сервера (server core). Установка Server Core устанавливает подмножество исполняемых файлов, необходимых для работы ядра ОС. Никакие дополнительные службы не устанавливаются и не активируются. При такой установке используется только один пользовательский интерфейс – командная строка. Здесь нет оболочки Windows Explorer, и все настройки производятся только локально из командной строки, удаленно из консоли MMC или новой оболочки Windows Remote Shell (WinRS), приложение удаленного управления (подобное SSH).

Целью ядра сервера не является усложнение процесса управления (хотя это в определенной степени и так, поскольку многие задания выполняются из командной строки, и их невозможно выполнить удаленно из консоли MMC). Действительной целью Server Core является снижение общего риска атак и количества необходимых для сервера обновлений. Поскольку многие обновления безопасности Windows часто включают сервисы и приложения, которые вы даже не используете на сервере (например, Windows Media Player или Internet Explorer), вам не нужно обновлять эти компоненты. А в результате сниженного количества приложений и сервисов, запущенных на сервере, снижается потенциал атак.

Server core использует ограниченное количество ролей сервера, поэтому нужно убедиться, что те роли, которые вам нужны, поддерживаются установкой ядра сервера. Некоторые роли также поддерживаются не полностью, например Web Server роль. Server Core не поддерживает .NET управляемый код, поэтому вы не сможете запустить IIS консоль, как удаленную MMC. Это создает серьезную головную боль при управлении, так как все настройки IIS на машине ядра сервера должны выполняться из командной строки с помощью appcmd.exe. Если вы администратор Apache, вы будете вполне довольны. Если вы к тому же и IIS администратор, вы, возможно, повремените с использованием ядра сервера.

Server core – это определенно шаг в правильном направлении. Однако в данном конкретном случае я бы счел эту версию выпуском 1.0. Я уверен, что целью создания ядра сервера было снижение потенциального риска атак и требований по обновлениям, а не усложнению процесса управления. Полагаю, что будущие обновления Windows Server 2008 упростят процесс управления и позволят ему соответствовать всем ожиданиям.

Шлюз служб терминала (Terminal Services Gateway)

Одним из препятствий для полноценного использования служб терминала (Terminal Services) для пользователей удаленного доступа был тот факт, что многие администраторы не доверяли последовательности аутентификации и уровню шифрования туннелей RDP. Еще одной проблемой, с которой сталкивались администраторы, было то, что многие брандмауэры в удаленных расположениях не позволяли использование исходящего протокола TCP 3389. Компания Microsoft решила эту проблему с помощью шлюза служб терминала (Terminal Services Gateway) в Windows Server 2008.

Шлюз служб терминала – это тип SSL VPN, также как и RPC/HTTP для доступа Outlook к Exchange Server через SSL VPN. Тип SSL VPN – это модуль доступа протокола приложения. Шлюз служб терминала работает с RDP 6.0+ клиентом для разрешения инкапсулированных RDP соединений к компьютеру шлюза TS.

Клиент RDP, по сути, инкапсулирует протокол RDP в два других протокола. Сначала RDP протокол инкапсулируется в RPC заголовок, а затем он инкапсулируется во второй раз с помощью зашифрованного HTTP заголовка (SSL). Протокол, используемый для подключения к шлюзу TS, по сути, является RDP/RPC/HTTP. Скорее всего, компания Microsoft сделала это с тем, чтобы использовать уже существующий RPC/HTTP код, который у них уже был для модулей доступа RPC/HTTP. Когда соединение достигает машины шлюза TS, TS шлюз удаляет RPC и HTTP заголовки и направляет RDP соединение на соответственный сервер терминала или удаленный рабочий стол компьютера.

На рисунке ниже показан интерфейс создания политики авторизации соединений (Connection Authorization Policy или CAP). CAP используются для определения того, какие пользователи могут получать доступ к ресурсам через этот компьютер TS шлюза. В диалоговом окне на рисунке ниже показан интерфейс конфигурации для привязки сертификатов этому сайту шлюза TS, чтобы разрешить надежные соединения SSL.

Рисунок 3

Шлюз служб терминала также поддерживает аутентификацию с помощью смарт-карт, и у вас также есть возможность установить контроль клиентского доступа NAP. Шлюз служб терминала, несомненно, является основной причиной перехода на Windows Server 2008.

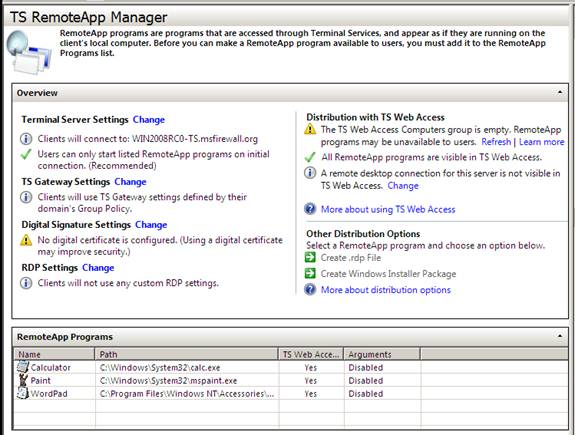

Terminal Services RemoteApps

Целью каждого администратора безопасности является достижение минимально возможной привилегии для каждого пользователя. Это особенно актуально для соединений удаленного доступа. Администраторы безопасности, как и я сам, не спят по ночам, думая о предоставлении полного подключения к удаленным компьютерам не административным пользователям. Все, что нужно – это взлом мандатов одного пользователя заядлым хакером, и этот хакер будет контролировать полное окружение рабочего стола, чтобы навредить вашей сети. Эта довольно пугающая мысль.

Но нужен ли вашим пользователям полный доступ на самом деле? Или им нужен доступ лишь к приложениям на компьютере? Скорее всего, им нужен доступ лишь к приложениям и данным. В этом случае, Windows Server 2008 обеспечивает для вас решение под названием Terminal Services RemoteApp. Terminal Services RemoteApp позволяет вам обеспечивать доступ только к определенным приложениям через канал RDP. Таким образом, пользователи не смогут попасть в неприятности с полным доступом, и если хакеру удается взломать мандаты пользователя, все что будет ему доступно – это лишь приложения, а это значительно снижает потенциальный риск в отличие от полного доступа.

TS RemoteApps очень гибкая. Вы можете контролировать, к каким приложениям у пользователя будет доступ, и как он сможет получить доступ к приложениям на своем компьютере. TS Remote Apps наряду с TS Gateway делает Windows Server 2008 Terminal Server необходимым условием для компаний, которые заинтересованы в безопасном решении удаленного доступа на основе RDP.

На рисунке ниже показана главная страница консоли TS RemoteApp Manager. Настройка TS RemoteApps довольно проста, и вы сможете настроить и использовать ее в очень короткие сроки.

Рисунок 4

На рисунке ниже показана иконка пользовательского компьютера, который будет запускать RemoteApp. В диалоговом окне Свойства видно, что ссылка настроена на запуск файла .rdp, который разрешает определенный доступ к приложениям.

Рисунок 5

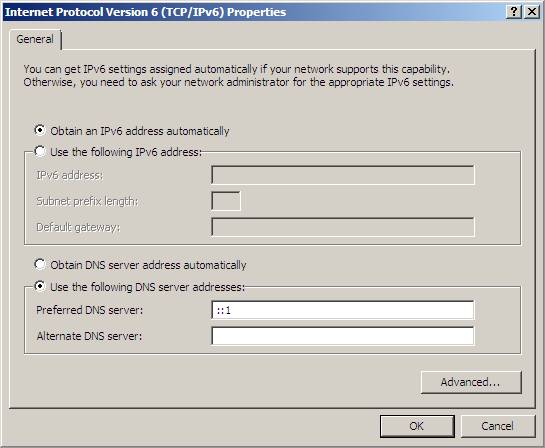

Поддержка IPv6

Windows Server 2008 – это первая версия семейства Windows Server, которая имеет родную поддержку IPv6 (native support) как часть одного IP стека. В предыдущих версиях Windows, до выпуска Vista, поддержка IPv6 выполнялась параллельно с IPv4, и не существовало интегрированной поддержки для IPv6, включенного в службу инфраструктуры сети, такой как DNS или DHCP. Теперь все поменялось, и IPv6 жестко вплетен в сетевой стек и сервисы инфраструктуры Windows Server 2008.

На рисунке ниже видно, что Windows Server 2008 DNS теперь поддерживает IPv6. Вы можете создавать Quad A (AAAA) записи, а также зоны обратимого поиска IPv6 (reverse lookup zones).

Рисунок 6

Служба DHCP была также обновлена для поддержки IPv6. На рисунке ниже видно, что я создал DHCP область определения для Unique Local адресов.

Рисунок 7

На рисунке ниже показано, что вы можете настраивать сетевые интерфейсы для использования статичных IPv6 адресов, или настраивать их на использование DHCP для получения информации о IP адресах.

Рисунок 8

Windows Server 2008 RRAS серверы, работающие в качестве маршрутизаторов, можно настраивать в качестве IPv6 маршрутизаторов и предоставлять информацию маршрутизации сообщений с учетом того, какой префикс информации клиент может использовать, и должны ли они использовать адресную информацию состояния с DHCP серверов.

Windows Server 2008 также поддерживает технологии перехода IPv6, такие как ISATAP, 6to4 и Teredo. Любой компьютер Windows Server 2008 можно настроить в качестве маршрутизатора ISATAP, используя Netsh интерфейс командной строки.

Read Only Domain Controllers (контроллеры домена с доступом «только чтение»)

С распространением офисов филиалов в организациях, многие осознали проблему, касающуюся аутентификации. Во многих офисах филиалов использовался контроллер доменов, в котором пользователи могли аутентифицироваться в локальном DC, вместо того, чтобы входить через медленные, а иногда даже не работающие WAN соединения, которые могли вызвать сбой аутентификации и невозможность получения доступа даже к локальным ресурсам.

Решением этой проблемы стало расположение контроллеров доменов непосредственно в офисах филиалов. Хотя это и решило начальную проблему аутентификации, появилась проблема с безопасностью. Поскольку в большинстве офисов филиалов нет того же уровня IT компетенции, как в головных офисах, и определенно нет того же уровня физической безопасности, контроллеры доменов офисов филиалов стали слабым звеном всей инфраструктуры Active Directory. Изменения, которые проделывались некомпетентными пользователями, могли иметь последствия для всей организации, а если контроллер домена был украден из офиса филиала, это подвергало риску все учетные записи организации.

Windows Server 2008 решение – это контроллер домена с доступом только чтения Read Only Domain Controller (RODC). RODC содержит доступную только для чтения копию базы данных Active Directory, а единственными данными учетных записей, хранящихся на этом контроллере, являются учетные записи сотрудников офиса филиала. Поскольку невозможно проделать никаких изменений в Active Directory с контроллера RODC, нет риска того, что некомпетентный пользовать причинит вред Active Directory. А так как в офисах филиалов, как правило, нет пользователей с правами администраторов, значительно снижается риск того, что RODC в таких офисах будут содержать учетные записи администраторов, которые могут быть подвергнуты опасности в случае кражи RODC.

RODC можно настроить на кэширование только определенных учетных записей. И в случае кражи RODC, список хранящихся в КЭШе RODC учетных записей доступен администратору Active Directory головного офиса. Это позволяет администратору отзывать или переустанавливать мандаты этих учетных записей из головного офиса.

Hyper-V

Hyper-V – это гипервизор Windows Server 2008, позволяющий вам запускать виртуальные машины на Windows Server 2008 компьютере. Hyper-V заменяет Virtual Server 2005 и является интегрированной частью операционной системы, которая предоставляется вам абсолютно бесплатно. Окончательные обновления для Hyper-V еще не доступны, поэтому я придержу свое мнение о Hyper-V в этот раз. Но из того, что мне уже удалось увидеть, я поражен тем, что им удалось сделать с Windows Server Virtualization. Если вы ищите бесплатное решение для создания виртуальных серверов, тогда переход на Windows Server 2008 будет для вас отличным выбором.

Network Access Protection (NAP – защита доступа к сети)

NAP позволяет вам контролировать доступ всех компьютеров, которые подключены к вашей сети. Как заявляет компания Microsoft, Network Access Protection (NAP), скорее, является механизмом здоровых клиентов, а не методикой безопасности. NAP позволяет вам создавать политики, которые определяют минимальный уровень надежности клиента, прежде чем компьютеру будет разрешен доступ подключения к сети.

NAP зависит от инфраструктуры Windows Server 2008. Вам понадобится Windows Server 2008 Network Policy Server для хранения политик безопасности. Существует несколько способов контроля доступа к сети: IPsec ограничения, DHCP ограничения, 801.x ограничения и VPN ограничения. Хостам, которые не отвечают требованиям конфигурации безопасности, запрещается доступ к сети с помощью одного из вышеупомянутых методов. Однако NAP позволяет вам создавать карантинную сеть, к которой не соответствующие хосты могут подключаться, чтобы исправлять свои недостатки. Как только клиентское ПО NAP обнаруживает, что машина соответствует, оно отправляет информацию компонентам стороны NAP сервера, который затем информирует NAP клиента, что ему разрешен доступ подключения к сети.

NAP – это очень мощный метод контролирования доступа к вашей сети, и это то, чего мы ждали с того момента, как о его создании было объявлено в конце 2003, начале 2004. И хотя для того, чтобы предоставить нам решение NAP потребовалось пять лет, ожидание того стоило. Многие сетевые администраторы считают NAP основной причиной для перехода на Windows Server 2008. И я полностью с этим согласен.

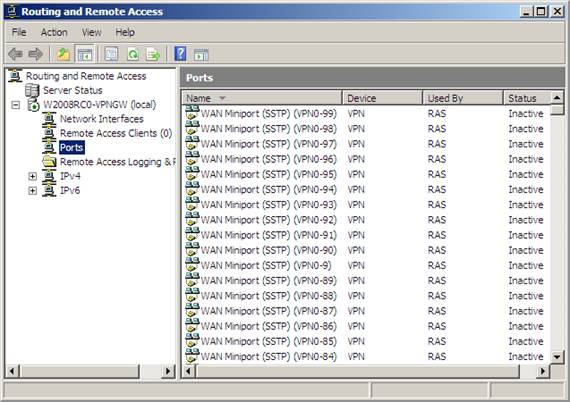

Secure Socket Tunneling Protocol (SSTP – протокол туннеля надежных разъемов)

SSTP – это настоящий SSL VPN. Говоря ‘настоящий’ SSL VPN, я имею в виду, что SSTP обеспечивает полный сетевой уровень VPN доступа к корпоративной сети, так же как и протоколы PPTP и L2TP/IPSec. Однако преимуществом SSTP перед PPTP и L2TP/IPSec является то, что вам не нужно беспокоиться о брандмауэрах, блокирующих исходящий доступ к вашему SSTP соединению.

SSTP, по сути, представляет собой PPP/SSL. Благодаря тому, что PPP соединения заключены в защищенный HTTP заголовок (SSL), SSTP может преодолевать любые брандмауэры или модули доступа Web, что позволяет использовать исходящий SSL. Вам больше не придется принимать заявки от пользователей в гостиницах и конференццентрах, которые жалуются на то, что брандмауэры в местах их расположения не позволяют им создавать и использовать VPN соединения для подключения к сети. Еще одним преимуществом SSTP является то, что вам не нужно давать исходящий доступ SSTP соединениям только потому, что вы разрешаете исходящий SSL. В заголовке CONNECT есть значение, которое вы можете настроить на своем ISA брандмауэре или других брандмауэрах слежения прикладного уровня, которое позволит вам блокировать SSTP соединения, в то время как другие SSL соединения разрешены.

SSTP значительно упростит вашу жизнь при использовании VPN подключений удаленного доступа. Я бы перешел на Windows Server 2008 только ради SSTP доступа.

Рисунок 9

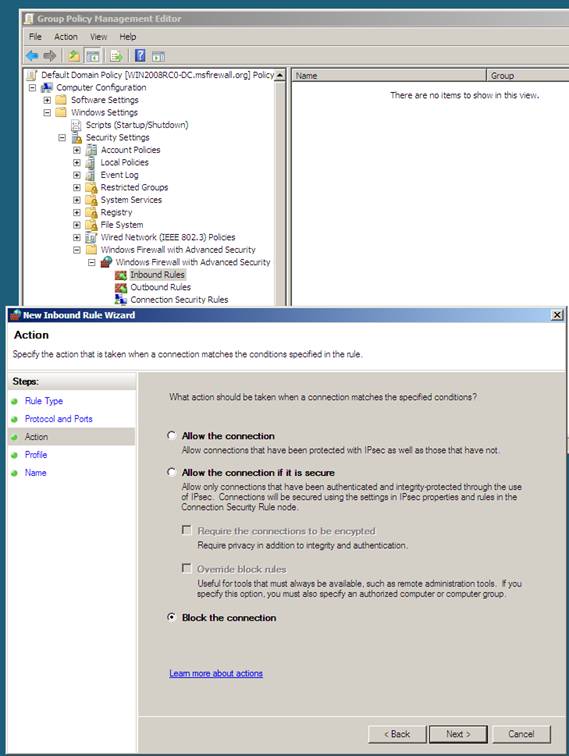

Расширенный брандмауэр Windows и QoS на базе политики

Пользователи Windows Vista признали расширенный брандмауэр Windows Advanced Firewall. Теперь и у вас есть такая возможность благодаря Windows Server 2008. Вы даже можете использовать групповую политику (Group Policy) во всеобъемлющем централизованном управлении брандмауэра Windows Advanced Firewall. Если вы еще не имели возможности использовать брандмауэр Vista, то вам предстоит испытать наслаждение. Windows Advanced Firewall включенный в Vista и Windows Server 2008 позволяет вам производить точные настройки контроля входящего и исходящего доступа. Контроль исходящего доступа был недостающим звеном в брандмауэре Windows XP. Теперь у вас есть контроль над исходящими соединениями, поэтому если вы обнаружили на своем брандмауэре, что хосты заражены червем, предназначенным для определенного порта и нескольких портов, вы можете блокировать эти порты на каждом хосте с помощью политики групп.

На рисунке ниже показан мастер New Inbound Rule Wizard. Мастер, которого можно использовать в консоли Group Policy Management, позволяет вам с легкостью настраивать входящие правила. Есть также мастер для настройки исходящих правил, который позволяет вам блокировать исходящие соединения, вы можете контролировать их на основе UDP или TCP портов, ICMP типов сообщений, или вы можете блокировать каждое отдельное приложение.

Рисунок 10

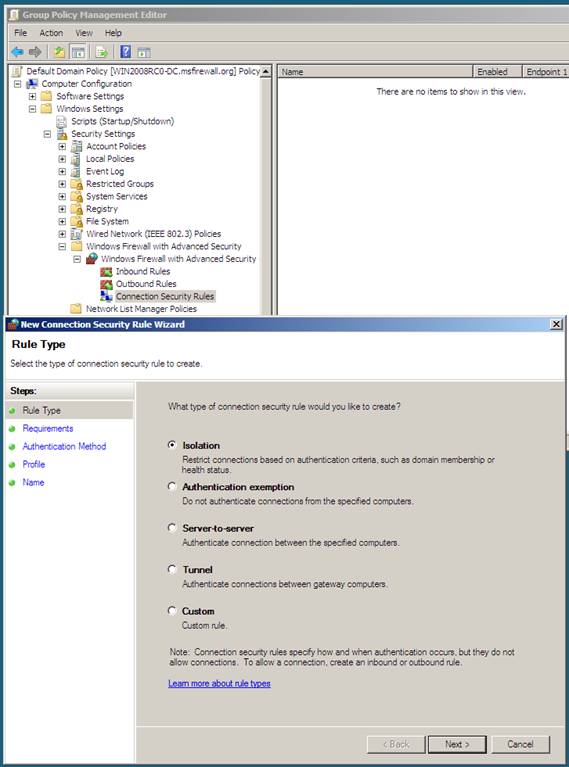

Одной из самых впечатляющих характеристик брандмауэра Windows Firewall является то, как он упростил процесс создания IPsec политик. В прошлом настройка политик IPsec была довольно сложной задачей. Вам нужно было пройти через мастеров и надеяться, что вы все правильно настроили. С новым брандмауэром Windows Advanced Firewall все совсем по-другому. На рисунке ниже показан простой в использовании мастер New Connection Security Rule Wizard, который значительно упрощает создание IPsec политик изолирования доменов, политики запрета аутентификации, IPsec соединения между серверами и IPsec туннелей. Windows Advanced Firewall преобразовал процесс настройки IPsec политики из чего-то ужасного в то, что мне хочется попробовать. Попробуйте, и думаю, вам понравится.

Рисунок 11

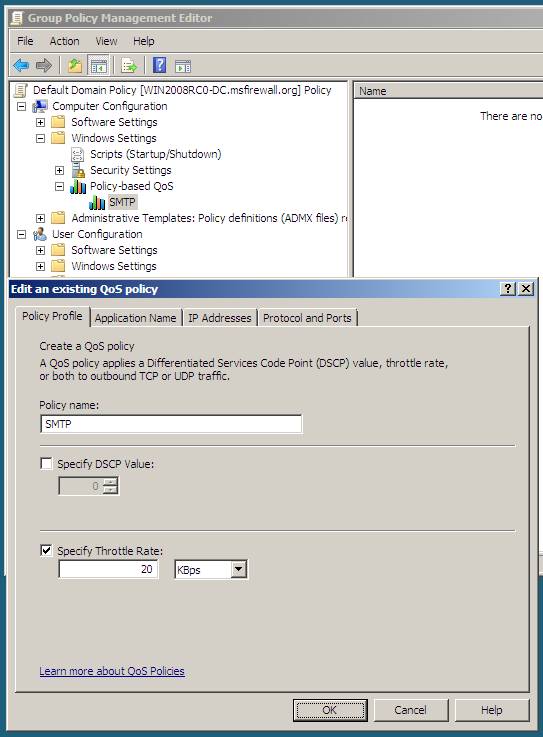

Еще одним значительным улучшением в Windows Server 2008 является централизованное управление политикой QoS с помощью политики групп (Group Policy). Предыдущие версии Windows включали характеристику QoS, но поскольку она не была основана на стандартах, не многие люди (если вообще таковые были) использовали ее. Windows Server 2008 изменил игру, представив новую функцию QoS на основе политики, которую можно использовать практически сразу.

Есть два способа применения QoS политики – вы можете жестко закодировать значения пропускной способности или воспользоваться Differentiated Services Code Point (DSCP) значениями, которые настроены на маршрутизаторах вашей сети. DSCP – это метод производственных стандартов для применения QoS в корпоративных сетях. Однако даже если у вас нет активированных DSCP маршрутизаторов, или даже если вы не используете DSCP, вы можете настраивать политики так, чтобы локальные хосты контролировали пропускную способность на TCP или UDP портах, или на специальных приложениях.

На рисунке ниже показана политика QoS, которая дросселирует SMTP протокол на порте TCP 25 пункта назначения. Вы можете выбирать хосты, для которых будет назначена данная политика. Например, вам не нужно дросселировать ваш SMTP сервер, но для хостов вашей сети вы, возможно, захотите ограничить уровень SMTP трафика. Таким образом, вы можете контролировать то, сколько спама зараженный компьютер может отправить, прежде чем вы обнаружите, что машины подвергались атаке.

Рисунок 12

Заключение

Windows Sever 2008 включает сотни новых возможностей и параметров, каждая из которых может стать причиной того, что данная версия является стоящим апгрейдом для вашей организации. В этой статье я освятил лишь небольшую часть новых и усовершенствованных параметров, которые, на мой взгляд, делают Windows Server 2008 достойным апгрейдом.

Автор: Томас Шиндер (Thomas Shinder)