В первой части этой серии статей о том, как использовать внедрение IPsec с политиками здоровья NAP, я описывал примерную сеть и выделил основные шаги, необходимые для работы политики внедрения NAP с IPsec. В качестве напоминания здесь приведен список основных шагов, необходимых для получения рабочего решения:

- Настройка контроллера домена

- Установка и настройка сервера сетевой политики NPS, центра регистрации здоровья и подчиненного ЦС

- Настройка политики внедрения NAP IPsec на сервере NPS

- Настройка VISTASP1 и VISTASP1-2 для тестирования

- Тестирование сертификата здоровья и конфигурации автоисправления (Auto-remediation)

- Проверка политики внедрения NAP на VISTASP1

- Настройка и тестирование политик IPsec

В первой части этой серии статей мы начали с рассмотрения шагов, необходимых для настройки контроллера домена в нашей среде внедрения NAP с IPsec. В этой части мы перейдем ко второму шагу, коим является установка и настройка сервера NPS, центра регистрации здоровья (Health Registration Authority) и подчиненного центра сертификации (subordinate CA).

Установка и настройка NPS, центра регистрации здоровья и подчиненного ЦС

Теперь мы перенесем наше внимание на сервер сетевой политики NPS. Машина сервера NPS выполняет роль сервера RADIUS. NPS – это новое название предыдущего сервера Microsoft Internet Access Server (IAS). Новый сервер NPS на самом деле состоит из двух компонентов: компонент RADIUS (который включает новую поддержку NAP) и компонент RRAS. Нас не интересует компонент RRAS в этой статье, поэтому мы не будем его устанавливать или настраивать.

Нам нужно сделать следующее, чтобы установить и настроить сервер NPS, а также центр регистрации здоровья и подчиненный CA на этой машине:

- Добавить сервер сетевой политики в группу NAP Exempt

- Перезагрузить сервер NPS

- Запросить сертификат компьютера для NPS

- Посмотреть сертификаты компьютера и здоровья, установленные на Network Policy Server

- Установить NPS, центр регистрации здоровья и подчиненный CA

- Настроить подчиненный CA на сервере NPS

- Включить разрешения, чтобы центр регистрации здоровья мог запрашивать, издавать и управлять сертификатами

- Настроить центр регистрации здоровья на использование подчиненного CA для издания сертификатов здоровья

Теперь давайте детально рассмотрим каждый шаг.

Добавление NPS в группу NAP Exempt

Нам нужно сделать компьютер WIN2008SRV1 членом группы NAP Exempt, чтобы он мог автоматически регистрировать сертификат здоровья, который мы для него создали. Это позволит данной машине, которая будет действовать в качестве сервера политики NAP и центра регистрации здоровья, взаимодействовать с машинами, находящимися в защищенной сети, даже если эти машины не подвергаются требованиям NAP.

Выполните следующие шаги на контроллере домена WIN2008DC:

- На WIN2008DC перейдите в меню Пуск, выберите Администрирование, а затем нажмите Пользователи и компьютеры Active Directory.

- В левой панели консоли Пользователи и компьютеры Active Directory разверните вкладку msfirewall.org. Перейдите по вкладке Пользователи.

- Дважды нажмите на группе NAP Exempt в правой панели консоли.

- Нажмите по вкладке Члены, выберите Добавить, нажмите Типы объектов, выберите опцию Компьютеры, а затем нажмите OK.

Рисунок 1

- В окне Ввод имени объектов для выбора (примеры) впишите WIN2008SRV1, а затем нажмите Проверка имен. Нажмите OK и OK в диалоговом окне Свойства NAP Exempt.

Рисунок 2

Рисунок 3

- Закройте консоль Пользователи и компьютеры Active Directory.

Перезагрузка NPS

Чтобы активировать новые параметры принадлежности к домену и группе безопасности, перезагрузите WIN2008SRV1.

- Перезагрузка WIN2008SRV1.

- После перезагрузки компьютера войдите от имени учетной записи администратора.

Запрос сертификата компьютера для NPS

Машине WIN2008SRV1 понадобится сертификат компьютера для поддержки SSL соединения с сервером. SSL соединение исходит от NAP клиентов, когда они подключаются к веб серверу центра регистрации здоровья на машине NPS сервера. Обратите внимание, что в этом примере NPS сервер и центр регистрации здоровья находятся на одной машине. Это необязательная конфигурация ‘ можно расположить центр регистрации здоровья и сервер NPS на разных машинах. В этом случае нужно будет установить NPS службу на HRA машине и настроить эту машину так, чтобы она была RADIUS proxy, так как HRA – это сервер сетевого доступа в данном сценарии, а он должен иметь возможность информировать службу NPS о статусе клиента.

Выполните следующие шаги на машине WIN2008SRV1 NPS:

- На машине WINS2008SRV1 перейдите в меню Пуск, выберите Выполнить, введите mmc и нажмите ENTER.

- Нажмите Файл, а затем выберите Добавить или удалить оснастку.

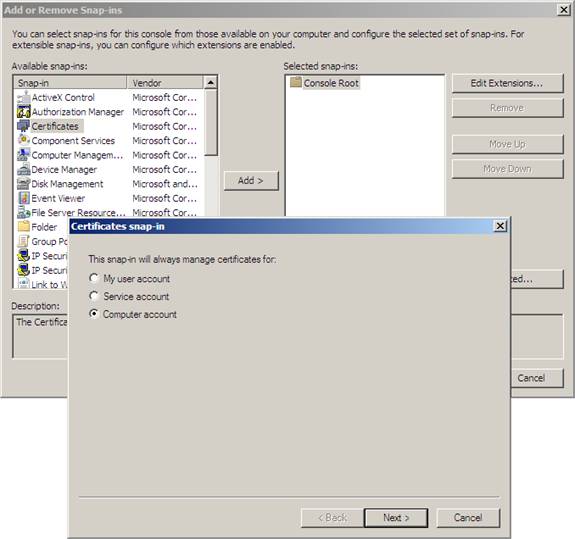

- В диалоговом окне Добавление или удаление оснастки нажмите Сертификаты, а затем нажмите Добавить. В диалоговом окне Оснастка сертификатов выберите опцию Учетная запись компьютера и нажмите Далее.

Рисунок 4

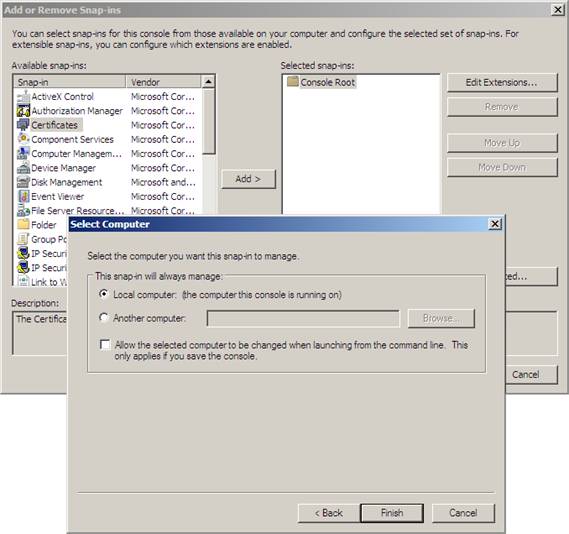

- В диалоговом окне Выбор компьютера выберите опцию Локальный компьютер и нажмите Завершить.

Рисунок 5

- Нажмите OK в диалоговом окне Добавление или удаление оснасток.

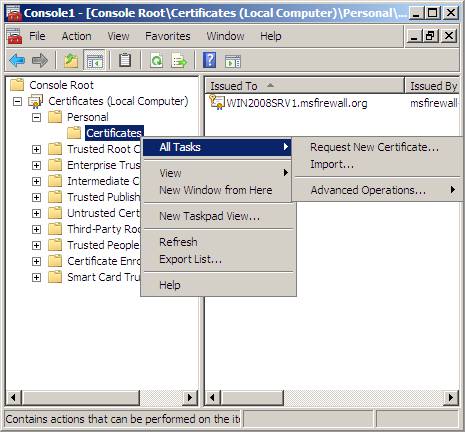

Рисунок 6

- В консоли Сертификаты разверните вкладку Сертификаты (Локальные компьютеры), а затем вкладку Личные. Нажмите на вкладке Сертификаты, затем правой клавишей нажмите на ней, выберите Все задачи, а затем Запросить новый сертификат.

Рисунок 7

- Нажмите Далее на странице Регистрация сертификата.

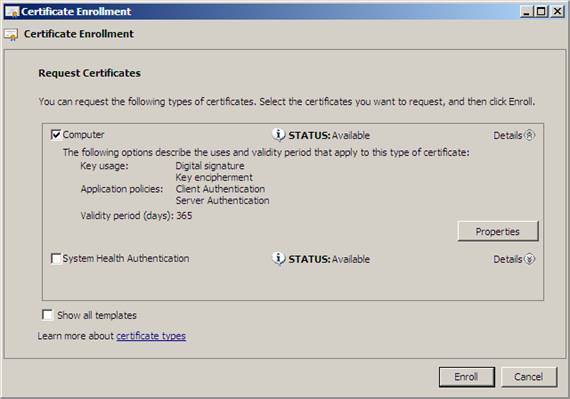

На странице Запрос сертификатов у вас появится список шаблонов сертификатов, которые доступны для этого компьютера. Обратите внимание на то, что хотя шаблоны сертификатов доступны, это только те шаблоны, которые доступны для этого компьютера на основе разрешений, настроенных в шаблонах сертификатов. Поставьте галочку в строке Компьютеры и нажмите Внести (Enroll). Обратите внимание, что все подробности о сертификате вы можете посмотреть, нажав на кнопку Свойства.

Рисунок 8

- Нажмите Завершить в диалоговом окне Результаты установки сертификатов .

Рисунок 9

- Оставьте окно консоли открытым для следующей процедуры.

Рисунок 10

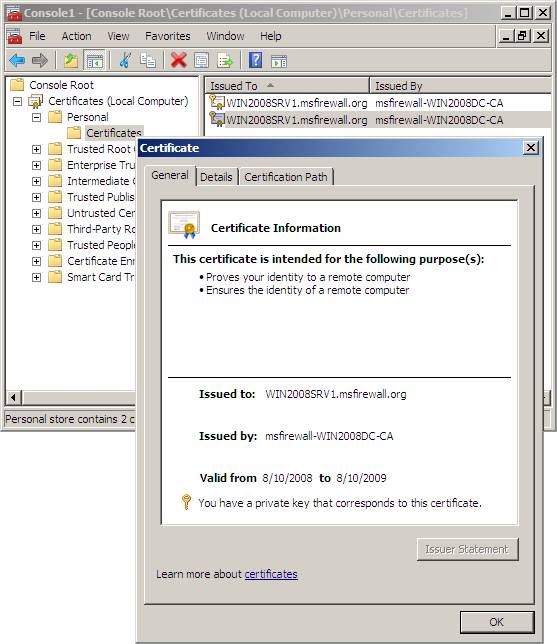

Просмотр сертификата компьютера и здоровья, установленного на NPS

Далее нужно убедиться в том, что на WIN2008SRV1 есть SSL сертификат и сертификат NAP исключения.

- В левой панели консоли Сертификаты откройте Сертификаты (Локальный компьютер)\Личные\Сертификаты. В правой панели убедитесь, что сертификат был автоматические зарегистрирован сервером WIN2008SRV1 с Намеренными целями (Intended Purposes) Аутентификации здоровья системы и Аутентификации клиента. Этот сертификат будет использоваться для IPsec исключения NAP клиентов.

Рисунок 11

- В правой панели убедитесь, что сертификат был зарегистрирован с Намеренными целями Аутентификации клиентов и Аутентификации сервера. Этот сертификат будет использоваться для SSL аутентификации на стороне сервера.

Рисунок 12

- Закройте консоль Сертификаты. Если у вас появилось окно с вопросом «Вы хотите сохранить параметры», выберите Нет.

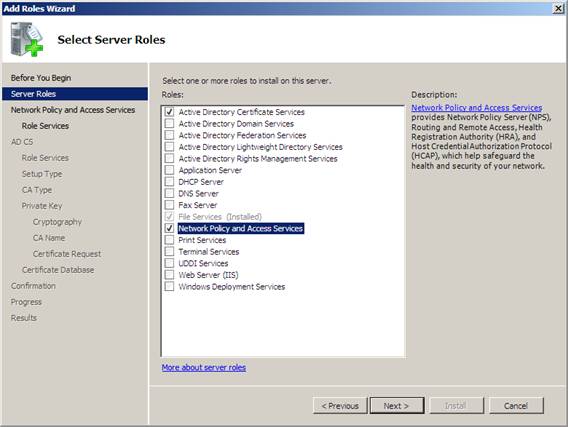

Установка ролей NPS, Health Registration Authority и Subordinate Certificate Server

Далее, устанавливаем роль служб, чтобы сделать WIN2008SRV1 сервером политики здоровья NAP, сервером внедрения NAP и сервером NAP CA.

Выполните следующие шаги на машине WIN2008SRV1:

- В Диспетчере сервера во вкладке Обзор ролей нажмите Добавить роли, а затем нажмите Далее.

Рисунок 13

- На странице Выбор роли сервера отметьте опции Служба сертификатов Active Directory и Службы сетевой политики и доступа, а затем дважды нажмите Далее.

Рисунок 14

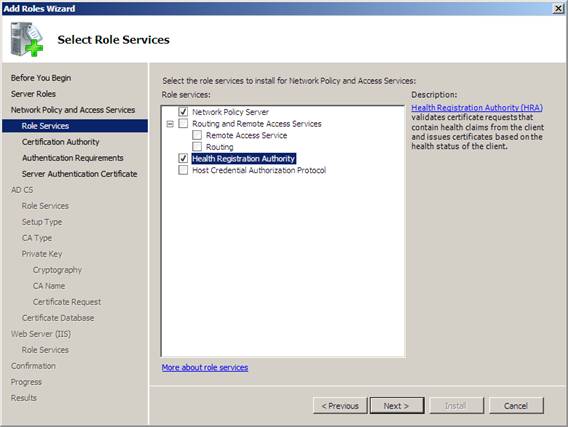

- На странице Выбор ролей служб отметьте опцию Центр регистрации здоровья, нажмите Добавить требуемую роль службы в окне мастера добавления ролей Add Roles Wizard, а затем нажмите Далее.

Рисунок 15

- На странице Выбор центра сертификации для использования с центром регистрации здоровья выберите Установить локальный центр сертификации для издания сертификатов здоровья для этого HRA сервера, а затем нажмите Далее.

Рисунок 16

- На странице Выбор требований аутентификации для центра регистрации здоровья выберите Нет, разрешать анонимные запросы для сертификатов здоровья, а затем нажмите Далее. Этот выбор позволяет компьютерам регистрироваться с помощью сертификатов здоровья в средах рабочих групп. Мы рассмотрим пример компьютера рабочей группы, получающего сертификат здоровья, позже.

Рисунок17

- На странице Выбор сертификата аутентификации сервера для SSL шифрования выберите опцию Выбрать существующий сертификат для SSL шифрования (рекомендуется), нажмите на сертификате, отображенном под этой опцией, а затем нажмите Далее.

Заметка: Вы можете посмотреть свойства сертификатов в хранилище сертификатов локального компьютера путем нажатия на сертификате, выбора Свойств, а затем нажав вкладку Подробно. Сертификат, используемый для SSL аутентификации должен иметь значение поля Субъект (Subject), которое соответствует полному доменному имени HRA сервера (например, NPS1.Contoso.com), а также в поле Улучшенное использование ключа (Enhanced Key Usage) значение Аутентификация сервера. Сертификат также должен быть издан корневым центром сертификации, которому доверяют клиентские компьютеры.

Рисунок 18

- На странице Введение в службу сертификатов Active Directory нажмите Далее.

- На странице Выбор роли служб убедитесь, что опция Центр сертификации (Certification Authority) отмечена, а затем нажмите Далее.

Рисунок 19

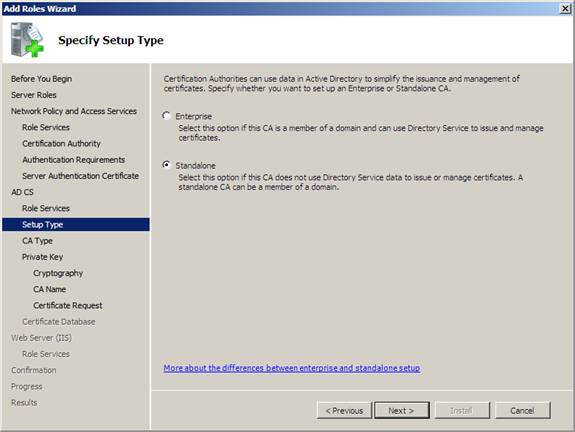

- На странице Указание типа установки выберите опцию Отдельная и нажмите Далее.

Рисунок 20

Продолжение следует

Постовой

Хотите застеклить балкон. http://www.oknamaster.ru/services/osteklenie-moscow.php цена у нас по карману всем.

На самом деле заработать на сайте очень просто. Рецептов масса, не упустите ничего!