Продолжаем данный пост..

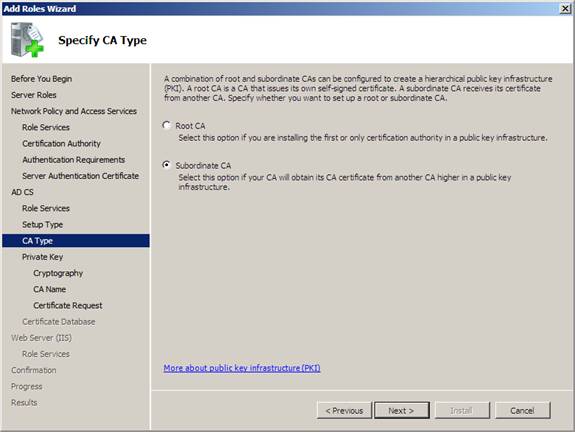

- На странице Указание типа CA выберите Подчиненный CA, а затем нажмите Далее. Мы используем подчиненный CA, так как это более безопасный вариант, поскольку он дает нам возможность отзыва сертификатов подчиненного CA на уровне корневого CA. Подчиненный CA отвечает за издание сертификатов, в то время как работой коревого CA является подпись сертификатов, издаваемых подчиненными CAs. Это позволяет вам использовать много подчиненных центров сертификации и один корневой CA. В производственной среде, ваш корневой CA, скорее всего, будет работать в автономном режиме, и переводиться в режим онлайн лишь для того, чтобы подписывать сертификаты новых подчиненных CAs.

Рисунок 21

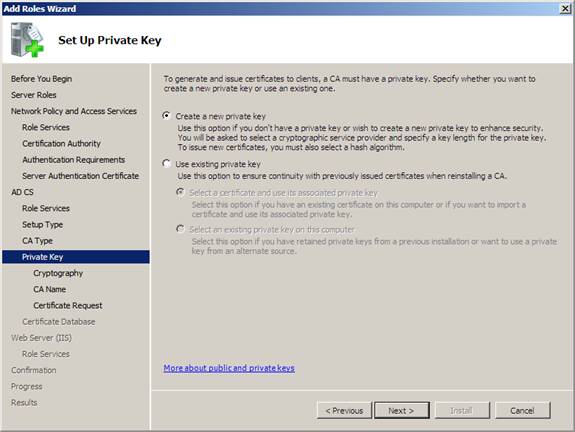

- На странице Настройка частного ключа выберите опцию Создать новый частный ключ, а затем нажмите Далее.

Рисунок 22

- На странице Настройка криптографии для CA нажмите Далее.

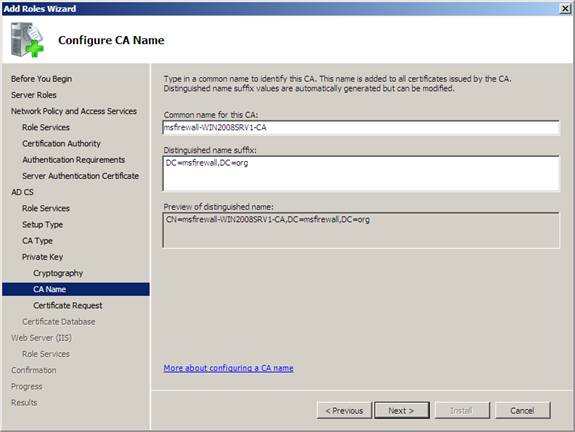

- На странице Настройки имени CA в поле Общее имя для этого CA впишите msfirewall-WIN2008SRV1-CA, а затем нажмите Далее.

Рисунок 23

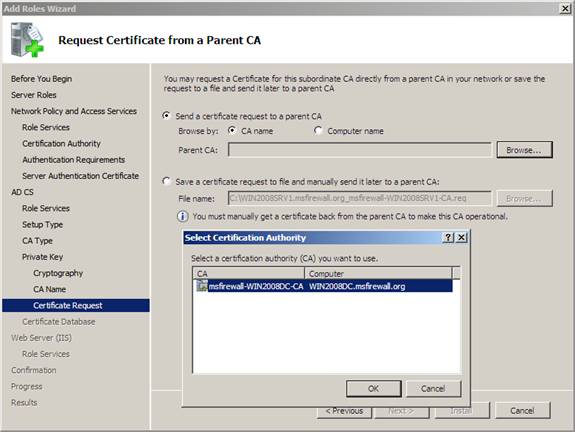

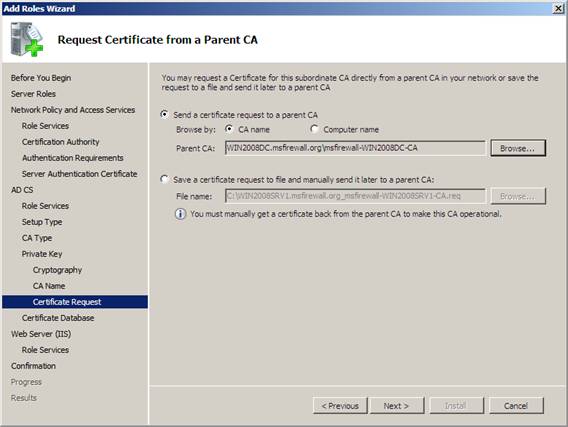

- На странице Запрос сертификатов с родительского CA выберите опцию Отправлять запрос сертификата на родительский CA, а затем нажмите кнопку Обзор. В окне Выбор центра сертификации нажмите Корневой ЦС, а затем OK.

Рисунок 24

- Убедитесь, что WIN2008DC.msfirewall.org\Root CA отображается рядом с Родительским ЦС, а затем нажмите Далее.

Рисунок 25

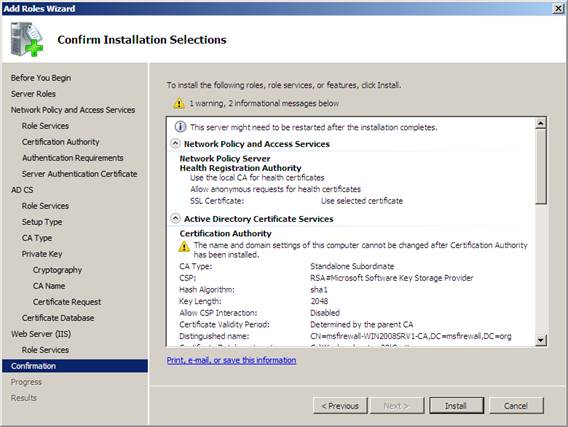

- Нажмите Далее трижды, чтобы принять стандартную базу данных, веб сервер и параметры роли служб, а затем нажмите Установить.

Рисунок 26

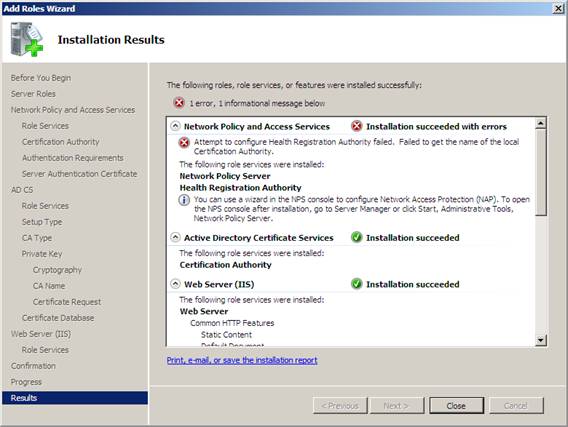

- Убедитесь, что процесс установки оказался успешным, и нажмите Закрыть. Обратите внимание, что результаты установки говорят о том, что Попытка настроить центр регистрации здоровья оказалась безуспешной. Не удалось получить имя локального центра сертификации. Не беспокойтесь. Мы настроим центр регистрации здоровья в следующем шаге.

Рисунок 27

- Оставьте Диспетчера сервера открытым для следующей процедуры.

Настройка подчиненного ЦС на сервере NPS

Подчиненный ЦС нужно настроить на автоматическое издание сертификатов, когда клиенты NAP, отвечающие требованиям политики NAP, запрашивают сертификат. По умолчанию, отдельные ЦС ожидают одобрения администратора, прежде чем издать сертификат. Нам не нужно ждать одобрения администратора, поэтому мы настроим отдельный ЦС на автоматическое издание сертификатов, когда входит запрос.

Выполните следующие шаги на WIN2008SRV1:

- На машине WIN2008SRV1 перейдите в меню Пуск, выберите Выполнить, впишите certsrv.msc, а затем нажмите ENTER.

- В древе консоли ЦС правой клавишей нажмите на msfirewall-WIN2008SRV1-CA, а затем выберите Свойства.

Рисунок 28

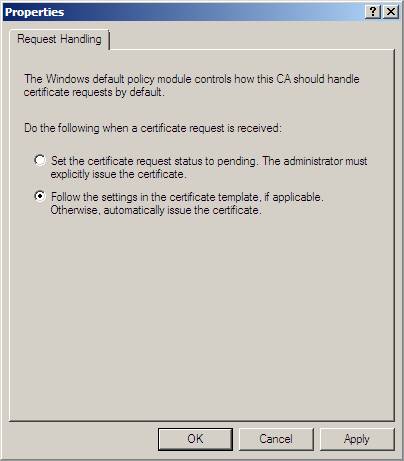

- Нажмите по вкладке Модуль политики, а затем Свойства.

Рисунок 29

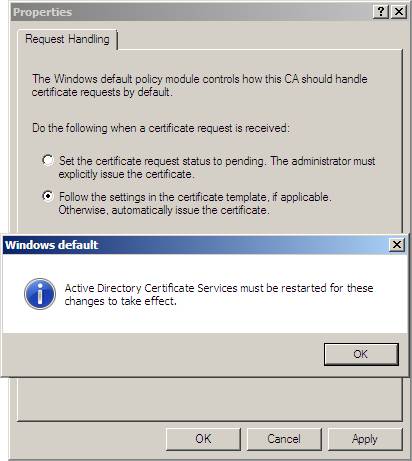

- Выберите опцию Следовать параметрам в шаблоне сертификата, если применимо. В противном случае издавать сертификат и нажмите OK.

Рисунок 30

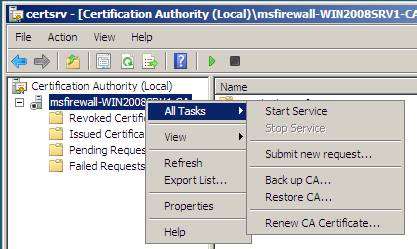

- Когда от вас требуется перезагрузить AD CS, нажмите OK. Нажмите OK, правой клавишей нажмите msfirewall-WIN2008SRV1-CA, наведите указатель мыши на Все задачи, а затем нажмите Остановить службу.

Рисунок 31

- Правой клавишей нажмите на msfirewall-WIN2008SRV1-CA, наведите на Все задачи, а затем выберите Запустить службу.

Рисунок 32

- Оставьте консоль Центр сертификации открытой для следующей процедуры.

Включение разрешений для того, чтобы центр регистрации здоровья запрашивал, издавал и управлял сертификатами

Центру регистрации здоровья необходимо дать разрешения безопасности на запрос, издание и управление сертификатами. Ему также должно быть дано разрешение на управление подчиненным ЦС, чтобы он периодически мог удалять просроченные сертификаты из хранилища сертификатов.

Когда центр регистрации здоровья установлен на другой компьютер, а не на тот же, на котором установлен издающий ЦС, разрешения необходимо назначать имени машины HRA. В этой конфигурации HRA и CA расположены на одной машине. В данном случае разрешения нужно назначать Сетевой службе.

Выполните следующие шаги на WIN2008SRV1:

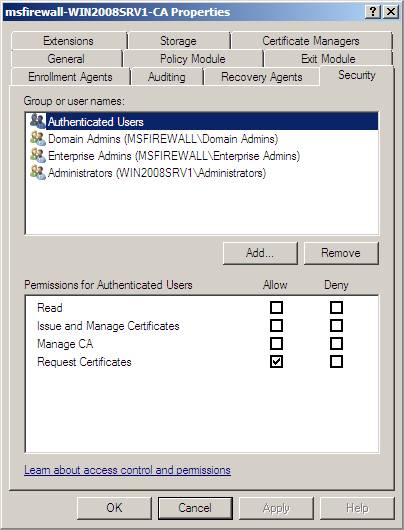

- В левой панели консоли ЦС правой клавишей нажмите msfirewall-WIN2008SRV1-CA, а затем выберите Свойства.

- Перейдите по вкладке Безопасность и нажмите Добавить.

Рисунок 33

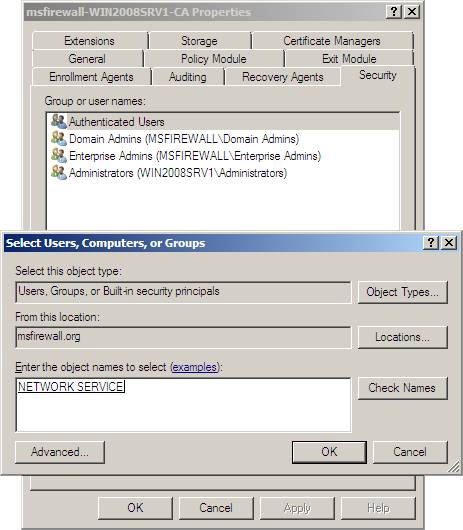

- В поле Введите имена объектов для выбора (примеры), введите Сетевая служба и нажмите OK.

Рисунок 34

- Нажмите Сетевая служба, и во вкладке Разрешить выберите опции Издавать и управлять сертификатами, Управлять ЦС и Запрашивать сертификаты, а затем нажмите OK.

Рисунок 35

- Закройте консоль ЦС.

Настройка HRA на использование подчиненного ЦС для издания сертификатов здоровья

Вы должны сказать HRA, какой ЦС использовать для издания сертификатов здоровья. Вы можете использовать либо отдельный, либо производственный ЦС. В этом примере мы используем отдельный ЦС, установленный на компьютере WIN2008SRV1.

Выполните следующие шаги на WIN2008SRV1:

- На машине WIN2008SRV1 выберите Диспетчер сервера.

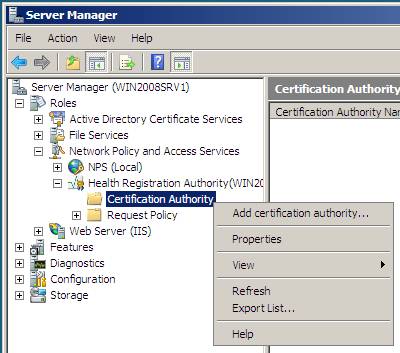

- В Диспетчере сервера откройте Роли\Службы сетевой политики и доступа\Центр регистрации здоровья(WIN2008SRV1)\Центр сертификации.

Заметка: Если Диспетчер сервера был открыт, когда вы устанавливали роль сервера HRA, вам, возможно, потребуется закрыть его, а затем снова открыть, чтобы получить доступ к консоли HRA.

- В левой панели древа консоли HRA правой клавишей нажмите Центр сертификации, а затем выберите опцию Добавить центр сертификации.

Рисунок 36

- Нажмите Обзор, выберите msfirewall-WIN2008SRV1-SubCA, а затем OK. Смотрите следующий пример.

Рисунок 37

- Нажмите OK, а затем нажмите Центр сертификации и убедитесь, что \\WIN2008SRV1.msfirewall.org\msfirewall-WIN2008SRV1-CA отображается в панели подробностей. Далее мы настроим свойства этого отдельного ЦС.

Центр регистрации здоровья можно настроить на использование либо отдельного, либо производственного ЦС. Свойства ЦС (которые мы настроим далее) которые настраиваются на HRA, должны соответствовать типу выбранного ЦС.

Рисунок 38

- Правой клавишей нажмите Центр сертификации и выберите Свойства.

Рисунок 39

- Убедитесь, что опция Использовать отдельный центр сертификации выбрана и что значение для опции Сертификаты, одобренные этим центром регистрации здоровья, будут действительны в течение составляет 4 часа, а затем нажмите OK. Смотреть следующий пример.

Рисунок 40

- Закройте Диспетчер сервера.

Заключение

В этой части серии статей о том, как использовать IPsec внедрение с NAP, мы рассмотрели процедуры, которые необходимо выполнить на сервере NPS. На этой машине мы установили и настроили Windows Server 2008 NPS, центр регистрации здоровья и подчиненный ЦС. Когда эти компоненты находятся на своих местах, мы можем перейти к следующему шагу, коим является настройка политики внедрения NAP IPsec. Увидимся! ‘Том.

Автор: Томас Шиндер (Thomas Shinder)

Постовой

Заказывал в компании SEO Dream комплексное продвижение сайтов. Результатом доволен на 100%, рекомендую всем.

Кризис все усиливается и усиливается. Держи себя в курсе событый, заходи на форум о кризисе. Для тебя больше не будет неожиданных сюрпризов.