Во второй части этой серии статей о настройке внедрения политики NAP IPsec мы рассмотрели сервер сетевой политики (Network Policy Server). В той части мы выполнили следующие процедуры:

- Добавление сервера сетевой политики в группу NAP Exempt

- Перезагрузка сервера NPS

- Запрос сертификата компьютера для сервера NPS

- Просмотр сертификата здоровья и компьютера, установленного на сервер NPS

- Установка сервера NPS, подчиненного центра сертификации и центра регистрации здоровья

- Настройка подчиненного ЦС и сервера NPS

- Включение разрешений для центра регистрации здоровья на запрос, издание и управление сертификатами

- Настройка центра регистрации здоровья на использование подчиненного ЦС для издания сертификатов здоровья

В этой части мы продолжим работать с сервером NPS. Во-первых, мы настроим политику NAP IPsec Enforcement на сервере NPS. После того как мы закончим создание политики, мы перейдем к работе с клиентскими системами и настроим их для тестирования.

Настройка политики NAP IPsec Enforcement на сервере NPS

В этом разделе о настройке политики внедрения NAP IPsec на сервере сетевой политики мы будем делать следующее:

- Настройка NAP с помощью мастера NPS NAP

- Настройка валидатора здоровья системы (Windows Security Health Validator)

- Настройка параметров NAP клиента в групповой политике

- Сужение границ групповой политики NAP клиента с помощью фильтрации групп безопасности

Давайте приступим!

Настройка NAP с помощью мастера

Мастер настройки NAP поможет установить NPS в качестве сервера политики здоровья NAP. Мастер предоставляет наиболее распространенные параметры для каждого метода внедрения NAP и автоматически создает пользовательские NAP политики для использования в сети. Мастера настройки NAP можно открыть из консоли сервера NPS.

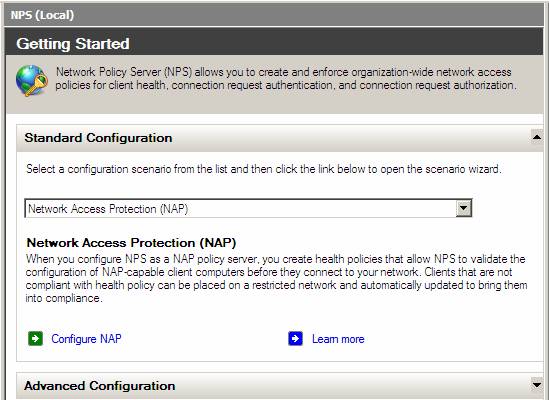

- Нажмите Пуск, Выполнить, введите nps.msc и нажмите клавишу ENTER.

- В левой панели консоли сервера NPS нажмите NPS (Local).

Рисунок 1

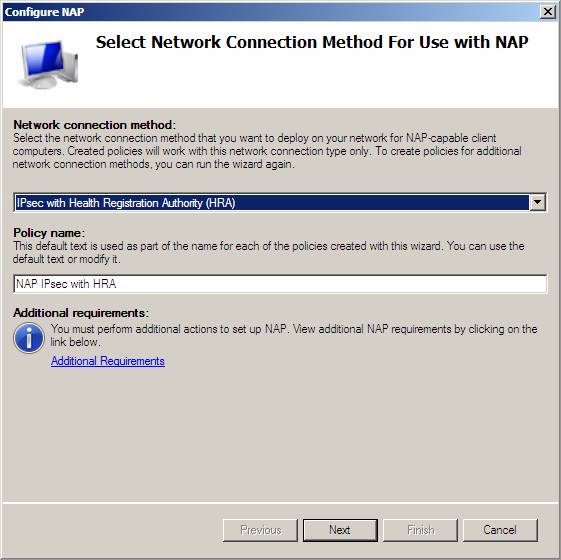

- В панели подробностей под вкладкой Стандартная конфигурация выберите Настроить NAP. Мастер настройки NAP будет запущен. На странице Выбор способа сетевого подключения для использования с NAP во вкладке Способ сетевого подключения выберите опцию IPsec с системой регистрации здоровья (Health Registration Authority (HRA)), а затем нажмите Далее.

Рисунок 2

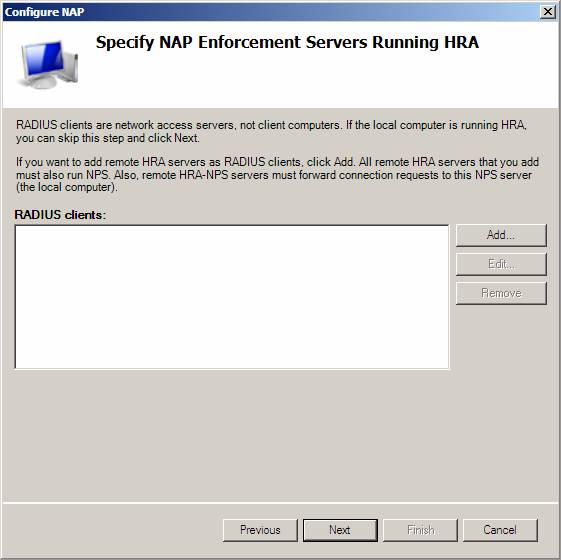

- На странице Указание серверов NAP Enforcement, на которых запущен HRA нажмите Далее. Поскольку на этом сервере политики здоровья NAP центр регистрации здоровья HRA установлен локально, нам не нужно добавлять никаких RADIUS клиентов.

Рисунок 3

- На странице Настройка групп пользователей и машин нажмите Далее. В этой тестовой среде нам не нужно настраивать группы.

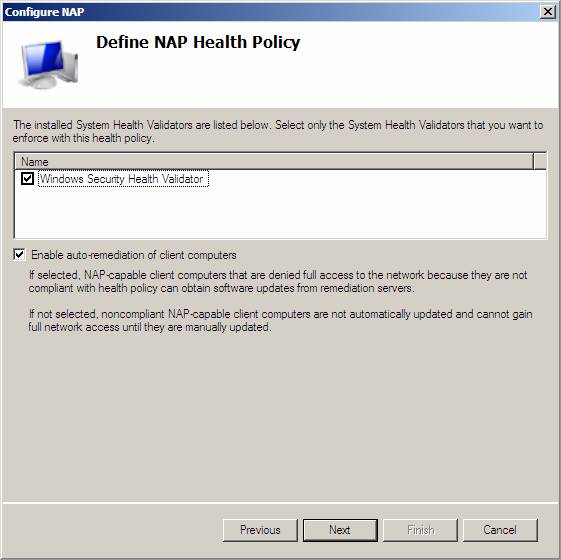

Рисунок 4

- На странице Определение политики здоровья NAP убедитесь, что опции Windows Security Health Validator и Включить автоисправление для клиентских компьютеров выбраны и нажмите Далее.

Рисунок 5

- На странице Завершение настройки политики NAP Enforcement Policy и клиентов RADIUS нажмите Закончить.

Рисунок 6

- Оставьте консоль сервера Network Policy Server открытой для следующей процедуры.

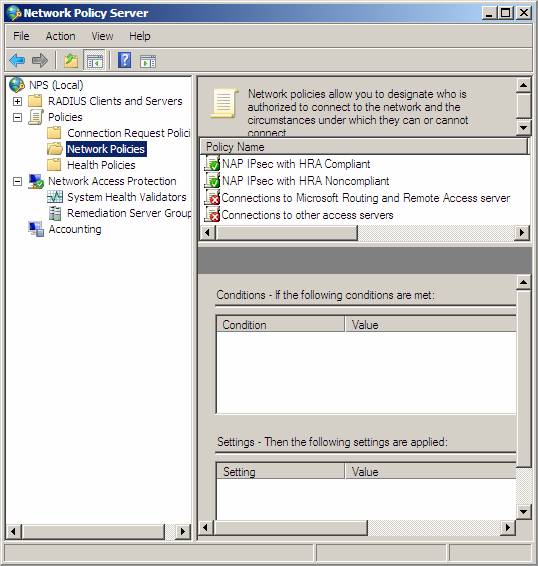

Рисунок 7

Настройка валидатора Windows Security Health Validator

По умолчанию Windows SHV настроен на требование включенного брандмауэра, антивирусной защиты, защиты от шпионского ПО и автоматического обновления. В этой тестовой среде мы начнем с требования включенного состояния брандмауэра Windows. А чуть позже мы посмотрим, как с помощью политик можно сделать машины здоровыми и нездоровыми.

Выполняем следующие шаги на WIN2008SRV1:

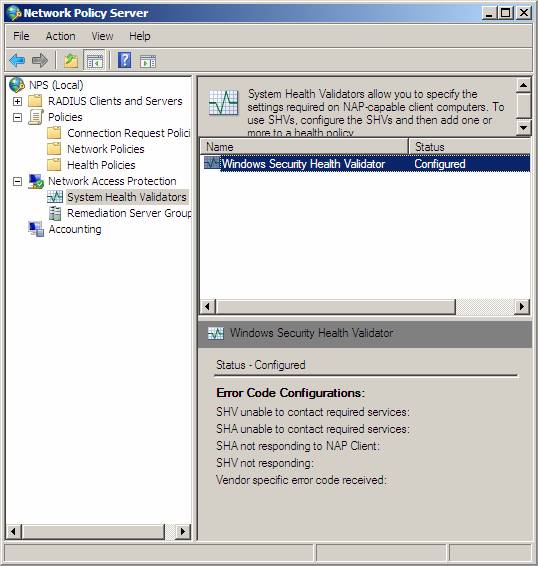

- В левой панели консоли Network Policy Server откройте Защита сетевого доступа и нажмите Валидаторы здоровья системы. В средней панели консоли в поле Название дважды нажмите на Windows Security Health Validator.

Рисунок 8

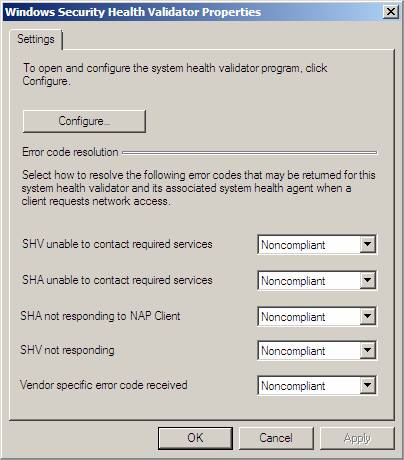

- В диалоговом окне Свойства Windows Security Health Validator нажмите Настроить.

Рисунок 9

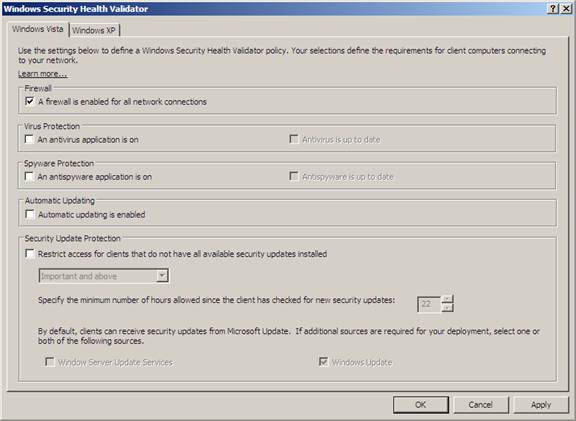

- Уберите галочки со всех опций за исключением опции Брандмауэр включен для всех сетевых подключений.

Рисунок 10

- Нажмите OK, чтобы закрыть диалоговое окно Windows Security Health Validator, а затем нажмите OK, чтобы закрыть диалоговое окно свойств валидатора Windows Security Health Validator Properties.

- Закройте консоль сервера Network Policy Server.

Настройка параметров NAP клиента в групповой политике

Следующие параметры клиента NAP будут настроены в новом объекте групповой политики (GPO) с помощью консоли управления Group Policy Management на WIN2008DC:

- Клиенты NAP enforcement ‘ Это говорит клиентским машинам, какой способ внедрения использовать для NAP. В нашем примере мы используем клиента HRA/IPsec enforcement.

- Служба агента NAP ‘ Это служба клиентской стороны, позволяющая клиенту поддерживать NAP

- Пользовательский интерфейс центра безопасности ‘ Это позволяет службе клиента NAP предоставлять информацию пользователям относительно текущего состояния безопасности машины

После того, как эти параметры настроены в GPO, добавляются фильтры безопасности для внедрения этих параметров на указанных вами машинах. В следующем разделе подробно описаны данные шаги.

Выполните следующие шаги на WIN2008DC, чтобы создать GPO и параметры групповой политики для GPO клиентов NAP:

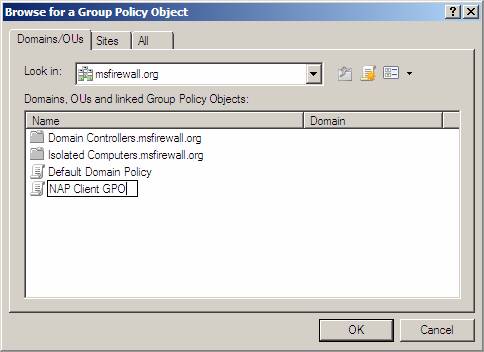

- На WIN2008DC, перейдите в меню Пуск, нажмите Выполнить, введите gpme.msc и нажмите ENTER.

- В диалоговом окне Обзор объектов групповой политики рядом с msfirewall.org нажмите на иконке, чтобы создать новый GPO, впишите NAP Client GPO в качестве названия нового GPO, а затем нажмите OK.

Рисунок 11

- Откроется окно редактора управления групповой политикой (Group Policy Management Editor). Перейдите к Конфигурация компьютера /Политики /Параметры Windows /Параметры безопасности /Системные службы .

- В панели подробностей дважды нажмите Агент сетевого доступа.

- В диалоговом окне свойств Network Access Protection Agent Properties выберите опцию Определить параметры политики, затем выберите Автоматическая, а затем нажмите OK.

Рисунок 12

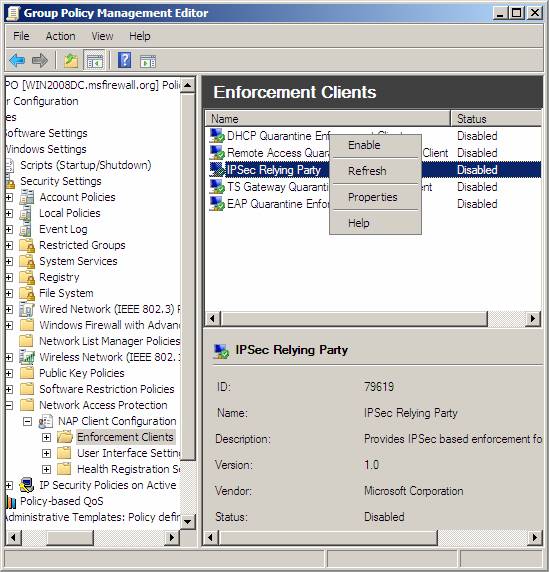

- В левой панели консоли откройте Защита сетевого доступа \Конфигурация NAP клиента \Клиенты внедрения .

- В панели подробностей правой клавишей нажмите IPSec Relying Party, а затем выберите Включить.

Рисунок 13

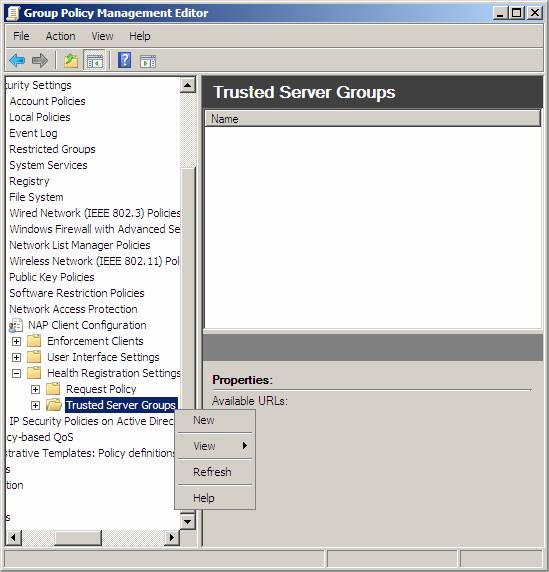

- В левой панели консоли во вкладке Конфигурация NAP клиента откройте Параметры регистрации здоровья \Группы доверенных серверов. Правой клавишей нажмите Группы доверенных серверов и выберите Новая.

Рисунок 14

- В окне Название группы введите HRA Servers, а затем нажмите Далее.

Рисунок 15

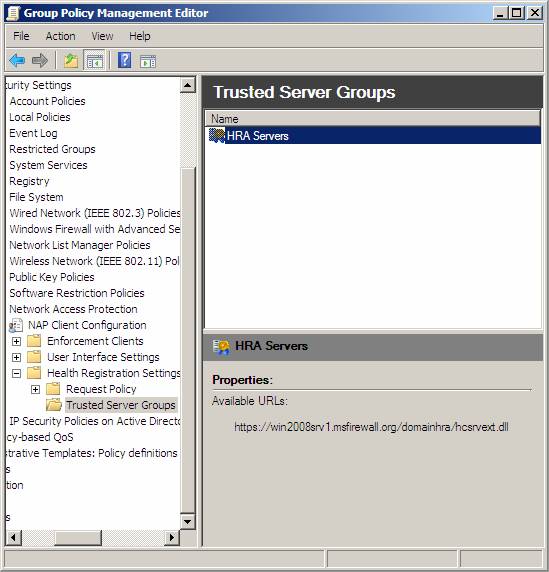

- В окне Добавить серверы в поле Добавить URLs центра регистрации здоровья, которым будут доверять клиенты, введите https://win2008srv1.msfirewall.org/domainhra/hcsrvext.dll, а затем нажмите Добавить. Это веб сайт, который будет обрабатывать аутентифицированные в домене запросы на сертификаты здоровья.

Рисунок 16

- Нажмите Закончить, чтобы завершить процесс добавления групп доверенных серверов HRA.

- В древе консоли нажмите Группы доверенных серверов, а затем в панели подробностей нажмите Доверенные серверы HRA. Проверьте URL, который вы ввели, в панели подробностей во вкладке Свойства. URL должен быть введен правильно, иначе клиентский компьютер не сможет получать сертификат здоровья, и ему будет отказано в доступе к сети, защищенной IPsec.

Рисунок 17

- В левой панели консоли правой клавишей нажмите Конфигурация NAP клиента и выберите Применить.

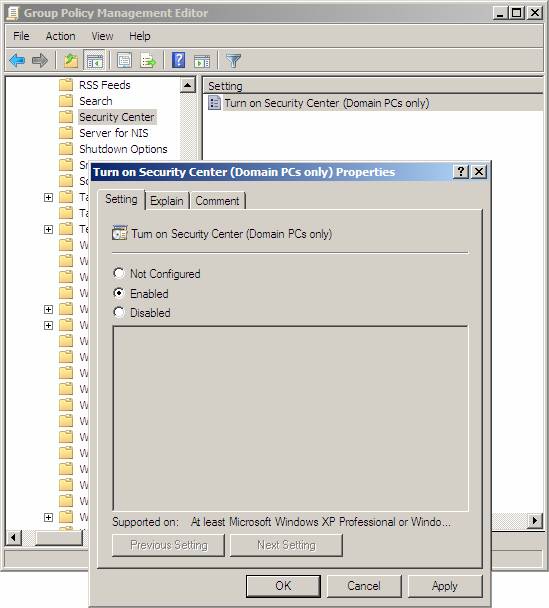

- В древе консоли перейдите к Конфигурация компьютера \Политики \Административные шаблоны \Компоненты Windows\ Центр безопасности.

- В панели подробностей дважды нажмите Включить центр безопасности (Только для машин домена), выберите Включить и нажмите OK.

Рисунок 18

- Вернитесь во вкладку NAP \Конфигурация NAP клиента \Клиенты внедрения. Правой клавишей нажмите Клиенты внедрения (Enforcement Clients), а затем выберите Обновить. Если статус IPsec Relying Party показан, как Отключенный (Disabled), нажмите на нем правой клавишей и выберите Включить. Затем снова нажмите на вкладке Конфигурация NAP клиента, нажмите на ней правой клавишей и выберите Применить.

- Если у вас появляется окно с вопросом о том, хотите ли вы применить новые параметры, нажмите Да.

Сужение границ объекта групповой политики NAP клиента с помощью фильтрации групп безопасности

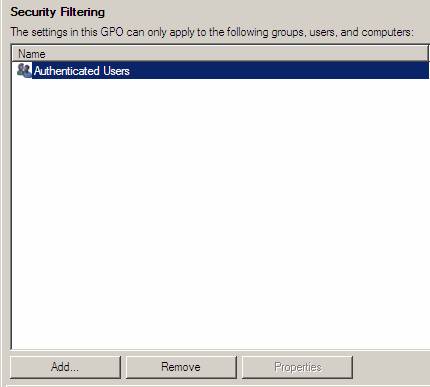

Далее нужно настроить фильтрацию групп безопасности для параметров объекта групповой политики NAP клиента. Это не позволит применить параметры NAP клиентов к серверам в домене.

- На WIN2008DC нажмите Пуск, выберите Выполнить, введите gpmc.msc и нажмите ENTER.

- В древе консоли Group Policy Management Console (GPMC) перейдите к Forest: msfirewall.org\Domains\msfirewall.org\Group Policy Objects\NAP Client GPO. В панели подробностей во вкладке Фильтрация безопасности (Security Filtering) нажмите Аутентифицированные пользователи, а затем нажмите Удалить.

Рисунок 19

- Когда у вас появится запрос на подтверждение опции удаления привилегий делегирования, нажмите OK.

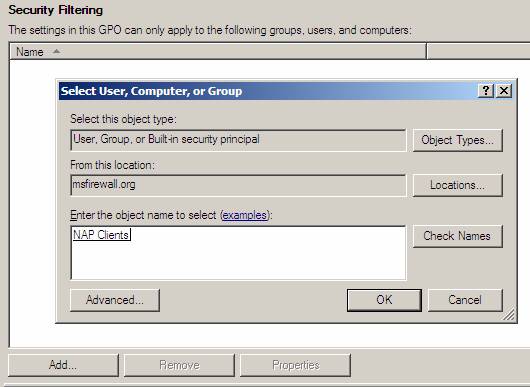

- В панели подробностей во вкладке Фильтрация безопасности нажмите Добавить.

- В диалоговом окне Выбор пользователя или группы во вкладке Ввод имени объекта для выбора (примеры) введите клиентские компьютеры NAP и нажмите OK.

Рисунок 20

Рисунок 21

- Закройте консоль Group Policy Management.

Обратите внимание, что сейчас в группе безопасности NAP клиентов отсутствуют члены. VISATASP1 и VISTASP1-2 будут добавлены в эту группу после того, как каждая из машин будет присоединена к домену.

Продолжение следуют…

Постовой

Наконец созрел я, и оформил себе заказ кухни. Нашел отличный сайт с большим ассортиментом кухонь, кухни эконом класса вполне подошли мне по цене. Теперь сижу жду пока доставят.