Настройка VISTASP1 и VISTASP1-2 для тестирования

Теперь мы готовы к настройке клиентских компонентов системы. В этом разделе мы выполним следующее:

- Присоединим VISTASP1 к домену

- Добавим VISTASP1 в группу NAP клиентов

- Подтвердим параметры групповой политики NAP на VISTASP1

- Экспортируем сертификат Enterprise Root CA с VISTASP1

- Импортируем сертификат корневого ЦС на VISTASP1-2

- Вручную настроим параметры NAP клиента на VISTASP1-2

- Запустим агента NAP на VISTASP1-2

- Настроим брандмауэр с расширенной безопасностью на разрешение доступа машинам VISTASP1 и VISTASP1-2 для выполнения эхо запросов друг на друге

Присоединение VISTASP1 к домену

Во время настройки VISTASP1 используйте следующие инструкции. Когда настраиваете VISTASP1-2, выполняйте проверку процедуры регистрации сертификата здоровья до того, как присоединить VISTASP1-2 к msfirewall.org домену. VISTASP1-2 не присоединена к домену для проверки процедуры регистрации сертификата здоровья в целях демонстрации того, что различные сертификаты здоровья предоставляются компьютерам в средах доменов и рабочих групп.

Итак, сначала мы посмотрим, как машины, присоединенные к домену, получают сертификаты, когда присоединим VISTASP1 к домену, а затем вручную настроим VISTASP1-2 в качестве NAP клиента и посмотрим, как машины, не принадлежащие домену, получают сертификат здоровья и доступ к сети.

Выполняем следующие шаги на VISTASP1, чтобы присоединить машину к домену:

- Нажмите Пуск, правой клавишей нажмите Мой компьютер и выберите Свойства.

- В окне Система перейдите по ссылке Дополнительные параметры системы.

- В диалоговом окне Свойства системы перейдите по вкладке Имя компьютера и нажмите Изменить.

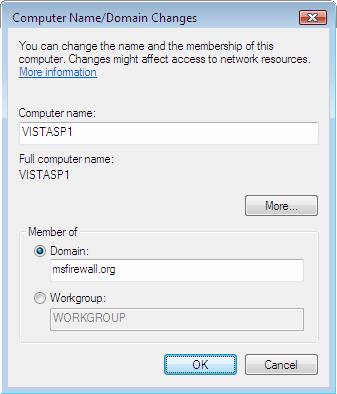

Рисунок 22

- В диалоговом окне Имя компьютера /Изменения домена выберите Домен и введите msfirewall.org.

Рисунок 23

- Нажмите Дополнительно и в поле Основной DNS суффикс этого компьютера введите msfirewall.org.

Рисунок 24

- Дважды нажмите OK.

- Когда потребуется ввести имя пользователя и пароль, введите мандаты учетной записи администратора домена и нажмите OK.

Рисунок 25

- Когда вы увидите диалоговое окно, приглашающее вас в msfirewall.org, нажмите OK.

Рисунок 26

- Когда появится окно, требующее выполнить перезагрузку компьютера, нажмите OK.

Рисунок 27

- В диалоговом окне Свойства системы нажмите Закрыть.

- В диалоговом окне, требующем перезагрузить компьютер, нажмите Перезагрузить позже. Прежде чем вы перезагрузите компьютер, вам нужно добавить машину в группу NAP клиентов.

Рисунок 28

Добавление VISTASP1 в группу NAP клиентов

После присоединения к домену VISTASP1 нужно добавить в группу NAP Клиентов, чтобы она смогла получить клиентские параметры NAP с GPO, который мы настроили ранее.

Выполните следующие шаги на WIN2008DC:

- На WIN2008DC перейдите в меню Пуск, наведите курсор на строку Администрирование и выберите Пользователи и компьютеры Active Directory.

- В левой панели консоли нажмите на msfirewall.org.

- В панели подробностей дважды нажмите на NAP Клиенты.

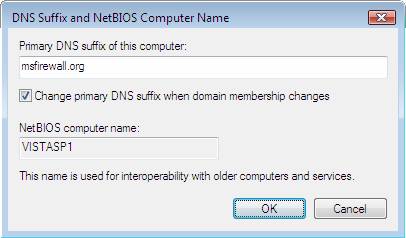

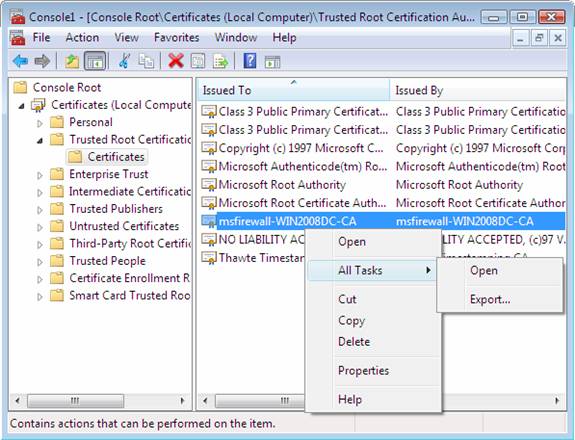

- В диалоговом окне Свойства NAP клиентов перейдите по вкладке Члены и нажмите Добавить.

- В диалоговом окне Выбор пользователей, компьютеров или групп нажмите Типы объектов, отметьте опцию Компьютеры и нажмите OK.

- В поле Ввод имен объектов для выбора (примеры) введите VISTASP1, а затем нажмите OK.

Рисунок 29

- Убедитесь, что VISTASP1 отображается во вкладке Члены, и нажмите OK.

Рисунок 30

- Закройте консоль Пользователи и компьютеры Active Directory.

- Перезагрузите VISTASP1.

- После перезагрузки VISTASP1 войдите в систему от имени учетной записи администратора домена msfirewall.org.

Подтверждение параметров групповой политики NAP на VISTASP1

После перезагрузки VISTASP1 получит параметры групповой политики, чтобы включить службу агента NAP и клиента внедрения IPsec. Для проверки этих параметров будет использоваться командная строка.

- На VISTASP1 перейдите в меню Пуск, нажмите Выполнить, введите cmd и нажмите ENTER.

- В окне командной строки введите netsh nap client show grouppolicy и нажмите ENTER.

- В полученных данных окна интерпретатора команд проверьте, что в разделе Клиенты внедрения (Enforcement clients) статус Admin для IPSec Relying Party имеет значение Включен (Enabled). В разделе Конфигурация группы доверенных серверов (Trusted server group configuration) убедитесь, что Доверенные HRA серверы отображено напротив строкиГруппа, что значение Включено (Enabled) задано для Требовать Https, и что URL веб сайта Domain HRA, настроенный в предыдущей процедуре, отображен напротив строки URL.

Рисунок 31

- В окне интерпретатора команд введите netsh nap client show state и нажмите ENTER.

- В полученных результатах в разделе Состояние клиентов внедрения (Enforcement client state) убедитесь, что статус Инициализированный (Initialized) для IPSec Relying Party имеет значение Да.

Рисунок 32

- Закройте окно интерпретатора команд.

Экспорт сертификата производственного корневого ЦС с VISTASP1

Поскольку VISTASP1-2 не присоединена к домену и не доверяет корневому ЦС msfirewall.org, она не сможет доверять сертификату SSL на WIN2008SRV1. Чтобы позволить VISTASP1-2 доступ к центру регистрации здоровья с помощью SSL, необходимо импортировать сертификат корневого ЦС в доверенный корневой центр сертификации на VISTASP1-2. Это делается путем экспортирования сертификата с VISTASP1 и его импортирования на VISTASP1-2.

- На VISTASP1 перейдите в меню Пуск и введите Выполнить в текстовое поле Поиск, а затем нажмите ENTER

- В диалоговом окне Выполнить введите mmc и нажмите OK.

- В меню Файл нажмите Добавить или удалить оснастку.

- Нажмите Сертификаты, Добавить, выберите Учетная запись компьютера, а затем нажмите Далее.

- Убедитесь, что выбран Локальный компьютер: (компьютер, на котором запущена эта консоль), нажмите Закончить, а затем OK.

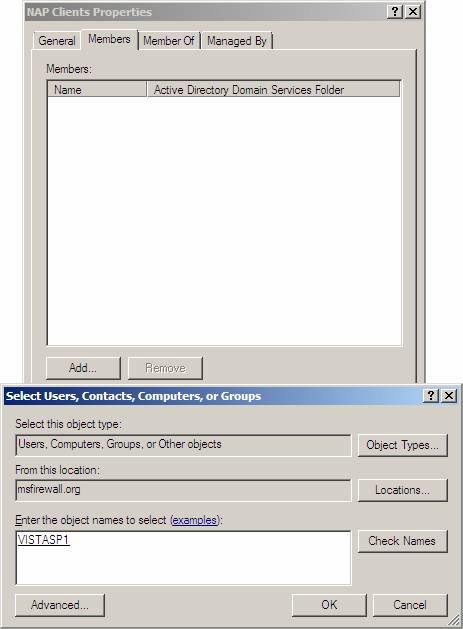

- В древе консоли откройте Сертификаты (локальный компьютер)\Доверенные корневые центры сертификации \Сертификаты. В панели подробностей правой клавишей нажмите Корневой ЦС , наведите курсор на Все задачи и выберите Экспорт.

Рисунок 33

- На приветственной странице мастера Welcome to the Certificate Export Wizard нажмите Далее.

- На странице Экспортирование файла формата нажмите Далее.

Рисунок 34

- На странице Экспортируемый файл укажите путь и имя файла сертификата ЦС в текстовом поле Имя файла. В этом примере мы введем c:\cacert. Нажмите Далее.

Рисунок 35

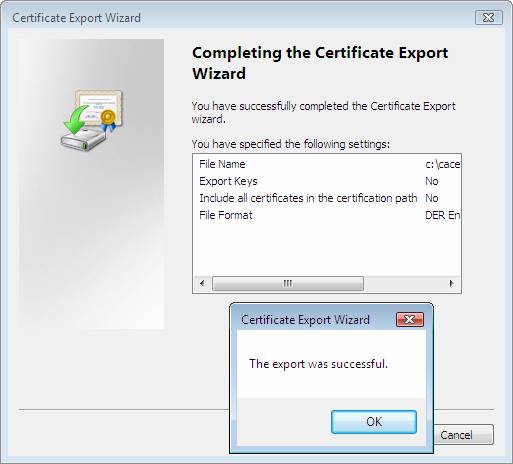

- Нажмите Закончить на странице завершения работы мастера.

- Убедитесь, что отображено сообщение Экспортирование успешно завершено и нажмите OK.

Рисунок 36

- Скопируйте файл сертификата ЦС на VISTASP1-2

Импортирование сертификата корневого ЦС на VISTASP1-2

Теперь мы готовы к установке сертификата ЦС на VISTASP1-2. После установки сертификата VISTASP1-2 будет доверять нашим ЦС, и поэтому сможет использовать центр регистрации здоровья после того, как мы вручную настроим эту машину на использование NAP.

Выполните следующие шаги на VISTASP1-2:

- На VISTASP1-2 перейдите в меню Пуск, введите Выполнить в строку Поиск.

- Введите mmc в диалоговое окно Выполнить и нажмите ENTER.

- В меню Файл нажмите Добавить или удалить оснастку.

- Выберите Сертификаты, Добавить, Учетная запись компьютера и нажмите Далее.

- Убедитесь, что выбран Локальный компьютер: (компьютер, на котором запущена эта консоль) и нажмите Завершить, а затем OK.

- В древе консоли откройте Сертификаты (Локальный компьютер)\ Доверенные корневые ЦС \Сертификаты.

- Правой клавишей нажмите Сертификаты, наведите курсор на Все задачи и нажмите Импорт.

Рисунок 37

- На приветственной странице мастера Welcome to the Certificate Import Wizard нажмите Далее.

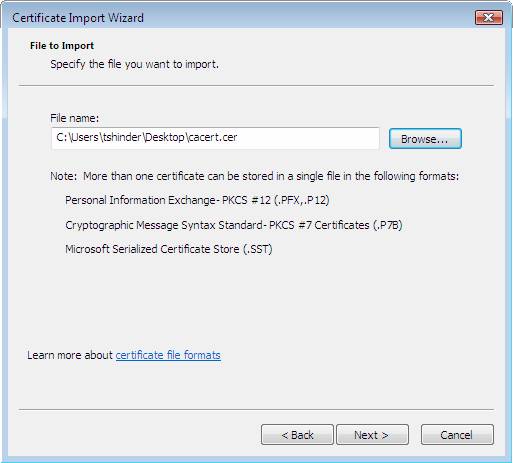

- На странице Импортируемый файл нажмите Обзор.

- Перейдите в то место, где сохранили сертификат корневого ЦС с VISTASP1 и нажмите Открыть.

- На странице Импортируемый файл убедитесь, что расположение файла сертификата корневого ЦС отображено в поле Имя файла, и нажмите Далее.

Рисунок 38

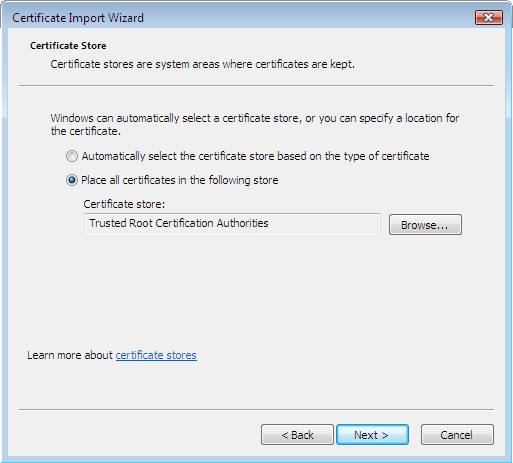

- На странице Хранилище сертификатов выберите Помещать все сертификаты в следующее хранилище, убедитесь, что Доверенные корневые центры сертификации отображено в поле Хранилище сертификатов и нажмите Далее.

Рисунок 39

- На странице завершения работы мастера нажмите Завершить.

- Убедитесь, что отображено сообщение Процесс импортирования был успешно завершен и нажмите OK.

Рисунок 40

Настройка параметров клиента NAP на VISTASP1-2 вручную

Так как VISTSP1-2 не присоединена к домену, она не сможет получить параметры NAP с групповой политики. Однако мы можем настроить машину на получение параметров NAP путем ручной настройки машины на работу с нашей архитектурой NAP. После демонстрации того, что можно заставить машину, не принадлежащую домену, работать с NAP, мы присоединим ее к домену, чтобы она могла получить параметры NAP с групповой политики.

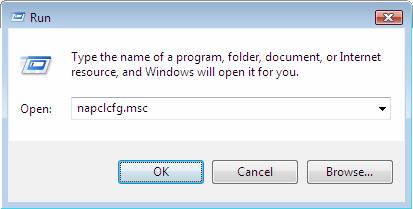

- На VISTASP1-2 перейдите в меню Пуск и введите Выполнить в поле Поиск.

- Введите napclcfg.msc и нажмите ENTER.

Рисунок 41

- В древе консоли Конфигурация клиента NAP откройте Параметры регистрации здоровья.

- Правой клавишей нажмите Группы доверенных серверов и выберите Новый.

Рисунок 42

- В поле Имя группы введите Доверенные HRA серверы, а затем нажмите Далее.

Рисунок 43

- В поле Добавить URLs центра регистрации здоровья, которым клиент будет доверять введите https://win2008srv1.msfirewall.org/domainhra/hcsrvext.dll и нажмите Добавить. Этот веб сайт будет обрабатывать аутентифицированные на домене запросы для сертификатов здоровья. Так как это первый сервер в списке, клиенты будут пытаться получить сертификаты здоровья с этого доверенного сервера в первую очередь.

- В поле Добавить URLs центра регистрации здоровья, которому будут доверять клиенты введите https://win2008srv1.msfirewall.org/nondomainhra/hcsrvext.dll и нажмите Добавить. Этот веб сайт будет обрабатывать анонимные запросы на сертификаты здоровья. Так как это второй сервер в списке, клиенты не будут отправлять запрос на него, если только первый сервер не сможет предоставить сертификат.

- Нажмите Завершить, чтобы закончить процесс добавления групп доверенных серверов HRA.

Рисунок 44

- В левой панели консоли, нажмите Группы доверенных серверов.

- В правой панели консоли нажмите HRA серверы.

- Проверьте URLs, которые вы вводили, в свойствах в панели подробностей. Эти URLs должны быть введены правильно, иначе клиентские компьютеры не смогут получить сертификаты здоровья, и им будет отказано в доступе к сети, защищенной IPsec.

Рисунок 45

- В древе консоли Конфигурация NAP клиента нажмите Клиент внедрения.

- В панели подробностей правой клавишей нажмите IPSec Relying Party, а затем Включить.

Рисунок 46

- Закройте окно Конфигурация NAP клиента.

Рисунок 47

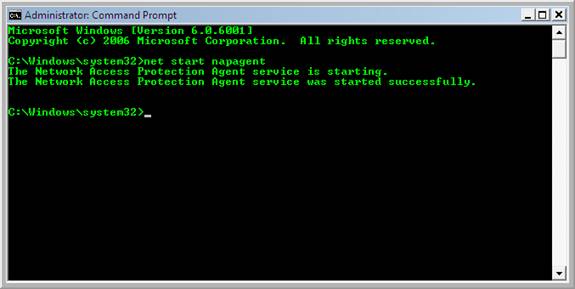

Запуск агента NAP на VISTASP1-2

Теперь нам нужно запустить службу клиента NAP на VISTASP1-2.

Выполните следующие шаги на VISTASP1-2:

- На VISTASP1-2 перейдите в меню Пуск, Все программы, Стандартные, правой клавишей нажмите Интерпретатор команд, а затем выберите опцию Выполнить в качестве администратора.

- В окне командной строки введите net start napagent и нажмите ENTER.

- В полученных результатах убедитесь, что отображено сообщение Служба агента сетевой защиты была успешно запущена.

Рисунок 48

- Оставьте окно командной строки открытым для следующей процедуры.

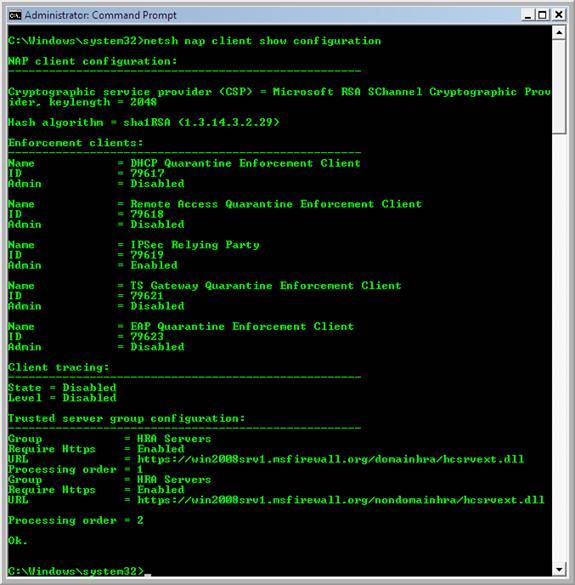

Подтверждение параметров политики NAP на VISTASP1-2

VISTASP1-2 получит параметры NAP клиента с локальной политики. Мы можем проверить эти параметры с помощью командной строки.

Выполните следующие шаги на VISTASP1-2:.

- В командной строке введите netsh nap client show configuration и нажмите ENTER.

- В полученных результатах проверьте следующее: в разделе Клиенты внедрения статус Admin для IPSec Relying Party имеет значение Enabled. В разделе Конфигурация группы доверенных серверов Доверенные HRA серверы отображены напротив строки Группа, значение Включено отображено напротив строки Требовать Https, и URLs веб сайта DomainHRA и NonDomainHRA, настроенные в предыдущем разделе, отображены напротив строки URL.

Рисунок 49

- В окне командной строки введите netsh nap client show state и нажмите ENTER. В полученных результатах убедитесь, что в разделе Состояние клиента внедрения,статус Инициализирован для IPSec Relying Party имеет значение Да.

Рисунок 50

- Закройте окно командной строки.

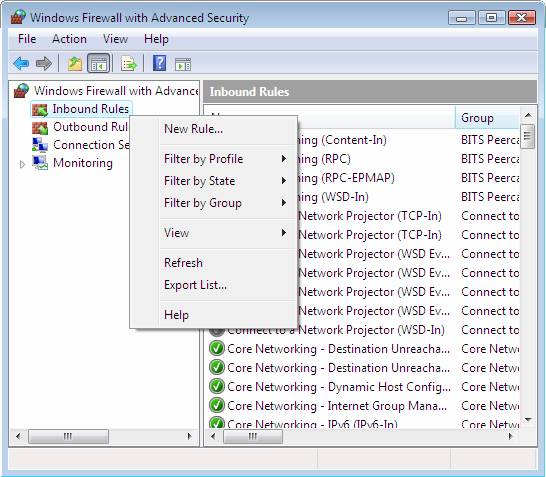

Настройка брандмауэра Windows с расширенной безопасностью на разрешение VISTASP1 и VISTASP1-2 пинговать друг друга

Команд Ping будет использоваться для проверки сетевого подключения VISTASP1 и VISTASP1-2. Чтобы позволить VISTASP1 и VISTASP1-2 отвечать на команду ping, нужно настроить правило исключения для ICMPv4 на брандмауэре Windows.

Выполните следующие шаги на VISTASP1 и VISTASP1-2, чтобы эти машины могли пинговать друг друга через брандмауэр Windows с расширенной безопасностью:

- Перейдите в меню Пуск, введите Выполнить в поле Поиск и нажмите ENTER. Введите wf.msc в поле Выполнить и нажмите ENTER.

- В левой панели консоли правой клавишей нажмите Входящие правила (Inbound Rules), а затем выберите Новое правило.

Рисунок 51

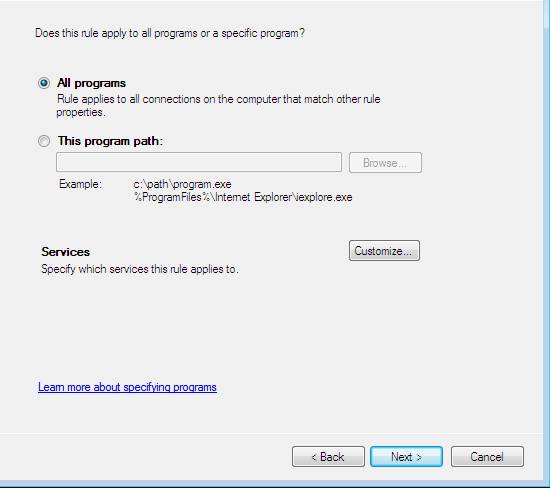

- Выберите Пользовательское и нажмите Далее.

Рисунок 52

- Выберите Все программы и нажмите Далее.

Рисунок 53

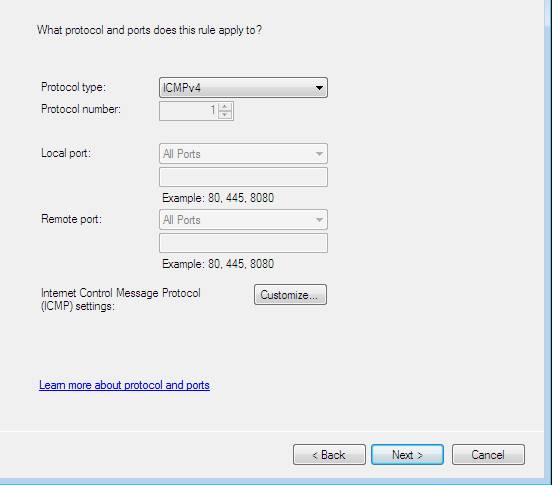

- Напротив строки Тип протокола выберите ICMPv4 и нажмите Изменить.

Рисунок 54

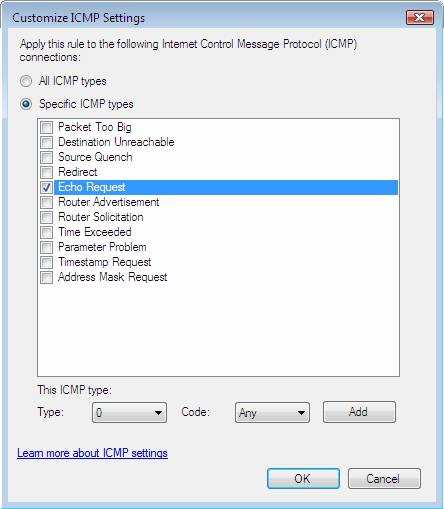

- Выберите Определенные типы ICMP, отметьте опцию Эхо запрос (Echo Request), нажмите OK, а затем Далее.

Рисунок 55

- Нажмите Далее, чтобы принять стандартные границы.

Рисунок 56

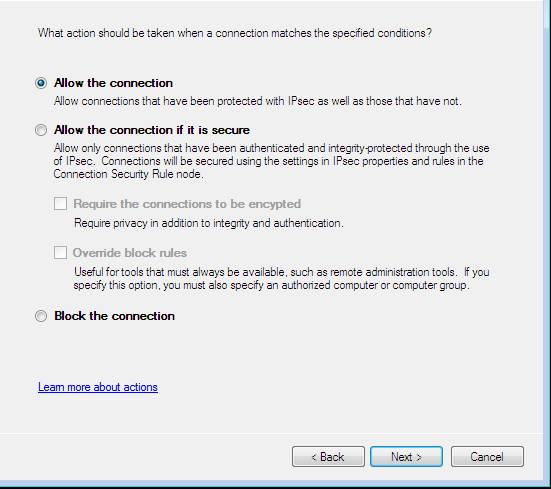

- На странице Действие убедитесь, что выбрана опция Разрешать подключение и нажмите Далее.

Рисунок 57

- Нажмите Далее, чтобы принять стандартный профиль.

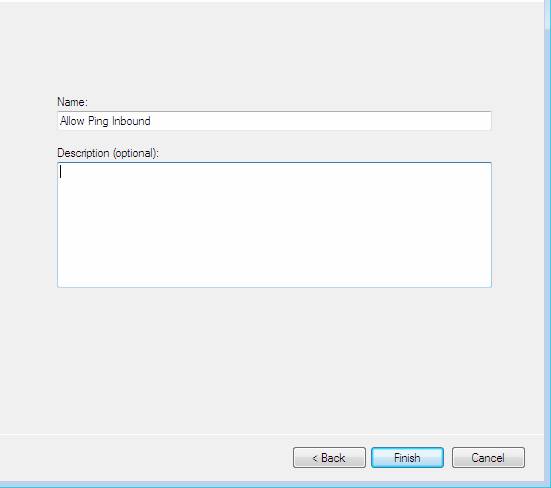

- В окне Имя в поле Название введите Allow Ping Inbound и нажмите Готово.

Рисунок 58

- Закройте консоль брандмауэра Windows.

Далее проверяем, что VISTASP1 и VISTASP1-2 могут пинговать друг друга.

Заключение

В этой части нашей серии статей о конфигурации NAP с политикой внедрения IPsec, мы настроили политику NAP IPsec, а затем настроили клиентов для тестирования. В следующей заключительной части мы протестируем клиентов и посмотрим, как автоматически назначаются и удаляются сертификаты безопасности, и как клиенты подключаются и отключаются от сети. До встречи! ‘Том.

Автор: Томас Шиндер (Thomas Shinder)

Постовой

Прошу обратить внимание на seo линкомаулия – новый seo конкурс с призовым фондом в 7000$.