В первой статье этого цикла об изменениях в брандмауэре TMG Beta 2 мы рассмотрели приятные перемены, касающиеся вкладок Array(Массив) и Monitoring(Мониторинг). На этой недели мы разберемся с вкладками Firewall Policy(Политика брандмауэра) и Web Access Policy(Политика веб-доступа).

Вкладка Firewall Policy(Политика брандмауэра)

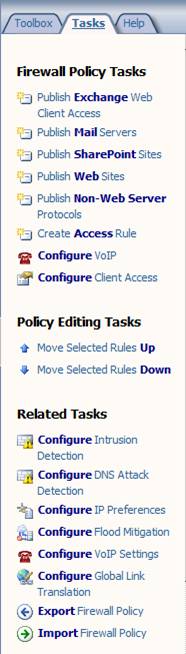

Вкладку Firewall Policy я всегда любил больше всего. Именно здесь ты создаешь правила доступа и правила публикования, формирующие основу функциональности брандмауэра TMG. Когда вы щелкаете на вкладке Firewall Policy в левой панели консоли, щелкните также на вкладку Tasks в панели Task (Задача) с правой стороны консоли. Вы увидите то, что показано на рисунке ниже.

Обратите внимание на появление множества новых опций и перемещение опций, ранее, в предыдущих версия брандмауэра ISA, располагавшихся в других частях консоли брандмауэра.

Рисунок 1

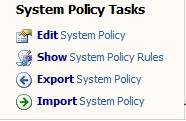

Как вы видите в панели Task, появилась новая опция – Configure VoIP (Настройка VoIP). Когда вы перейдете по этой ссылке, вы увидите SIP Configuration Wizard (Мастер настройки SIP), как на рисунке ниже. Используя этот мастер развертывания SIP, вы можете настроить брандмауэр TMG для защиты УАТС IP-PBX, работающей с протоколом SIP. Такая возможность отсутствовала в предыдущих версиях брандмауэра ISA.

Обратите внимание на то, что в SIP Configuration Wizard поддерживаются три первичных сценария:

- Внешняя IP-PBX

- Внутренняя IP-PBX, соединенная со шлюзом PSTN

- Внутренняя IP-PBX, соединенная с внешним сервером IP-PBX

В какой-нибудь следующей статье я подробно расскажу о мастере настройки и объясню, как использовать TMG для защиты УАТС, работающей с SIP.

Рисунок 2

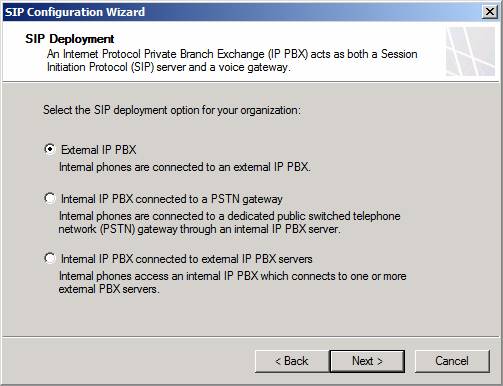

Когда вы щелкаете по ссылке Configure VoIP Settings(Настроить VoIP) в панели Task, вы увидите диалоговое окно VoIP Settings. Здесь вы можете включить регистрацию внутренних клиентов SIP на внешнем сервере SIP. Кроме этого, можно настроить следующее:

- Внешний порт регистрации по умолчанию для SIP

- Основной порт внешней регистрации для SIP после порта по умолчанию

- Число регистрационных портов для SIP в дополнение к порту по умолчанию

Кроме того, вы можете настроить квоты для SIP, нажав на кнопку Configure SIP Quotas.

Интересное

Летом я собираюсь в отпуск на Урал, и уже заранее подготавливаюсь. Учитывая, что я люблю порыбачить, усиленно изучаю Портал Уральских любителей рыбалки. Рекомендую всем кто увлекается рыбалкой.И если уж заговорили про лето, то лето это не только отпуска. Остальное время в городе нужно как то выжить в жару, и тут мне думаю поможет мобильный кондиционер electrolux, который предусмотрительно куплен ещё зимой.

После этого появится диалоговое окно Flood Mitigation(Меры против флуда), и вы перейдете к вкладке SIP Quotas. На этой вкладке вы можете настроить:

- Глобальное максимальное число регистраций на фильтре

- Максимальное число регистраций для конкретного IP-адреса

- Глобальное максимальное число звонков на фильтре

- Максимальное число звонков для конкретного IP-адреса

Как вы уже, наверное, поняли, каждая из этих мер способствует защите от флудовых атак на фильтр SIP.

Рисунок 3

Вкладка Web Access Policy (Политика веб-доступа)

Перейдем теперь к вкладке Web Access Policy, находящейся в левой панели консоли брандмауэра. Щелкните на вкладке Web Access Policy, а затем щелкните на вкладке Tasks в панели Task с правой стороны консоли. Там вы увидите то, что будет сильно похоже на рисунок ниже.

Исходя из того, что вкладка Web Access Policy только появилась, вы можете предположить, что все записи во вкладке Tasks также будут новыми. На самом деле, здесь находится множество настроек, перемещенных сюда из других разделов консоли брандмауэра для упрощения доступа к ним. Эти обновления консоли брандмауэра интуитивно понятны, так как все задачи здесь связаны с компонентом фильтра Web-Proxy и свойствами брандмауэра TMG.

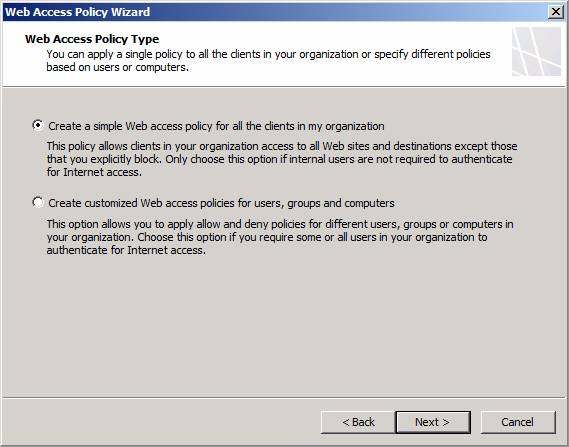

Ссылка Configure Web Access Policy появилась впервые. Когда вы нажимаете на нее, появляется мастер Web Access Policy Wizard. Кроме того, появились опции Configure Malware Inspection и Configure HTTPS Inspection, так как они соответствуют двум новым наборам свойств брандмауэра TMG, которых не было в предыдущих вариантах.

Рисунок 4

На рисунке ниже представлена страница мастера Web Access Policy Wizard. Этот мастер позволяет вам быстро и легко настроить правила доступа, применимые только к соединению http или соединению https, затем сгруппировать их, чтобы можно было попроще управлять всей политикой брандмауэра. Ну, по крайней мере, так задумывалось разработчиками. В следующей статье мы уделим много времени мастеру Web Access Policy Wizard и результатам его настройки. До этого предоставляю вам самим решать, упрощает ли такая настройка вам жизнь или нет. Я пока что нахожусь в сомнении, и мне кажется, что простое создание правила доступа вручную проще работы с мастером. Может быть, вам так и не покажется :)

Обратите внимание, что на рисунке ниже показано, как мастер позволяет создавать два общих типа политики:

- Простая политика для всех клиентов Web-proxy в организации

- Настраиваемая для конкретного пользователя, конкретной группы, конкретного компьютера политика контроля доступа

В озабоченных проблемами безопасности компаниях чаще будет использоваться второй тип, но, подозреваю, основное число организаций, которые впервые сталкиваются с брандмауэром TMG, будут использовать первый тип, пока не познакомятся поближе с моделью обеспечения безопасности в TMG. Опытные профессионалы в области брандмауэра ISA, возможно, вообще не будут использовать мастер, или будут использовать его просто для ознакомления, а впоследствии перейдут к ручному созданию правил доступа. Возможно, будет интересно посмотреть, как будут создаваться правила доступа администраторами брандмауэра TMG через некоторое время после выхода продукта.

Рисунок 5

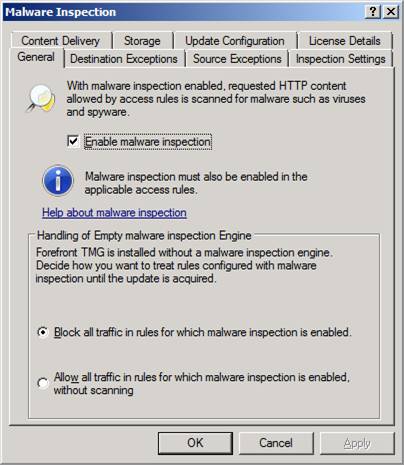

Одним из лучших нововведений в брандмауэре TMG стала новая функция обнаружения вредоносного ПО. В предыдущих версиях брандмауэра вам нужно было обращаться к другим производителям с целью получения средства против вредоносного ПО для веб-доступа. Такого больше не будет! Теперь такая функция встроена в брандмауэр TMG. Когда вы щелкаете по ссылке Configure Malware Inspection в панели Task, вы увидите диалоговое окно Malware Inspection(Обнаружение вредоносного ПО), как на рисунке ниже.

Обратите внимание, что с появлением новой функции увеличилось число вкладок конфигурационных опций:

- General (Общее) ‘ здесь вы включаете или отключаете обнаружение вредоносного ПО и указываете TMG, как работать с механизмом обнаружения вредоносного ПО (TMG устанавливается без механизма обнаружения вредоносного ПО, вы должны его скачать после установки и подключения к Internet)

- Destination Exceptions (Исключенные цели) ‘ позволяет вам создать список сайтов, которые не будут подвергаться проверке

- Source Exceptions (Исключенные источники) ‘ позволяет вам создать список сетевых сущностей, которые не будут подвергаться проверке

- Inspection Settings (Настройки проверки) ‘ позволяет вам уточнить настройки проверки, например, блокирование зашифрованных файлов и файлов, которые кажутся подозрительными

- License Details (Детали лицензии) ‘ предоставляет информацию о лицензии на защиту от вредоносного ПО в брандмауэре (на этот раз детали лицензии не являются постоянными)

- Update Configuration (Настройка обновления) ‘ позволяет вам указать необходимые действия, касающиеся автоматического обновления, а также частоту проверки на наличие обновлений

- Storage (Хранилище) ‘ TMG создает папку для временного хранения файлов, проходящих проверку на вредоносность, и на этой вкладке вы можете указать путь к этой папке

- Content Delivery (Доставка содержимого) ‘ позволяет вам настроить стандартную или быструю передачу содержимого, а также установить исключения по содержимому, например, использование указателей прогресса загрузки вместо метода по умолчанию для выбранного типа содержимого

В одной из следующих статей мы разберемся с подробностями работы с диалоговым окном Malware Inspection и рассмотрим некоторые функции, которые могут оказаться непонятными, например, разницу между стандартной и быстрой передачей содержимого, а также некоторые настройки проверок.

Рисунок 6

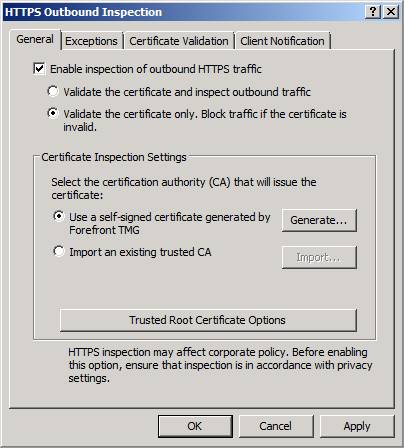

Когда вы щелкаете на ссылку Configure HTTPS Inspection(Настроить проверку HTTPS), появится диалоговое окно HTTPS Outbound Inspection (Проверка исходящих соединений HTTPS). Речь идет о давно ожидаемой функции, предоставляющей возможность проверять содержимое внутри туннелей SSL. Предыдущие версии брандмауэра не поддерживали проверку исходящих соединений HTTPS, и вам нужно было приобретать отличное ПО под названием ClearTunnel от Collective Software для обеспечения нужного уровня надежности (www.collectivesoftware.com). Эта функция встроена в TMG Beta 2. Проверка исходящих соединений SSL позволит функциям проверки содержимого на уровне приложения брандмауэра TMG применяться к содержимому соединений SSL, таким образом увеличивая общую защищенность инфраструктуры организации.

Тут всего четыре вкладки:

- General (Общее) ‘ здесь вы можете включать проверку исходящих соединений SSL и указывать центр сертификации, который будет выпускать сертификаты для целевых сайтов

- Exceptions (Исключения) ‘ здесь вы можете указать сайты, которые не будут подвергаться проверке. Это должны быть сайты, которым вы доверяете, которые точно не содержат вредоносного ПО (Кстати, существуют ли вообще такие сайты?)

- Certificate Validations (Проверки сертификатов) ‘ здесь вы можете настроить политику проверки сертификатов, применяющуюся ко всем клиентам, отправляющим запросы на соединение SSL через брандмауэр TMG; в качестве примера можно указать период ожидания для блокирования истекших сертификатов, а также выбор, хотите ли вы, чтобы производилась проверка аннулирования сертификата сервера.

- Client Notification (Уведомление клиента) ‘ здесь вы указываете, будут ли пользователи оповещаться о проверке их соединений SSL. Обращаю ваше внимание на то, что это потребует установки клиента брандмауэра на клиентские системы, поскольку только через этот клиент производится передача оповещения.

В ближайшее время я проведу для вас глубокий разбор проверки соединений SSL.

Рисунок 7

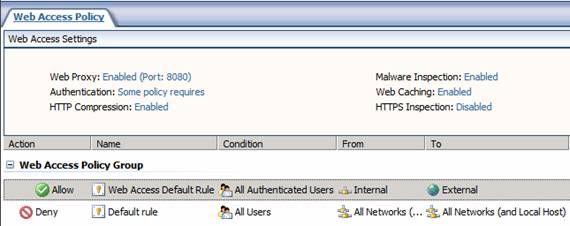

Возвращаясь от диалогового окна, если вы посмотрите на среднюю панель после создания политики веб-доступа, вы увидите полезную информацию о настройке Web-Proxy, а именно, информацию о Web Proxy, Authentication(Аутентификация), HTTP Compressions (Сжатия в HTTP), Malware Inspection(Проверка на вредоносность), Web Caching(Кэширования Web) и HTTP Inspection(Проверка HTTP), как на рисунке ниже.

Рисунок 8

Заключение

В данной статье, второй в цикле статей о некоторых новых интересных функциях в брандмауэре TMG Beta 2, мы рассмотрели некоторые опции и свойства, расположенные на вкладках Firewall Policy и Web Access Policy.

Источник: isaserver.org

Автор: Томас Шиндер (Thomas Shinder)