В Windows 7 Ultimate и Enterprise редакциях появилась замечательная новая функция, обеспечивающая шифрование подключаемого USB накопителя с защитой его паролем. Основной проблемой при использовании данной возможности может заключаться в том, что пользователи могут забыть их пароль и затем также не вспомнить где лежит файл восстановления или 48-ми символьных ключ восстановления. Конечно для небольшого окружения вы можете хранить данные файлы в защищенном месте и управлять ими, но представьте себе что у вас тысячи а то и больше подобных пользователей. Отслеживать вручную подобную инфраструктура практически невозможно и не целесообразно.

И вот тут нам на помощью приходят групповые политики.

В первой части данной статьи я расскажу как установить архивирование ключей восстановление в Active Directory. Во второй части я покажу как использовать групповые политики совместно с Active Directory Certificate Services для включения Data Recovery Agent, чтобы любой из зашифрованных девайсов можно было легко восстановить с помощью единственного аккаунта агента восстановления EFS.

Часть 1

С помощью групповых политик вы можете принудительно требовать, чтобы любой подключаемый диск имел ключ восстановления хранящийся в Active Directory перед тем, как он будет зашифрован. Это гарантирует, что любой зашифрованный USB диск в вашей организации всегда будет иметь возможность восстановления данных.

Перед тем как мы начнем рассмотрим некоторые из требуемых предварительных условий, необходимых для того чтобы все наше хозяйство работало.

1. Схема Active Directory должна быть как минимум расширена до Windows Server 2003 R2.

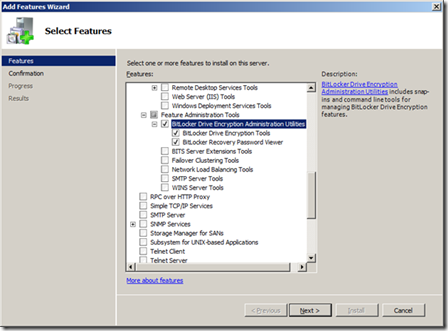

2. Вы должны установить “BitLocker Drive Encryption Administration Utilities” на Windows Server 2008 R2 или RSAT на Windows 7 хотя бы на один компьютер в вашей организации. Это компьютер будет использоваться для поиска и просмотра ключей восстановления когда они вам понадобятся.

Как настроить групповые политики на сохранение ключа восстановления?

Нам необходимо гарантировать что все ключи восстановления будут сохранены в AD DS для всех USB устройств хранения в нашей организации.

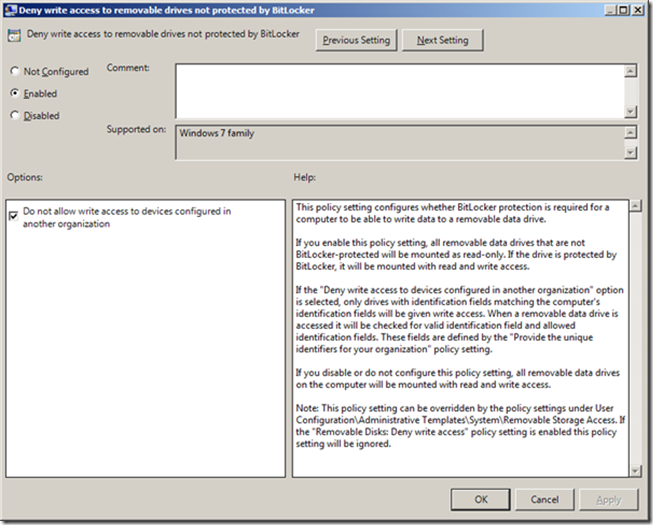

Шаг 1. Создайте групповую политику, которая будет применяться к всем рабочим станциям и перейдите в Computer > Policies > Administrative Templates > Windows Components > BitLocker Drive Encryption > Removable Data Drives. Здесь нам необходимо включить политики “Deny write access to removable drives not protected by BitLocker” и “Choose how BitLocker-protected Removable drives can be recovered”.

Шаг 2. В политике “Deny write access to removable drives not protected by BitLocker” также отметьте опцию “Do not allow write access to devices configured in another organization”.

Шаг 3. Теперь включите политику “Choose how BitLocker-protected Removable drives can be recovered” отметьте опции “Save BitLocker recovery information to AD DS for removable data drives” и “Do not enable BitLocker until recovery information is stored to AD DS for removable data drives”. Данные опции гарантируют что компьютер успешно сохранит ключ восстановления в AD перед шифрование USB устройства.

Дополнительно вы можете рассмотреть применение опции “Omit recovery option form the BitLocker setup wizard” для предотвращения пользователей от ручного сохранения ключа восстановления.

Так как вы отметили опцию “Do not enable BitLocker until recovery information is stored to AD DS for removable data drives” пользователь при попытке зашифровать новое USB устройство в момент когда он не подключен к корпоративной сети получит следующее сообщение об ошибке:

Как восстановить пароль восстановления BitLocker из AD?

Как восстановить пароль восстановления BitLocker из AD?

Итак, вы используте BitLocker в вашей организации и конечно вы говорите каждом сотруднику внимательно относиться к паролям. Но все мы знаем что происходит дальше. Менеджер естественно забывает свой пароль на флешке с важным документом, который ему нужен прямо сейчас!

Что нам необходимо сделать?

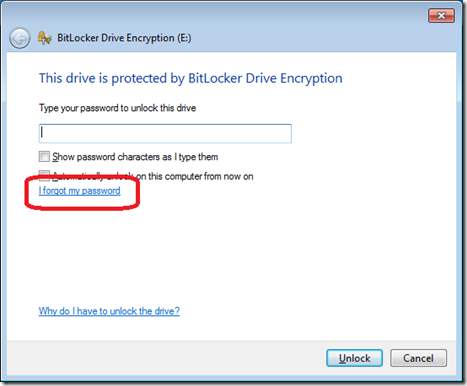

Шаг 1. Нам необходимо идентифицировать наше USB устройство с помощью идентификатора ключа восстановления. Для получения данного идентификатора нажмите на ссылку “I forgot my password”

Шаг 2. Теперь запишите полученные 8 символов.

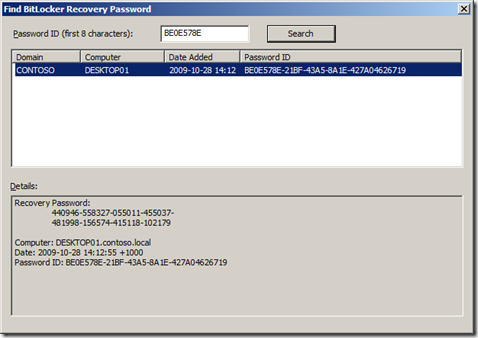

Шаг 3. Теперь перейдите на компьютер где мы установили утилиту “BitLocker Recovery Password Viewer”, о которой я говорил в самом начале. Запустите оснастку “Active Directly Users and Computers” с правами Domain Admin. Далее нажмите на имя домена и панели “Action” выберите пункт “Find BitLocker Recovery Password…”.

Шаг 4. Введите идентификатор, записанный нами в шаге 2 и нажмите кнопку “Search”. В результате вы увидет пароль восстановления для вашего устройства.

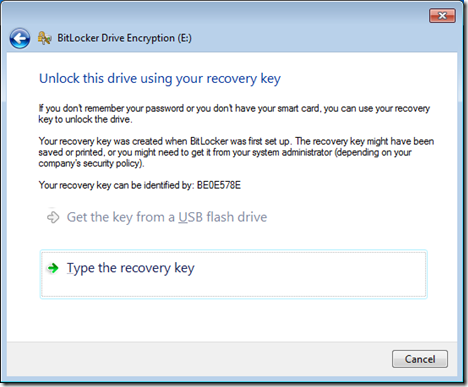

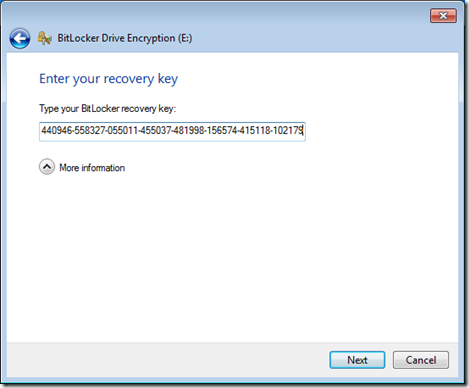

Шаг 5. Вернитесь к компьютеру с подключенным USB устройстваом и нажмите “Type the recovery key”.

Шаг 6. Введите 48-ми символьный пароль восстановления в текстовое поле и нажите “Next”.

Шаг 7. Нажмите OK и вы получите доступ на чтения для устройства .

Для восстановления нормальной работы вам необходимо перейти в панель управления, выбрать там пункт “Manage BitLocker” и нажать “Turn off BitLocker” и затем нажать “Turn On BitLocker”.

Для восстановления нормальной работы вам необходимо перейти в панель управления, выбрать там пункт “Manage BitLocker” и нажать “Turn off BitLocker” и затем нажать “Turn On BitLocker”.

Продолжение скоро последует.

Полезные ссылки:

Узнай как соблазнить девушку быстро и эффективно.

Удаленное обслуживание 1с через интернет – обращайтесь в mbcgroup.ru. Продажа и обслуживание 1с.