В предыдущей серии статей, “Знакомство с Active Directory Rights Management Services для Exchange” (часть 1, часть 2, часть 3), мы полностью разобрали процедуру установки AD RMS и разобрали метод конфигурирования шаблонов политик прав через консоль управления AD RMS и Windows PowerShell.

В этой статье мы познакомимся с функциями Information Rights Management (IRM) и различными способами настройки в зависимости от требований организации. Мы рассмотрим различные опции дешифрования, а также ручное и автоматическое применение шаблонов политик прав. Давайте начнем:

Теперь, когда вы установили AD RMS, вы имеете возможность использовать IRM, чтобы защитить электронные письма автоматически или вручную, на основании предопределенных критериев, определенных через правила защиты Microsoft Outlook 2010, Outlook Web App или транспортных правил. Прежде чем начать использовать различные методы реализации, вы должны осознавать, что если используете транспортные правила или журналирование, агенты будут нуждаться в дешифровании сообщений для получения доступа к исходному сообщению. Давайте разберем различные доступные методы дешифрования.

Транспортное Дешифрование

Если вы используете транспортные правила для управления потоком писем в вашем окружении, вам необходимо включить транспортное дешифрование на серверах Hub transport. Если вы не сделаете этого, транспортные правила перестанут функционировать, либо будут работать с ошибками.

Для начала нам необходимо включить Federated Delivery mailbox в группу супер пользователей, для получения доступа к всему защищенному содержимому. Это действие рассматривалось нами в части 2 предыдущей серии статей.

После выполнения вышеописанного действия мы можем настроить транспортное дешифрование через Exchange Management Shell. Для включения транспортного дешифрования мы будем использовать следующий командлет::

Set-IRMConfiguration –TransportDecryptionSetting Mandatory

В результате данной настройки сервер будет отвергать все сообщения, которые он не сможет дешифровать и отправлять сообщение о недоставке отправителю. Однако можно произвести настройку и таким образом, чтобы сервер производил доставку даже в том случае, если он не сможет произвести дешифрование сообщения. Для данной настройки необходимо использовать следующий командлет::

Set-IRMConfiguration –TransportDecryptionSetting Optional

В обоих ситуациях, если дешифрование сообщения прошло успешно, транспортный агент просматривает сообщение и повторно шифрует его снова с теми же самыми пользовательскими правами, которые были установлены на нем изначально. Чтобы полностью отключить транспортное дешифрование, выполните команду:

Set-IRMConfiguration –TransportDecryptionSetting Disabled

Дешифрование отчета журнала

Те, кто использует журналирование, чтобы записать почтовый поток организации, должны рассмотреть метод дешифрования отчета журнала; это позволит агенту журналирования присоединить дешифрованную копию сообщения с защищенными правами к отчету журнала.

Точно так же как в случае агента транспортных правил Federated Delivery mailbox должен быть включен в группу суперпользователей перед включением настроек дешифрования. Расшифровка отчета журнала так же устанавливается с помощью Exchange Management Shell, но с использование следующего командлета:

Set-IRMConfiguration –JournalReportDecryptionEnabled $true

Если вам требуется отключить дешифрование отчета журнала , следует установить JournalReportDecryptionEnabled в значение $false.

Дешифрование поиска Exchange

В Exchange 2010, для полноценной работы функции Multi-Mailbox search необходимо иметь возможность индексировать защищенные сообщения и эти сообщения должны быть расшифрованы. Если вы хотите отключить эту опцию, которая по умолчанию включена, используйте командлет.:

Set-IRMConfiguration -SearchEnabled $false

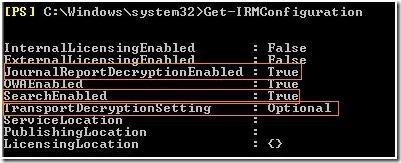

На самом деле все описанные виды расшиврования – транспортное, журналирования и поиска включены по умолчанию. Вы можете проверить это запустив командлет:

Get-IRMConfiguration

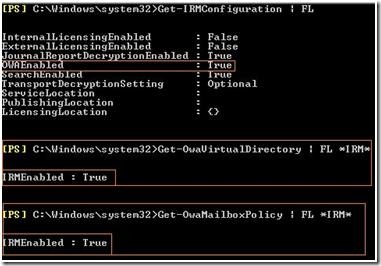

IRM в Outlook Web App

Пользователи могут вручную защитить отдельные электронные письма в Outlook Web App выбирая шаблон политики прав при создании электронного сообщения. Однако, единственные вложения электронной почты, которые шифруются это файлы Microsoft Word, Excel, PowerPoint, XPS, и сами электронные письма. По умолчанию IRM включается в Outlook Web App, и применяется так же на дефолтную виртуальную директорию Web App и политику почтового ящика Web App. Чтобы проверить что, используйте следующий командлет:

Рисунок 1.1: Проверка IRM в OWA

Вы можете управлять всеми этим настройками по отдельности. Например, чтобы отключить IRM в Outlook Web App используйте командлет:

Set-IRMConfiguration -OWAEnabled $false

Чтобы отключить IRM в виртуальном каталоге OWA используйте командлет:

Set-OwaVirtualDirectory -IRMEnabled $false

И наконец чтобы отключить IRM для политики почтового ящика OWA используйте командлет:

Set-OwaMailboxPolicy -IRMEnabled $false-Identity Default

Теперь в качестве примера давайте активируем опцию, при которой IRM будет использоваться для сообщений, отправляемых внутренним получателям:

Set-IRMConfiguration -InternalLicensingEnabled $true

Примечание: Если требуется активировать IRM для сообщений, отправленных внешним получателям, Вы должны установить параметр ExternalLicensingEnabled в значение $true

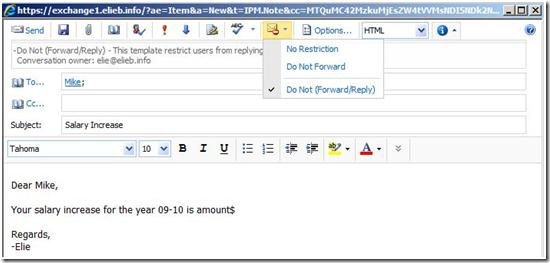

После этого у пользователей появляется возможность выбирать шаблон политика прав при создании сообщения через OWA:

Рисунок 1.2: Ручной выбор шаблона политики прав в OWA

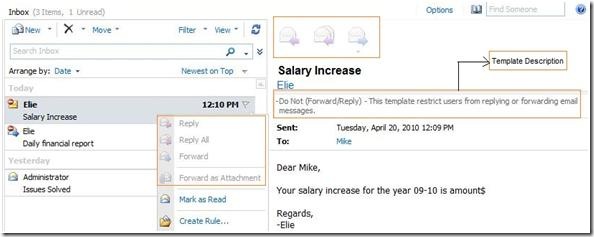

Как Вы видите в рисунке 1.3, Майк в состоянии прочитать дешифрованное сообщение в области предварительного просмотра. В случае шаблона, применяемого здесь, пользователь не имеет возможность выбрать опции “Reply”, “Reply to All”, “Forward” или перенаправить сообщение как вложение.

Рисунок 1.3: Просмотр защищенного IRM сообщения в OWA

Наконец, мы можем проверить права безопасности Майка на сервере AD RMS и увидеть, что правила были успешно применены.

Рисунок 1.4: Права безопасности Майка в AD RMS

Продолжение следует….

Полезные ссылки:

Рекомендую к прочтению seo блог оптимизатора. Довольно интересный блог с полезными содержимым, качественно отличающийся от расплодившихся блогов манимейкеров и прочих бомжей.

Мне надоели наркоманы и пьянь на каждом углу. Я опасаюсь что мой ребенок последует их примеру или зайдет ещё дальше. Я поддерживаю проект Сила перемен и рекомендую всем читателям своего блога ознакомиться с ним.