Это заключительная часть статьи о том, какими наши брандмауэры видятся хакерам. Вэтой части мы посмотрим, как ISA-сервер реагирует на атаки из внутренней сети, такие как заражение ARP, спуфинг и атаку типа «man-in-the-middle».

Для начала прочитайте про ISA 2006 и внешние атаки.

Ну вот, теперь я знаю о моем внешнем интерфейсе. Может, отдохнем?

К сожалению, нет. 80% атак исходят из внутренней сети. Обычно в Интернете вы публикуете максимум десяток серверов, но во внутренней сети их могут быть сотни.Ниже на рисунке представлена общая схема сети, которую мы будем использовать в нашей статье для примера

Внутренняя сеть – это кошмар администратора безопасности. Обычно внутренние сети объединены в DMZ, но пользователи и серверы часто находятся в одной сети.Для серверов, которые не расположены в DMZ, можно использовать IPSec или внутренние брандмауэры, но… Что будет с DMZ, если хакер попадет внутрь?

Есть два варианта: заражение ARP во всех его проявлениях и программы сканирования сети.

Администраторы ISA-сервера внутренних сетей для определения авторизованных пользователей могут использовать два элемента:

- I

- P-адрес источника: IP-адрес компьютера легко подменяется. С помощью различных методов управления ARP есть возможность взломать сеть через IP и MAC-адреса. Хакеры в Интернете могут только видеть порты, которые брандмауэр публикует для всех IP-адресов или общих подсетей, но хакеры внутренних сетей могут найти все порты, опубликованные брандмауэром для внутренней сети, хотя у хакеров и нет нужного IP-адреса для доступа.

- Пользователь, зарегистрировавшийся на компьютере-источнике; используя заражение ARP и программы сканирования сети, можно легко узнать пароли. Во внутренних сетях, где защита ниже, чем в Интернете, работают сотни различных служб, которые, в большинстве случаев, являются старыми, не обновленными версиями. Базовая и явная аутентификация, а также службы, такие как шифрованные терминальные службы, прокси и web, дают возможность хакерам перехватывать пароли.

Для дальнейших тестов нашего ISA-сервера мы будем использовать правило, разрешающее трафик из всей внутренней сети, кроме одного IP-адреса (адрес внутреннего хакера), к серверу в DMZ (192.168.10.2).

Теперь, если мы просканируем Web-сервер, находящийся в DMZ, все порты будут показаны как открытые или с установленным на них фильтром.

Единственное, что нам не хватает, это подмена нашего IP-адреса и пароля.А что если для отправки пакетов на подмену IP-адреса мы используем Nmap? И что будет, если это IP принадлежит другой сети с ISA-сервером?

Использование NMap для подмены IP –адреса другого сегмента с помощью команды “nmap –p 80-90 –e eth0 –S 10.10.10.2 –P0 192.168.10.2”

ISA-сервер определяет пакеты и отклоняет трафик

Хорошо. Но что если пакет придет из другой сети?

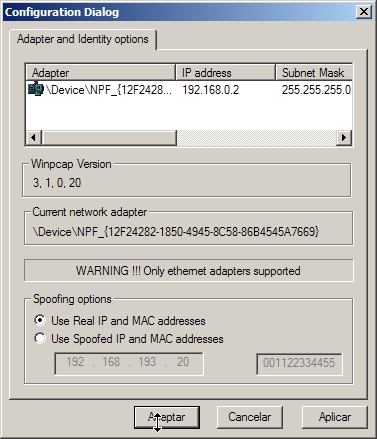

Программу Nmap можно использовать для подмены MAC и IP адресов, но лучшим средство для этого является IRS от компании Cain & Abel.С помощью IRS мы можем сканировать порты и подменять IP-адреса всей подсети. Помимо этого, можно подменять и MAC-адрес источника атаки.

Использование IRS (1)

Использование IRS (2), настройка интерфейса

Использование IRS(3), настройка цели

Использование IRS (4), Результаты

Теперь мы знаем, какие адреса имеют доступ к источнику.

ARP и сканировщики сети дают нам и другие интересные возможности.

Мы можем просканировать сеть на предмет поиска пароля. На самом деле, безопасность – вещь достаточно относительная: либо защищено все, либо ничего. Если вы пользуйтесь незащищенными системами и не можете их защитить, изолируйте их от остальных систем вашей сети. Создайте для незащищенных систем отдельный домен и используйте для доступа к ним отдельные учетные записи пользователей. Если пользователи используют один и тот же пароль для доступа к защищенным и незащищенным системам, хакер, с помощью сканера и ARP-атак типа «man-in-the-middle» (mitm), может определить эти пароли. Программное обеспечение, наподобие Ettercap, может сканировать сети с помощью декодеров протоколов, осуществлять поиск паролей, а также позволяет проводить некоторые атаки типа «man-in-the-middle».

Использование Ettercap (1) Сканирование сети

Использование Ettercap (2) Протоколы и дополнительные программные модули загружены, начало сканирования

Использование Ettercap (3) Пароли определены

Использование Ettercap (4), атаки типа «man-in-the-middle»

После всего этого у хакера во внутренней сети есть вся информация для атаки служб из DMZ, но… что если хакер является серьезным взломщиком, а мы не приняли всех необходимых мер предосторожности? Сможет ли хакер обойти соединения брандмауэра с другими сетями, включая внешнюю сеть? В нашем примере брандмауэр выходит в Интернет через маршрутизатор с IP-адресом 10.10.10.2. Что если хакер обманет брандмауэр с помощью поддельного MAC-адреса маршрутизатора? Ответ: брандмауэр не сможет соединиться с внешней сетью; это атака типа D.O.S (Denial Of Service – отказ от обслуживания).

Использование Nemesis для отсылки ARP-пакета брандмауэру

Ну вот, вы видели все плохое и очень плохое. Теперь посмотрим, что тут есть хорошего

Главное, что нужно знать об атаках ARP и MITM, это то, что их очень трудно осуществить из Интернета. Хакеры обладают средствами, но и у администраторов они тоже есть. Для того, чтобы избежать атак типа DOS или MITM ARP обязательно добавьте статические записи ARP на ваши брандмауэры и сетевые устройства. Для этого используйте команду ARP

Creating a static ARP entry

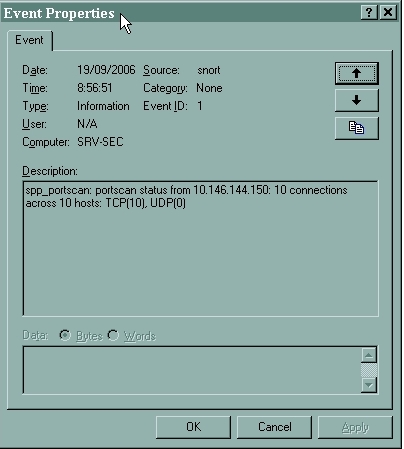

Сетевые устройства могут служить отличными союзниками в борьбе против спуфинга и сканироващиков сети. Для устранения широковещательной рассылки ARP можно создать виртуальные локальные сети VLAN, а у многих сетевых устройств есть функции для усиления безопасности сети. Также администраторы могут использовать IDS (Intrusion Detection System – Система обнаружения вторжения). IDS используют сканеры сети для анализа сетевого трафика и нахождения уязвимостей с помощью правил. Программа Snort – это одна из самых известных бесплатных систем IDS, в которой клиентская часть называется IDSCenter. Можно настроить Snort на определение ARP-атак на IP-адреса брандмауэров, маршрутизаторов, прокси-серверов и т.д. Snort также определяет сканирование портов и сотни других событий, относящихся к защите и безопасности.

Настройка Snort на определение ARP-атак

Кроме того, Snort можно настроить на запуск сценариев для блокирования трафика с IP-адреса хакера и отсылку почты при появлении предупреждения.

Настройка оповещения

Событие: определена подмена ARP

Событие: обнаружено сканирование портов

Если на сервер Snort вы установите MOM-агент, вы сможете читать предупреждения журнале событий и обрабатывать предупреждения в консоли MOM.

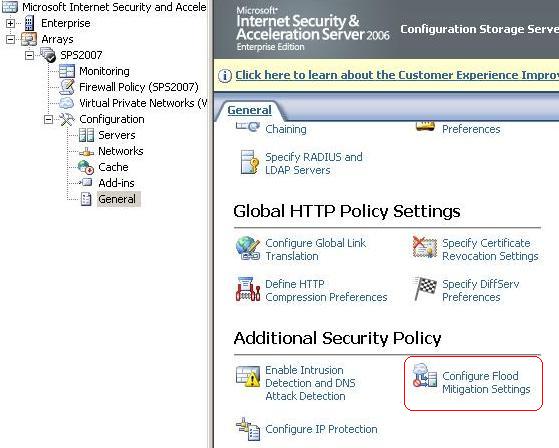

Защита от переполнения

Одной из новых возможностей сервера ISA 2006 является защита от переполнения, которая позволяет избежать атак типа D.O.S, червей и других проблем.

Защита от переполнения (1)

Защита от переполнения (2)

Защита от переполнения (3)

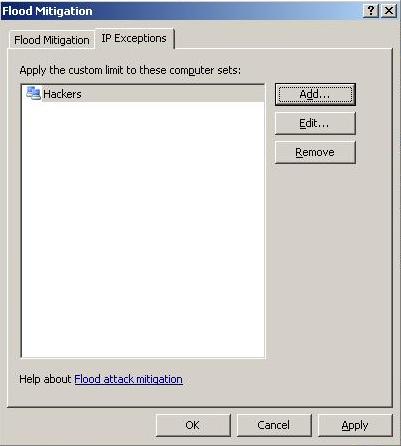

Для каждой потенциальной атаки вы можете определить предел и настраиваемый предел. Настраиваемый предел применяется только к списку исключений IP-адресов. В нашем примере мы включили IP-адрес одного из внутренних компьютеров в список исключений и определили настраиваемый предел равный 3-м одновременным соединениям TCP/IP.

Защита от переполнения (4)

Защита от переполнения (5)

Защита от переполнения (6)

С такими настройками компьютер с адресом 192.168.0.30 обладает количеством одновременных соединений равным 3.

Используем telnet для создания соединений с адреса 192.168.0.30, а для просмотра одновременных TCP-соединений используем на ISA-сервере монитор производительности.

Защита от переполнения (7)

Когда компьютер пытается создать четвертое соединение, ISA-сервер отклоняет трафик и записывает событие в журнал.

Резюме

ISA-сервер – это великолепный продукт, обладающий сертификатом высокого уровня безопасности и «защищенный по умолчанию». Система Windows предоставляет нам множество функций защиты для борьбы с атаками хакеров, но главная ответственность за безопасность сети находится в ваших руках и все зависит от вашего профессионализма.

Если надоело читать тут, идите читайте оригинал здесь!