Резервное копирование и восстановление реестра

Прежде чем завершить эту главу примерами, позволяющими на практике освоить методы редактирования реестра, необходимо напомнить, что реестр является жизненно важным компонентом системы, и единственная ошибка в его редактировании может привести к проблемам в работе с системой, включая и проблемы с загрузкой. Если реестр окажется поврежденным, а в вашем распоряжении не найдется работоспособной и пригодной к использованию резервной копии, то весьма высока вероятность того, что единственным методом решения возникшей проблемы будет переустановка операционной системы.

Таким образом, прежде чем начинать редактирование реестра, необходимо выполнить его резервное копирование. Windows XP и Windows Server 2003 предоставляют множество методов резервного копирования реестра, в том числе перечисленные ниже.

- Экспорт ключа реестра, который вы собираетесь редактировать. Это простейший метод резервного копирования реестра, который рекомендуется выполнять в любом случае. Если внесенные вами изменения приведут к нежелательным эффектам, вы сможете быстро восстановить первоначальное состояние путем импорта этого файла в реестр.

- System Restore — функция System Restore создает точки восстановления, фактически представляющие собой “моментальные снимки” системной конфигурации, которая включает в себя и данные реестра. Перед внесением любых серьезных изменений в конфигурацию системы (включая и непосредственное редактирование реестра) рекомендуется вручную создать точку восстановления, которая позволит выполнить быстрое восстановление системы в случае возникновения неполадок и проблем с загрузкой. Что особенно важно, System Restore может применяться как при нормальном режиме загрузки, так и в безопасном режиме (safe mode). Следует, однако, отметить, что данная функция имеется только в Windows XP.

- Процедура автоматического восстановления поврежденной системы (Automated System Recovery, ASR). Никогда не пренебрегайте подготовкой к процедуре ASR перед внесением серьезных изменений в конфигурацию системы. Процедуры подготовки и выполнения ASR были подробно рассмотрены в главе 23 “Восстановление системы”.

- Резервное копирование системных конфигурационных данных (System State). Подобно предыдущим двум опциям, этот вариант резервного копирования реестра подробно рассматривался в главе 23. Здесь же стоит отметить один факт, весьма важный с точки зрения резервного копирования и восстановления реестра, а именно: при выполнении резервного копирования системных конфигурационных данных система сохраняет резервные копии файлов реестра в каталоге %SystemRoot%\repair. Если ульи реестра получат повреждения, то вы можете воспользоваться этими резервными копиями для восстановления системы, не прибегая к громоздкой процедуре переустановки системы и последующего восстановления системных конфигурационных данных. Однако пользоваться этим методом могут только опытные пользователи, которые отлично понимают, что именно они делают.

- Ручное резервное копирование реестра. Чтобы выполнить ручное резервное копирование и восстановление реестра Windows NT/2000/XP или Windows Server 2003, скопируйте на съемный носитель следующие файлы, хранящиеся в каталоге %SystemRoot%\system32\config:

- Appevent.evt

- Secevent.evt

- Sysevent.evt

- Default

- Security

- System

- Default.log

- Security.log

- System.alt*

- Default.sav

- Software

- System.log

- Sam

- Software.log

- System.sav

- Sam.log

- Software.sav

- Userdiff

* Файл, присутствующий только в Windows NT/2000.

Спонсор поста

Фирмам, которым требуется срочная перерегистрация ООО, рекомендую обращаться в юридическая фирму “СТАТУС”. Фирма поможет подготовить полный комплект документов для перерегистрации, проконсультирует по всем возникающим вопросам.

Примечание

Использование этого метода резервного копирования и восстановления реестра сопряжено с некоторыми сложностями. Так, весьма логично было бы использовать для резервного копирования дискету емкостью 1,44 Мбайт, но отнюдь не всегда ее объема хватит для копирования всех файлов. Далее, если раздел, на котором установлена поврежденная копия Windows XP или Windows Server 2003, отформатирован для использования NTFS, то вы столкнетесь с некоторыми трудностями при загрузке с дискет MS-DOS или Windows 9x/ME (хотя эта трудность легко преодолима, если вы воспользуетесь утилитой NTFSDOS, которую можно загрузить, посетив сайт http://www.sysinternals/com). Помимо этого, в данной ситуации могут помочь загрузочная дискета Windows Server 2003, параллельная установка операционной системы, а также Recovery Console.

Некоторые методы решения проблем путем редактирования реестра

Теперь, после рассмотрения общих концепций реестра и его усовершенствований, введенных с выходом Windows XP и Windows Server 2003, средств и методов его редактирования, резервного копирования и восстановления, рассмотрим пару примеров настройки и конфигурирования Windows, а также решения проблем и устранения неполадок с помощью редактирования реестра. Цель этих примеров — продемонстрировать на практике методы модификации системного реестра, рассмотренные в предыдущих разделах данной главы.

Стоит также отметить, что некоторые из приведенных методов специфичны для Windows Server 2003, в то время как некоторые другие применимы также и к Windows NT/2000.

Пример 1. Удаление недействительных записей из списка установленных программ

Утилита Add/Remove Programs на панели управления предназначена для установки, удаления или модификации приложений, установленных в Windows. В Windows XP и Windows Server 2003 эта программа-мастер обладает существенно улучшенным и интуитивно понятным пользовательским интерфейсом (рис. 24.12).

Рис. 24.12.Окно Add or Remove Programs

Однако, несмотря на все улучшения, в работе этого мастера могут возникать неполадки, вызванные некорректно или не полностью удаленными приложениями. В частности, если одно из приложений удалено некорректно, то ссылка на него по-прежнему будет фигурировать в списке Currently installed programs. При этом любая попытка воспользоваться мастером установки и удаления приложений (путем нажатия на кнопку Change/Remove) будет приводить к появлению сообщений об ошибке, информирующих пользователя об отсутствии файлов, требующихся для корректного удаления приложения и невозможности завершить процедуру удаления. Несуществующие приложения по-прежнему останутся в списке. Возникновение данной проблемы возможно как в Windows 9x/ME, так и в Windows NT/2000/XP и Windows Server 2003.

Чтобы устранить эту проблему и удалить несуществующие приложения из списка установленных программ, проделайте следующее:

1. Запустите редактор реестра (Regedit.exe) и раскройте ключ HKEY_LOCAL_MACHINE\SOFTWARE\ Microsoft\Windows\CurrentVersion\Uninstall.

2. В составе этого ключа найдите вложенный ключ, соответствующий приложению, которое требуется удалить из списка установленных программ. Если наименование программы не следует с очевидностью из имени вложенного ключа, просмотрите содержимое всех вложенных ключей списка. В составе каждого из вложенных ключей имеется параметр DispiayName, значение которого представляет собой строки, отображаемые мастером установки и удаления программ.

3. Обнаружив ключ, в составе которого имеется параметр DispiayName, задающий имя приложения, которое должно быть удалено из списка установленных программ, удалите этот ключ вместе со всем его содержимым.

Никогда не удаляйте ключ Uninstall целиком!

4. Закройте редактор реестра и убедитесь в том, что мастер установки и удаления программ больше не отображает несуществующего приложения.

Примечание

Действуя в соответствии с этой рекомендацией, вы удалите из реестра только ссылку на несуществующее приложение, отображаемую мастером установки и удаления программ. Несмотря на это, существует вероятность того, что некоторые из файлов некорректно удаленного приложения все же останутся в системе. Чтобы полностью удалить такое приложение, вам необходимо удалить из системы все его файлы и все параметры реестра, относящиеся к этому приложению.

Пример 2. Принудительный показ “Синего экрана смерти”

Сразу же следует сказать, что в Windows XP и Windows Server 2003 появление “Синего экрана смерти” (Blue Screen of Death, BSOD) стало гораздо более редким событием, нежели в Windows NT/2000. Как правило, теперь Windows корректно обрабатывает многие ситуации, которые в предыдущих версиях могли вызвать такого рода сбой.

Однако, если вы хотите в ознакомительных целях посмотреть, что же представляет собой пресловутый “Синий экран” (который более подробно будет рассмотрен в следующей главе), вы можете это сделать путем несложного редактирования реестра. Данный совет применим как к Windows 2000/XP, так и к операционным системам из семейства Windows Server 2003. Дело в том, что все перечисленные операционные системы имеют возможность искусственной генерации ошибки ядра (сообщения STOP) с последующим созданием аварийного дампа памяти (Memory.dmp). Экран сообщения STOP, который при этом появится, будет содержать следующее сообщение:

*** STOP: 0x000000E2 (0×00000000,0×00000000,0×00000000,0×00000000) The end-user manually generated the crashdump. По умолчанию эта функция блокирована. Для ее активизации следует открыть реестр, найти ключ HKEY_LOCAL_MACHINE \SYSTEM\CurrentcontrolSet\ Services\i8042prt\Parameters, добавить В его состав параметр CrashOnCtrlScroll(тип данных REG_DWORD) и установить его равным 1.

После перезагрузки вы сможете вручную создать аварийный дамп и посмотреть на “синий экран”. Для этого нажмите правую клавишу <Ctrl> и, удерживая ее в этом состоянии, дважды нажмите клавишу <Scroll Lock>

Пример 3. Конфигурирование программы Backup путем редактирования реестра

Если вы регулярно выполняете резервное копирование вашей системы, то уже наверняка заметили, что встроенная программа Backup, имеющаяся в составе Windows 2000, Windows XP и Windows Server 2003, исключает из резервного копирования целый ряд файлов. Чтобы просмотреть список этих файлов, запустите программу Backup, затем выберите команду Options из меню Tools и перейдите на вкладку Exclude Files (Исключить файлы) (рис. 24.13).

В обычных условиях, вероятнее всего, эти файлы действительно должны быть исключены из процессов резервного копирования и восстановления. Однако возможны и такие ситуации, когда системный администратор захочет включить эти файлы в процедуры резервного копирования и восстановления системы.

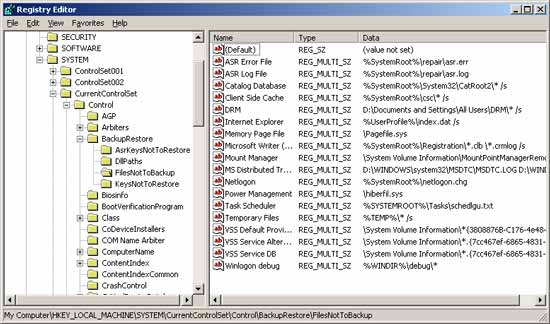

Все файлы, которые по умолчанию исключаются из процедур резервного копирования и восстановления, перечислены под следующим ключом реестра: HKLM\SYSTEM\CurrentControlSet\Control\ BackupRestore\FilesNotToBackup (рис. 24.14).

Несмотря на то, что на вкладке Exclude Files окна Options программы Backup пользователю предоставляется возможность редактирования списка файлов, исключаемых из процессов резервного копирования и восстановления, внесенные изменения будут действовать только применительно к тому пользователю, от имени которого вы зарегистрировались в системе (т. е. они будут записаны в реестре под ключом HKEY_CURRENTJJSER).

Рис. 24.13. Вкладка Exclude Files окна Options встроенной программы Backup

Рис. 24.14. Содержимое ключа HKLM\SYSTEM\CurrentControlSet\Control\BackupRestore\FilesNotToBackup

Таким образом, если вам требуется отредактировать этот список файлов таким образом, чтобы изменения действовали в масштабах всей системы, вам не избежать ручного редактирования реестра.

Параметры, которые по умолчанию находятся в составе ключа FilesNotToBackup (все они имеют тип данных REG_MULTI_SZ), перечислены в табл. 24.9.

Таблица 24.9. Список параметров реестра ключа FilesNotToBackup

| Параметр | Значение |

| ASR error file* | %SystemRoot%\repair\asr.err |

| ASR log file* | %SystemRootf%\repair\asr.log |

| Catalog database* | %SystemRoot%\sysiem32\CatRoot2\ * /s |

| Client Side Cache | %SystemRoot%\csc\* /s |

| ComPlus | %SystemRoot/%\Registration\*.crrnlog /s |

| Digital Rights Management (DRM) folder* | %SystemDrive%\Documer\te and SettingsW/ l/sers\DRM\* /s |

| Internet Explorer | %UserProfile%\mdex.dai /s |

| Memory Page File | \Pagefile.sys |

| Microsoft Writer (Bootable state)* | %SystemRoot%\Registration\*.clb \ *. crmlog /s |

| Microsoft Writer (Service state)* | %SystemRoot%\system32\NtmsData\* |

| MS Distributed Transaction | %SystemRoot%\system32\DTCLog\MSDTC.LOG |

| Netlogon* | %SystemRoot%\netlogon.chg |

| NTDS** | %SystemRoot%\NTDS\* |

| NtFrs | %SystemRoot%\ntf rs\jet\* /s %SystemRoot%\debug\NtFrs* %SystemRoot%\sysvol\domain \DO_NOT_REMOVE_NtFrs_Prelnstall_Directory\*/s %SystemRoot%\sysvol\domain \NtFrs_PreExisting __ See_EventLog\* /s %SystemRoot%\sysvol\staging\domain\NTFRS_* |

| Power Management | \hiberfil.sys |

| Registry Writer** | %SystemRoot%\system32\NtmsData\* |

| Task Scheduler** | %SystemRoot%\Jasks\sc hed Ig u . txt |

| Temporary Files | %TEMP%\* /s |

| VSS Default Provider* | \System Volume lnformation\*{3808876B-C176-4e48-B7AE-04046E6CC752} /s |

| VSS Service Alternate DB** | \System Volume lnformation\*.{7cc467ef-6865-4831-853f-2a4817fd1bca}ALT |

| VSS Service DB** | \System Volume lnformation\*.{7cc467ef-6865-4831-853f-2a4817fd1bca}DB |

| Winlogon debug** | %W//VD/R%\debug\* |

* Параметры, новые для Windows XP.

** Параметры, новые для Windows Server 2003.

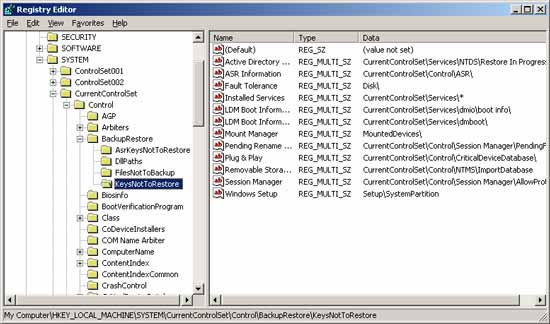

Еще более сложная ситуация возникает с ключами реестра, которые должны исключаться из процесса резервного копирования. Эти ключи даже не перечисляются на вкладке Exclude Files окна Options; следовательно, пользовательский интерфейс не предоставляет возможности их редактирования. Сам этот список хранится в реестре под ключом HKLM\SYSTEM\ CurrentContrоlSet\Control\BackupRestore\KeysNotToRestore (рис. 24.15).

Список параметров реестра, по умолчанию исключаемых из процесса резервного копирования в Windows Server 2003, приведен в табл. 24.10.

Таблица 24.10. Список параметров ключа HKLM\SYSTEM\Current ControlSet\Control\BackupRestore\KeysNotToRestore

| Параметр | Значение |

| Active Directory Restore | CurrentControlSet\Services\NTDS\Restore In Progress \CurrentControlSet\Services\NTDS\Parameters \New Database QUID |

| ASR Information | CurrentControlSet\Control\ASR\ |

| Fault Tolerance | Disk\ |

| Installed Services | CurrentControlSet\Services\* |

| LDM Boot Information | CurrentControlSet\Services\dmio\boot info\ |

| LDM Boot Information (dmboot) | CurrentControlSet\Services\dmboot\ |

| Mount Manager | Мои nted Devices\ |

| NtFrs | CurrentControlSet\Services\NtFrs\Parameters\Backup/Re store\Process at Startup\ |

| Pending Rename Operations | CurrentControlSet\Control\Session Man-ager\PendingFileRenameOperations |

| Plug and Play | CurrentControlSet\Enum\CurrentControlSet \Control\CriticalDeviceDatabase\ |

| Removable Storage Manager | CurrenlControlSet\Control\NTMS\lrnporlDatabase |

| Session Manager | CurrentControlSet\Control\Session |

| Windows Setup | Setup\SystemPartition |

Рис. 24.15. Содержимое ключа реестра HKLM\SYSTEM\CurrentControlSet\Control\BackupRestore\KeysNotToRestore

Примечание

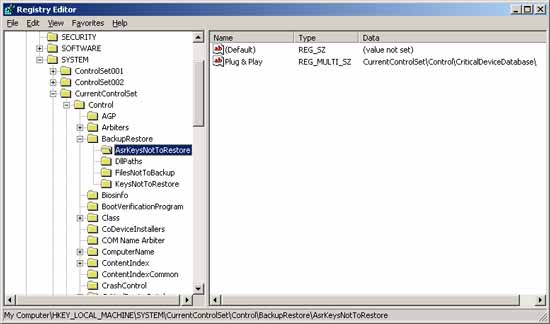

Обратите внимание на то, что в составе ключа реестра HKLM\SYSTEM\ CurrentControlSet\Control\BackupRestore В Windows XP И Windows Server 2003 появился новый вложенный ключ — HKEY_LOCAL_MACHINE\SYSTEM\ CurrentControlSet\Control\BackupRestore\AsrKeysNotToRestore (рис. 24.16). Как видно из приведенной иллюстрации, этот ключ содержит параметр Plug & Play, указывающий на базу данных критических устройств. Редактировать этот параметр не следует, поскольку эта база данных содержит устройства, для которых программа Windows Setup должна произвести повторную энумерацию в ходе процесса ASR.

Рис. 24.16. Ключ реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\ Control\BackupRestore\AsrKeysNotToRestore

Пример 4. Конфигурирование регистрации событий, связанных с квотированием диска

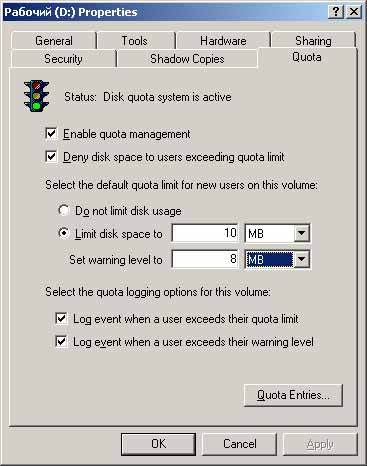

Большинство опытных пользователей и администраторов оценили новую весьма полезную возможность квотирования дискового пространства, появившуюся впервые в составе Windows 2000 и, безусловно, присутствующую в Windows XP и Windows Server 2003. События, связанные с квотированием дискового пространства, могут регистрироваться в системном журнале, и вкладка Quota (Квота) окна свойств диска NTFS предоставляет простейшие опции для конфигурирования режима регистрации этих событий (рис. 24.17).

По умолчанию регистрация событий, связанных с квотированием дискового пространства, происходит асинхронно (один раз в час). Если вы хотите, чтобы система регистрировала такие события немедленно после того, как пользователь превысит пороговое значение, раскройте редактор реестра, найдите ключ HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\ Filesystem и создайте параметр NtfsQuotaNotifyRate (тип данных REG_DWORD). Задайте для этого параметра значение, соответствующее требуемой частоте регистрации событий квотирования в системном журнале (временной интервал в секундах).

Рис. 24.17. Вкладка Quota окна свойств раздела NTFS

Пример 5. Снижение вероятности инсталляции “троянских коней”

Большинство вирусов, “червей” и “троянских коней” регистрируют свою информацию в системном реестре с тем, чтобы автоматически стартовать при загрузке операционной системы. Список излюбленных ключей, которые чаще всего используются в этих целях, приведен ниже:

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\ Run

- HKEY__LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\ RunServices

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\ RunOnce

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\ RunServicesOnce

- HKEYJJSERS\DEFAULT\SOFTWARE\Microsoft\Windows\CurrentVersion\ Run

- HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\ Run

- HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\ RunServices

- HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\ RunOnce

- HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\ RunServicesOnce

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\ RunOnceEx

Поэтому, если вы подозреваете такого рода атаку на свой компьютер, эти ключи реестра необходимо проверить в первую очередь. Более того, список таких ключей реестра постоянно пополняется. За последнее время, помимо традиционного списка ключей, приведенного выше, в него были включены и следующие ключи реестра:

- HKLM\Software\Microsoft\Windows\CurrentVersion\App Paths

- HKLM\Software\Microsoft\Windows\CurrentVersion\Controls Folder

- HKLM\Software\Microsoft\Windows\CurrentVersion\DeleteFiles

- HKLM\Software\Microsoft\Windows\CurrentVersion\Explorer

- HKLM\Software\Microsoft\Windows\CurrentVersion\Extensions

- HKLM\Software\Microsoft\Windows\CurrentVersion\ExtShellViews

- HKLM\Software\Microsoft\Windows\CurrentVersion\Internet Settings

- НКM\Software\Microsoft\Windows\CurrentVersion\ModuleUsage

- HKLM\Software\Microsoft\Windows\CurrentVersion\RenameFiles

- HKLM\Software\Microsoft\Windows\CurrentVersion\Setup

- HKLM\Software\Microsoft\Windows\CurrentVersion\SharedDLLs

- HKLM\Software\Microsoft\Windows\CurrentVersion\Shell Extensions

- HKLM\Software\Microsoft\Window-s\CurrentVersion\Uninstall

- HKLM\Software\Microsoft\Windows NT\CurrentVersion\Compatibility

- HKLM\Software\Microsoft\Windows NT\CurrentVersion\Drivers

- HKLM\Software\Microsoft\Windows NT\CurrentVersion\drivers.desc

- HKLMXSoftware\Microsoft\Windows NT\CurrentVersion\Drivers32\0

- HKLM\Software\Microsoft\Windows NT\CurrentVersion\Embedding

- HKLM\Software\Microsoft\Windows NT\CurrentVersion\MCI

- HKLM\Software\Microsoft\Windows NT\CurrentVersion\MCI Extensions

- HKLM\Software\Microsoft\Windows NT\CurrentVersion\Ports

- HKLM\Software\Microsoft\Windows NT\CurrentVersion\ProfileList

- HKLM\Software\Microsoft\Windows NT\CurrentVersion\WOW

Разумеется, приведенные здесь советы и рекомендации не заменят собой ни антивирусного программного обеспечения, ни системы обнаружения атак. Однако они все же смогут обеспечить хотя бы минимальную защиту от неприятных “подарков” и рекомендуются в качестве дополнительных защитных мер.

Итак, чтобы минимизировать риск инсталляции “троянских коней”, следует запретить этим программам доступ к реестру путем установки аудита на доступ к перечисленным ключам и редактирования прав доступа к ним. Общая рекомендация сводится к следующему: права типа Full Control к этим ключам должны иметь только пользователи из группы Administrators и встроенная учетная запись SYSTEM. В Windows XP и Windows Server 2003 эта задача выполняется с помощью редактора реестра Regedit.exe.

Пример 6. Редактирование реестра с целью защиты DNS-серверов от DoS-атак

Атаки типа “отказ в обслуживании” (Denial of Service, DoS-attacks) и особенно распределенные атаки (Distributed Denial of Service, DDoS) за последние несколько лет начали представлять собой одну из наиболее серьезных угроз безопасности сетей любого масштаба. При этом количество таких атак с каждым годом растет, и теперь уже практически никто не может считать себя полностью от них застрахованным. Подобно рекомендациям, рассмотренным в предыдущем разделе, советы, приведенные здесь, не дадут полной гарантии защиты от атак сервера DNS. Однако они послужат хорошим дополнением к принимаемым вами мерам защиты.

Примечание

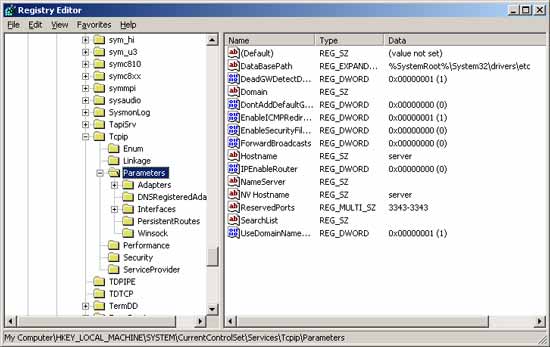

Перед тем как вносить описанные ниже изменения в конфигурацию сервера, используемого в производственном процессе, рекомендуется испытать их в лабораторных условиях.Все параметры реестра, описанные в данном разделе, находятся под ключом реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\ Parameters (рис. 24.18).

Краткие описания этих параметров и рекомендуемые значения приведены ниже.

- EnableDeadcwDetect (тип данных REG_DWORD). Значение по умолчанию позволяет TCP/IP переключаться на дополнительный шлюз в том случае, когда большое количество соединений начинает испытывать проблемы. Такое поведение нежелательно в случае DoS-атак, поскольку в этом случае трафик может быть перенаправлен на шлюз, который не является объектом постоянного мониторинга. Поэтому установите для данного параметра значение 0.

Рис. 24.18. Ключ реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters

- EnablePMTUDiscovery (тип данных REG_DWORD). Значение, по умолчанию устанавливаемое для данного параметра, позволяет TCP/IP определять максимальный размер передаваемого фрагмента (maximum transmission unit, MTU), который может быть передан системе. В принципе, это опасно, поскольку дает возможность обойти систему защиты или вывести ее из строя путем передачи фрагментированного трафика (например, многие системы обнаружения атак не умеют правильно восстанавливать фрагментированные IP-пакеты). Если для этого параметра установить значение 0, то MTU всегда будет установлено на значение 576 байт.

- KeepAlive (тип данных REG_DWORD). Этот параметр указывает, насколько часто будет осуществляться проверка и верификация активности открытых соединений. Для этого параметра рекомендуется установить значение 300 000.

- synAttackProtect (тип данных REG_DWORD). Создание этого параметра позволяет защититься от атак SYN Flood, препятствующих нормальному процессу установления соединения между клиентом и сервером. При нормальных условиях, этот процесс протекает в три этапа.

- Клиент отправляет серверу запрос на установление соединения (SYN).

- Сервер отвечает отправкой подтверждения (SYN-ACK).

- Клиент подтверждает прием, отправляя сообщение АСК.

Если сервер стал мишенью для атаки SYN Flood, он будет получать огромное количество запросов на соединения, что создаст препятствия в получении подтверждений от клиентов и, таким образом, не позволит легальным пользователям устанавливать соединения. Рекомендуемое значение для этого параметра — 2 (можно также установить значение 1, но оно действует менее эффективно).

Пример 7. Конфигурирование Windows для очистки файла подкачки при останове системы

Некоторые программы могут временно хранить пароли и другую конфиденциальную информацию в памяти в незашифрованном виде. Поскольку Windows периодически сбрасывает эту информацию на диск, она может присутствовать в файле подкачки (Pagefile.sys), что представляет собой потенциальную угрозу безопасности системы. Таким образом, пользователи, обеспокоенные безопасностью системы, наверняка захотят сконфигурировать ее таким образом, чтобы при останове происходила очистка файла подкачки.

Примечание

Эта рекомендация универсальна и применима ко всем версиям Windows NT (начиная с NT 3.51 и заканчивая продуктами из семейства Windows Server 2003). Обратите внимание на то, что очистка файла подкачки при останове системы не является заменой физической безопасности компьютера. Однако она поможет обезопасить вашу конфиденциальную информацию, когда операционная система не загружена (например, компьютер загружен под управлением альтернативной ОС).Чтобы сконфигурировать Windows для очистки файла подкачки при останове, проделайте следующее:

1. Для Windows XP и Windows Server 2003 запустите редактор реестра Regedit.exe. Для выполнения той же задачи в Windows NT/2000, запустите Regedt32.exe.

2. Найдите ключ реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\ Session Manager\Memory Management

3. Создайте параметр ClearPageFileAtshutdown (тип данных — REG_DWORD) и установите его значение равным 1.

Примечание

Чтобы внесенное изменение вошло в силу, перезагрузите компьютер.

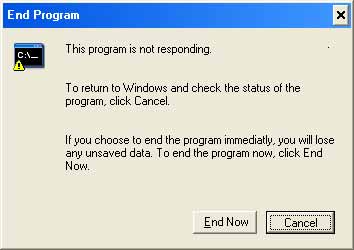

Пример 8. Устранение неполадок при останове системы

В ряде случаев во время останова системы вы можете столкнуться с ситуацией, когда одно из приложений перестает реагировать на системные сообщения (рис. 24.19). Что еще хуже, если такая ситуация возникает постоянно, она будет препятствовать нормальному и корректному останову системы. Причина проблемы заключается в том, что при останове Windows каждому из работающих процессов отводится определенный интервал времени, в течение которого он должен корректно завершить свою работу. Если процесс этого сделать не успевает, на экране появляется приведенное на иллюстрации диалоговое окно.

Рис. 24.19. Процесс, не укладывающийся в отведенный временной интервал, препятствует корректному останову Windows

Чтобы устранить эту проблему, следует модифицировать значение параметра WaitToKillAppTimeout под следующим ключом реестра: HKEY_CURRENT_USER\Control Panel\Desktop

Значение указывается в миллисекундах. Увеличьте этот интервал (в разумных пределах) и перезагрузите систему, чтобы внесенное изменение вошло в силу.

Примечание

Как правило, этот интервал не рекомендуется увеличивать слишком сильно, поскольку в случае сбоя в подаче питания UPS может оказаться не в состоянии подавать резервное питание достаточно долго для того, чтобы обеспечить корректный останов ОС.

Постовой

Это будет интересно девушкам-админам, которые существуют, мне это точно известно :) Пикап для девушек -центр тренинга по соблазнению, посещение обязательно!