Меньшее количество пользователей с административными привилегиями является достойной целью для IT организаций. Однако, хотя IT администраторы в целом согласны, что ограничение пользователей до стандартного пользователя является верным поведением, примерно 80 процентов из них устанавливает настольные системы с административными пользователями, делая эти машины более подверженными вредному ПО и труднее для управления. Но избежать административного пользователя не так просто. Потенциальные проблемы, которые вы встретите, если попытаетесь, многочисленны.

Прежде всего, есть совместимость приложений. Поскольку многие приложения были написаны и тестированы, используя административного пользователя, они могут даже просто не работать под стандартными пользователями. (Это наиболее частый случай, потому что приложения пытаются писать в защищенные области такие как каталог Program Files или ключ реестра HKLM.)

Во-вторых, ранние версии Windows® были слишком ограничивающими в том, какие установки пользователям было позволено редактировать. Стандартные пользователи не могли менять временную зону, настройки питания, подсоединяться к безопасным беспроводным сетям или устанавливать ActiveX® объекты, не позвонив предварительно в поддержку, с чем были связаны дополнительные расходы.

К счастью, Windows Vista™ обращается к этим проблемам. И даже если ваши пользователи не имеют административных учетных записей, User Account Control (UAC) и другие технологии управления в Windows Vista значительно упрощают поддержку и управление этими настольными системами, продвигают повышенную продуктивность для стандартных пользователей и делают это без ослабленной безопасности, что происходит, когда вы изменяете списки управления доступом (ACLs) – обычный способ предоставления пользователям большего, индивидуального доступа. Давайте взглянем подробнее на то, как Windows Vista снимает некоторые из ваших проблем с управлением доступом.

Виртуализация улучшает совместимость

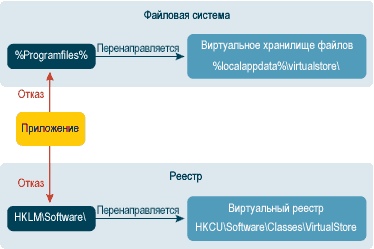

Многие приложения, которые не могли выполняться в Windows XP под стандартным пользователем, смогут выполняться без изменений в Windows Vista благодаря возможностям виртуализации файлов и реестра. В Windows XP многие приложения ломаются, когда они пытаются писать в защищенные области файловой системы или реестра, к которым у стандартных пользователей нет доступа. Windows Vista улучшит совместимость путем переадресации записи (и последующего чтения файлов и реестра) в специальное место внутри профиля этого пользователя. Например, если приложение пытается писать в C:\program files\contoso\settings.ini и пользователь не имеет прав писать в этот каталог, запись будет перенаправлена в C:\Users\username\AppData\Local\VirtualStore\Program Files\contoso\settings.ini. Если же приложение пытается писать в HKLM\Software\Contoso\, действие будет автоматически переадресовано в HKCU\Software\Classes\VirtualStore\MACHINE\Software\Contoso. Рис. 1 обрисовывает процесс переадресации. Вдобавок, программа Certified for Windows Vista Software Logo будет требовать чтобы приложение выполнялось под стандартным пользователем без требования виртуализации; если же нет, логотип не будет присужден приложению.

Рисунок 1 Процесс виртуализации файлов и реестра

Стандартный пользователь может делать больше

В Windows Vista учетные записи стандартного пользователя получили дополнительные привилегии, так что пользователи могут выполнять общие задачи без поддержки и без необходимости полного набора разрешений, обеспеченных административной учетной записью. Новые привилегии включают способность видеть системные часы и календарь, изменять временную зону, изменять установки безопасности для беспроводных сетей, изменять установки управления питанием и загружать и устанавливать критические обновления с Windows Update.

Дополнительно, дефрагментация является в Windows Vista автоматически запланированным процессом. Действия, которые требуют административных привилегий, помечены значком щита, так что пользователи могут видеть какие изменения конфигурации они могут, а какие не могут делать.

Установка ActiveX обьектов.

Объекты ActiveX могут быть особенно сложны для централизованного управления, поскольку они могут обновляться часто, и их нужно перепаковывать до того как они могут размещаться через программы размещения ПО такие как Systems Management Server (SMS) или через Group Policy. Windows Vista включает необязательную компоненту называемую ActiveX Installer Service, которая позволяет IT администраторам использовать Group Policy для указания веб сайтов с которых стандартным пользователям будет разрешаться устанавливать объекты ActiveX. Для использования ActiveX Installer Service, делайте так:

1. Включите ActiveX Installer Service на клиентских компьютерах. Вы можете включить этот сервис через апплет Windows Features Control Panel или когда вы конфигурируете образ вашей настольной системы.

2. В Active Directory Group Policy, в Computer Configuration | Administrative Templates | Windows Components, выберите ActiveX Installer Service. Выберите «Включено». Теперь, после того как политика реплицирована пользователям, они смогут устанавливать объекты с сайтов, которые вы укажете.

Поскольку объекты ActiveX и другой выполняемый код может выполнять злонамеренные задачи, используйте эту возможность подумав; используйте ее только для тех вендоров, которым вы доверяете, и только для intranet сайтов, находящимся под вашим строгим контролем.

ActiveX Control Installer Service также интегрирована с инфраструктурой событий в Windows Vista, так что вы можете получать автоматические оповещения, если есть объекты ActiveX, которыйе вашим пользователям нужно устанавливать. Когда стандартный пользователь пытается установить обьект, который не был утвержден, сервис создает событие в журнале приложений. В Windows Vista задачи могут быть сконфигурированы, чтобы автоматически посылать e-mail или выполнить другую программу как только событие произошло. Тогда в знаете, когда пользователь нуждается в обьекте, и вы можете добавить сайт в Group Policy без значительного времени ожидания для пользователя. С Windows Vista вы также можете подписаться на события от разных машин в пределах вашего предприятия и создать список всех обьектов, которые ваши пользователи пытаются установить.

Установка драйверов физических устройств.

Беспокойство о том, что пользователи не смогут установить драйверы устройств, которые им нужны в дороге является другой причиной почему административные права остаются популярными, особенно для пользователей лаптопов. Новая инфраструктура Driver Store в Windows Vista устранаяет это препятствие, позволяя гибкое управление тем, какие устройства стандартные пользователи могут устанавливать. Во-первых, вы можете предварительно заселить Driver Store надежными драйверами, так что пользователи смогут устанавливать разрешенные устройства, когда им понадобится. Во-вторых, вы можете использовать Group Policy, чтобы позволить стандартным пользователям устанавливать классы устройств, такие как принетры, или даже конкретные прожженые идентификаторы устройств, как, например, разрешенные флэш драйвы.

Поскольку Windows Vista Driver Store является доверенным кэшем драйверов, поставленных с компьютером и от других поставщиков, на жестком диске каждой клиентской машины, пользователи могут устанавливать их без административных привилегий. Чтобы поместить драйверы в the Driver Store, вы можете либо добавить их автономно, либо динамически обновить драйверы для онлайн клиентов через сеть. Для автономных образов, используйте Package Manager чтобы без проблем разместить драйверы в Driver Store.

Для онлайн образов используйте утилиты командной строки, такие как pnputil.exe или DevCon в сочетании с приложениями размещения ПО для того чтобы добавить, обновить или удалитьдрайвер из Driver Store. Чтобы еще более упросить и добавить гибкости в процесс добавления драйверов, Windows Vista позволяет отделам IT и третьим сторонам возможность подписаться в целостности пакета драйвера.

По умолчанию, только пользователи с административными правами могут добавлять новые драйверы в Driver Store. Однако существует критическая потребность для пользователей, особенно для мобильных пользователей, устанавливать устройства вроде принтеров пока они в дороге. С новыми настройками в Group Policy, Windows Vista позволяет вам предоставлять стандартным пользователям гибкость, необходимую для установки разрешенных устройств, даже если драйверы уже не находятся в Driver Store. Чтобы делегировать привилегию включения драйвера устройств, откройте интерфейс Group Policy и пойдите в Computer Configuration | Administrative Templates | System | Driver Installation | Позволить неадминистраторам устанавливать драйверы этих устройств. Вам нужно будет знать GUID для классов устройств, которые вы хотите разрешить включать и инсталлировать стандартным пользователям. Вы можете найти эти классы устройств на сети в MSDN® либо, если устройство установлено на вашей машине, пойдите в окно Device Manager | Properties. Нажмите на закладку Детали и выберите из списка Device Class GUID. Вам также надо убедиться, что сертификаты, использованные для подписания драйверов, уже находятся в хранилище Trusted Publishers клиентской машины, что можно контролировать при помощи Group Policy.

Эти улучшения в Windows Vista теперь предоставляют стандартным пользователям необходимую гибкость в установке устройств, так что вы можете перевести этих пользователей в управляемую среду настольной системы.

Уровни запирания настольной системы

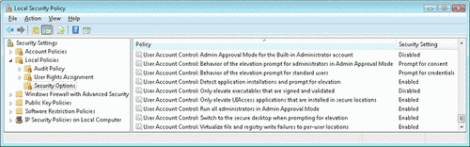

Даже с этими улучшениями операционной системы Windows Vista OS, не каждая организация сможет разместить все свои Windows Vista настольные системы с правами стандартного пользователя. Некоторые организации могут иметь приложения, которые по-прежнему требуют административных привилегий или у них могут быть пользователи, такие как разработчики, которым нужно устанавливать свое собственное ПО. Это нормально. Windows Vista позволяет много уровней управления настольной системой, конфигурируемых при помощи выбора пользовательских учетных записей и Group Policy, все это вместе предоставляет больше управляемости и безопасности, нежели полноценная административная учетная запись в Windows XP. Большинство системных установок, относящихся к UAC, могут быть найдеты в Security Policy Editor (secpol.msc), который показан на рис. 2.

Рисунок 2 Редактор политик безопасности

Первый уровень контроля называется Admin Approval Mode. Этот режим снижает угрозу некоторых типов атак злонамеренного ПО путем запуска программ с привилегиями стандартного пользователя по умолчанию и изменения пользователя, если программа пытается выполняться с административными привилегиями. В этом режиме вы можете выполнять аудит через журнал событий, когда пользователь выполняет программу, которая требует административных прав. Однако не забывайте, что хотя приложение может выполняться с привилегиями стандартного пользователя, этот режим не обеспечивает той же безопасности как настоящая учетная запись стандартного пользователя. Пользователь по-прежнему имеет привилегии администратора и может менять установки политики, устанавливать неутвержденное ПО и разрешать установку такого мощного злонамеренного ПО как руткиты.

Следующий уровень опирается на первый, но использует Group Policy для ограничения элевации привилегий только для программ, подписанных сертификатом, находящимся в хранилище Trusted Publishers. Это может помочь в предотвращении получения административных привилегий неподписанным злонамеренным ПО, а также не позволять пользователям устанавливать произвольное ПО. Однако, при выполнении с административной учетной записью, сообразительные и неразборчивые пользователи или хитрое злонамеренное ПО может отключить политику, по крайней мере временно, для выполнения неавторизированных действий. Тем самым, эти два первых уровня должны использоваться лишь как временные меры, пока не будет разрешены проблемы, которые не позволяют вам использовать настоящие учетные записи стандартных пользователей.

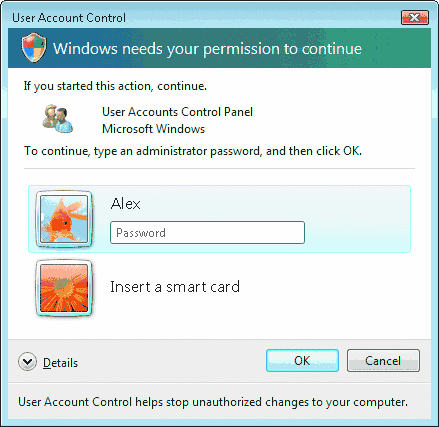

Следующий уровень безопасности достигается путем убирания пользователей из администраторов и превращения их в стандартных пользователей. Одна из возможностей UAC называется Over the Shoulder Credentials Dialog, который стандартные пользователи увидят по умолчанию, если запустят программу, которая требует административных учетных данных. Стандартные пользователи заблокированы от выполнения этого действия, но если они знают имя и пароль администратора, они могут ввести его и продолжить действие. Типичный сценарий, в котором эта возможность будет использована, включает пользователя лаптопа в дороге. Если, к примеру, пользователю нужно срочно установить некоторое ПО пока он в пути, он может позвонить в поддержку, которая может дать ему пароль локальной учетной записи администратора, который пользователь введет и позволит программе выполниться (см. рис. 3). Если вы предоставите административный пароль пользователю, я бы посоветовал, чтобы вы имели на месте процессы и инструментарий для замены административного пароля, когда пользователь вновь присоединится к сети, и что бы журналируете программы, которые выполнялись, используя административные данные доступа. Также не забывайте, что если PC было инфицировано злонамеренным ПО, администраторы могут быть обмануты и дать злонамеренному ПО демонстративные привилегии, которые они не собирались давать.

Рисунок 3 Требование предоставить пароль администратора

Вы также имеете возможность отключения диалога данных доступа используя Group Policy. Установите User Account Control настройку «Поведение вопроса об элевации стандартных пользователей» в «Автоматически отказывать в запросах на элевацию» (см. рис. 4). Это то, как мы советуем конфигурировать UAC большинству предприятий, который размещают настольные системы со стандартным пользователем. Большинство организаций поступят так чтобы избежать звонка пользователя в поддержку за паролем, который IT отдел не хочем им давать.

Рисунок 4 Приложение заблокировано групповой политикой (Group Policy)

Для самого сильного уровня запирания настольной системы, вы можете использовать UAC и учетные записи стандартного пользователя вместе с Windows Software Restriction Policies (SRP). С SRP предприятия могут сделать дополнительный шаг в предотвращении выполнения любого ПО, которое они не разрешили явно. SRP создано для блокировки выполнения ПО, если только оно не удовлетворяет специфичным критериям, основанным на Authenticode® сертификате, хэше, пути, или зоны Интернета. SRP управляется через Group Policy, и вы можете потратив совсем немного сил создать очень мощную политику для предотвращения установки и выполнения неутвержденных программ. Типичная политика может запрещать все выполняемые файлы, кроме найденных на следующих путях: %WINDIR% и %PROGRAMFILES%, и применять эту политику ко всем пользователям, кроме администраторов.

С этой политикой на месте, работники IT могут по-прежнему устанавливать любое ПО, которое они хотят, в каталог Program Files без необходимости добавления каждого .exe файла в белый список (список разрешенных программ). И поскольку стандартный пользователь не имеет доступа в эти каталоги, он или она не могут поместить то же ПО там, где оно выполнится.

Вы возможно заметили, что мы не упоминали группу Power User. Это потому, что группа Power User была удалена из Windows Vista. Некоторые организации использовали группу Power Users в попытке ограничить администраторские привилегии. Хотя превращение кого-нибудь в опытного пользователя может не дать ему выбирать неутвержденную системную конфигурацию, он (или злонамеренное ПО, выполняемое с данными доступа опытного пользователя) может быть способно получить дополнительные права и разрешения, и даже полные администраторские данные доступа. По этой причине Windows Vista имеет в качестве двух первичных типов учетных записей администраторов и стандартных пользователей.

Инфраструктура управления настольной системой

Используя виртуализацию файлов и реестра, новую инфраструктуру Driver Store и другие возможности, которые я обсуждал, делает значительно более простым для вас размещение Windows Vista настольных систем с учетными записями стандартного пользователя. Однако, даже с этими приемами вы не сможете полностью поддерживать среду со стандартными пользователями, если у вас не будет инфраструктуры управления – инструментарий, процессы и люди – для поддержки пользователей, которые не могут делать какие-то вещи сами. Некоторые затруднения, которые вам придется рассмотреть, включают:

Установка ПО Если пользователи не могут устанавливать ПО сами, вам придется обеспечить это как-то иначе. Один способ, который не требует никакого другого ПО для управления – это использование Group Policy. С Group Policy вы можете добавить программу в список «Add/Remove programs». Если пользователь устанавливает программу используя этот метод, он запустится с повышенными правами, требуемыми от пользователя для завершения установки. Для более функционально-богатого решения вы можете также использовать SMS или подобный продукт. Некоторые решения даже позволят вам создать веб портал с самообслуживанием, где стандартные пользователи могут подобрать и выбрать ПО, которое они хотят установить.

Обновление ПО Вам потребуется способ установки обновлений на ваши PC отличный от того, чтобы посылать по эл. почте сообщение, которое говорит “Пожалуйста, установите это обновление!” Чтоб управлять и размещать большинство обновлений от Microsoft, вы можете использовать Windows Server Update Services, которые доступны для бесплатной загрузки для Windows Server. Для размещения более широкого диапазона обновлений, опять же, вы можете рассмотреть продукты управления настольными системами такими как SMS.

Процессы и штат поддержки Когда пользователь звонит в поддержку насчет чего-то, что вызвало проблему с производительностью, или хочет установить что-то новое, во многих случаях вы не сможете просто продиктовать ему процесс по телефону, поскольку у него нет прав. Ваш IT отдел должен будет шире использовать средства удаленной помощи и удаленного администрирования для диагностирования затруднений и изменения установок. Даже удаленная помощь Windows будет работать иначе поскольку вошедшие стандартные пользователи не могут утверждать запросы на действия, требующие административные привилегии, хотя поддержка может использовать удаленный доступ для выполнения административных изменений через сеть.

Критичным будет иметь ясные, эффективные процессы при решении об исключениях из политики. Скажем, кто-то в отделе маркетинга должен установить пробную версию нового средства для графического дизайна, который она оценивает для своего отдела. Кто дает разрешение установить это ПО – ее менеджер, ее директор, ее CIO? Как оно будет установлено и сколько времени ей придется ждать? Мы предлагаем создать простой поток операций для утверждения, который был бы интегрирован с системой отслеживания запросов в поддержку. Основной поток операций может быть таков:

1. Пользователь направляет запрос на установку программы со ссылкой на программу установки (на их локальном жестком диске или в их CD устройстве), и подтверждает, что ПО не было получено незаконно и не используется для злонамеренных целей.

2. Запрос посылается менеджеру для утверждения.

3. Запрос перенаправляется ведущему работнику IT отдела по приложениям, который проверяет, чтобы убедиться, что нет известных проблем с совместимостью, выполняет проверку на вирусы, и убеждается, что компания еще не приобрела лицензию сайта для этой программы или подобной программы от другого вендора.

4. Запрос перенаправляется к технику поддержки, чтобы удаленно начать установку и оповестить пользователя, когда ПО будет готово для использования.

Чтобы создать интерфейс этого потока операций, вы можете либо написать скрипт для динамических веб страниц, либо приобрести коммерческий пакет поддержки или отслеживания проблем. Вам также будет нужен иной штат работников для управляемой среды, нежели для неуправляемой среды. Можно надеяться, что вам потребуется меньше техников, чтобы физически диагностировать или переустанавливать нестабильные или инфицированные PC. Однако, вам могут поначалу потребоваться дополнительные работники для упаковки и размещения ПО.

В конечном итоге, у вас будут более низкие расходы на поддержку поскольку машины будут оставаться стабильными большее время, но вначале вы можете столкнуться в увеличением звонков в поддержку от пользователей, просящих помощи в конфигурации. Звонки в поддержку снизятся после того, как вы сконфигурируете образы ваших настольных систем и групповые политики с установками, которые нужны и ожидаются пользователями.

Культура

Завершающая преграда является не технологической, а психологической. Некоторые пользователи могут враждебно отреагировать на идею отсутствия у них административных привилегий. Однако, я верю, что большинство пользователей не заметят разницы. И если вы размещаете Windows Vista в то же время, когда вы вводите учетные записи стандартных пользователей, преимущества продуктивности интегрированного поиска рабочего стола, новый пользовательский интерфейс Aero™ (стекло) и улучшения для мобильных пользователей перевесят любые неудобства, которые происходят из работы не-администратором. Однако, если убогие процессы заставят людей ожидать неделями для получения разрешения установить ПО, тогда вы можете ожидать весьма недовольных работников.

Фундаментально, обеспечение безопасности компьютерных активов, предотвращение использования нелицензированного ПО и проведение в жизнь соответствия правительственным актам и внутренней политике является ответственностью IT отдела. Большинство компаний обнаружат, что единственным способом делать это является введение новой политики ограничения количества пользователей, которые имеют административные привилегии. Удачно, что вы найдете это значительно более простым для выполнения на Windows Vista.

Автор: Алекс Хитон

Иcточник: TechNet Maagazine, TechNet Russia

Взято с: oszone.ru