В предыдущей части этой статьи я показал вам, как настроить компонент VPN component, который необходим для того, чтобы открыть доступ к вашей сети для внешних пользователей. В этой статье я продолжу нашу дискуссию и покажу вам, как настраивать компонент Network Policy Server (сервер сетевой политики, NAP).

В предыдущей части этой статьи я показал вам, как настроить компонент VPN component, который необходим для того, чтобы открыть доступ к вашей сети для внешних пользователей. В этой статье я продолжу нашу дискуссию и покажу вам, как настраивать компонент Network Policy Server (сервер сетевой политики, NAP).

Как я уже рассказывал ранее в этой статье, назначение сервера сетевой политики (Network Policy Server, NPS) заключается в сравнении параметров и настроек, которые он получает от компьютера, который запрашивает доступ к сети, с параметрами и настройками, которые заданы сетевой политикой. Системная политика состояния диктует, что необходимо компьютеру для того, чтобы его состояние считалось нормальным и чтобы он смог подключиться к сети.

В реальном мире, системная политика состояния требует, чтобы рабочая станция работала под управлением операционной системы, на которую установлены все последние обновления для безопасности. Вне зависимости от того, какие критерии вы выберите для определения нормальности состояния рабочей станции, вы должны будете выполнить некоторую работу. Критерии нормального состояния очень сильно меняются от компании к компании, поэтому компания Microsoft оставила механизм проверки нормальности системного состояния пустым (по крайней мере, в текущей бета версии). А раз так, то вам необходимо будет настроить эти критерии нормальности системного состояния.

В демонстрационных целях, я создам очень простой механизм для проверки системного состояния, который просто позволяет проверить, подключен ли брандмауэр Windows firewall. Если брандмауэр подключен, то мы будем считать, что состояние системы нормальное.

Как я уже упоминал ранее в этой статье, в реальном мире вы не должны размещать сервер сетевых политик на том же самом компьютере, на котором располагается ваш VPN сервер. Сервер VPN открыт для внешнего мира, и размещение на нем сервера сетевых политик может привести к большим проблемам. В операционной системе Windows нет ничего, что запретит вам использовать один и тот же сервер, как для компонентов VPN components, так и для компонентов сервера сетевых политик, поэтому в демонстрационных целях (и из-за нехватки аппаратного обеспечения) я буду использовать один и тот же компьютер для обоих компонентов.

Мы начнем процесс настройки с того, что введем команду MMC в командной строке Run, в результате чего откроется пустая консоль управления Microsoft Management Console. После открытия консоли выберите пункт Add / Remove Snap-in из меню File (Файл). В результате этого действия на экране появится диалоговое окно Add or Remove Snap-Ins. Выберите параметр Network Policy Server (сервер сетевой политики) из списка доступных элементов, и нажмите на кнопку Add (добавить). Теперь вы увидите окно, в котором вам предложат выбрать, каким компьютером вы хотите управлять – локальным или каким-то другим. Убедитесь, что выбран параметр Local Computer (локальный компьютер) и нажмите на кнопку OK. Нажмите на кнопку OK еще раз, и откроется компонент Network Policy Server (сервер сетевой политики).

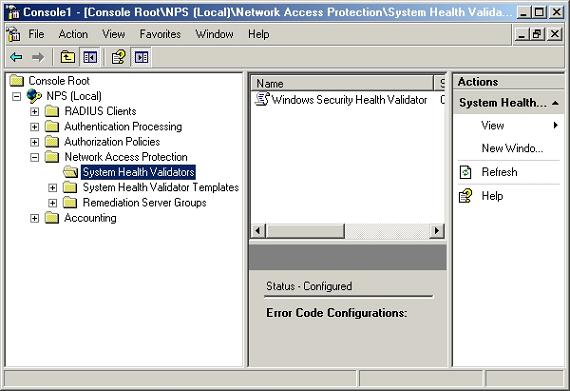

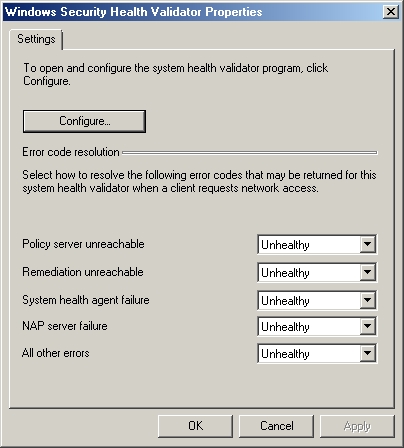

После этого вы должны перейти в дереве консоли к NPS (Local) | Network Access Protection | System Health Validators, что изображено на рисунке 1. Теперь, щелкните правой кнопкой мыши на объекте Windows System Health Validators (контроль системного состояния), который можно найти в центральной части консоли, и выберите команду Properties из контекстного меню. В результате этого действия откроется окно Windows Security Health Validator Properties, которое изображено на рисунке 2.

Рисунок 1: Перейдите в дереве консоли к NPS (Local) | Network Access Protection | System Health Validators

Рисунок 2: Окно свойств Windows Security Health Validator Properties используется для настройки контроля за состоянием системы

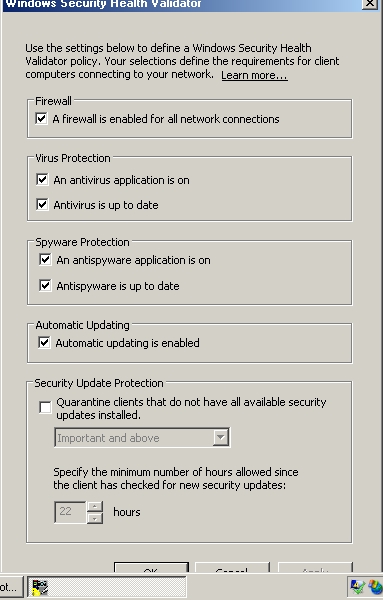

В диалоговом окне нажмите на кнопку Configure (настроить), в результате чего откроется диалоговое окно Windows Security Health Validator, которое изображено на рисунке 3. Как вы можете увидеть из рисунка, это диалоговое окно позволяет вам задать параметры для политики контроля состояния вашей системы. По умолчанию, это диалоговое окно настроено так, что необходимо подключение брандмауэра Windows firewall, необходимо подключение обновления Windows update, а также необходимо, чтобы на рабочей станции было установлено антивирусное и антишпионское программное обеспечение и, чтобы оно было современным. Т.к. мы заинтересованы лишь в том, чтобы был подключен лишь брандмауэр Windows firewall, то поставьте галочку напротив поля A Firewall is Enabled for all Network Connections (брандмауэр включен для всех сетевых соединений) и уберите все остальные галочки. Нажмите два раза на кнопку OK для продолжения.

Рисунок 3: Поставьте галочку напротив поля A Firewall is Enabled for all Network Connections и уберите галочки из всех остальных полей

Теперь, когда вы настроили контроль за состоянием системы, Вы должны настроить шаблон для контроля за состоянием системы. Шаблоны для контроля за состоянием системы описывают результаты контроля состояния системы. Обычно, это означает, что произойдет в результате проверки клиента на удовлетворение условиям проверки.

Для настройки шаблонов для контроля состояния Network Policy Server, нажмите правой кнопкой мыши на контейнере System Health Validator Template и выберите команду New (создать) из выпадающего контекстного меню. После этого появится диалоговое окно под названием Create New SHV Template, которое изображено на рисунке 4.

Рисунок 4: Вы должны создать новый шаблон для контроля состояния системы

Как вы можете увидеть из рисунка, в диалоговом окне вы должны задать название для нового шаблона. Введите слово Compliant в поле Name (название). Теперь убедитесь, что в выпадающем списке Template Type (тип шаблона) выбран пункт Client Passes all SHV Checks (клиент проходит все проверки). Поставьте галочку напротив поля Windows System Health Validator и нажмите на кнопку OK.

Сейчас мы создали шаблон, который описывает то, что называется compliant (совпадение, удовлетворение). Теперь мы должны создать второй шаблон, который описывает то состояние, когда мы не удовлетворяем условиям. Для этого нажмите правой кнопкой мыши на контейнере System Health Validator Templates container и выберите команду New (создать) из контекстного меню. Теперь вы должны увидеть то же самый экран, с которым вы работали мгновение назад.

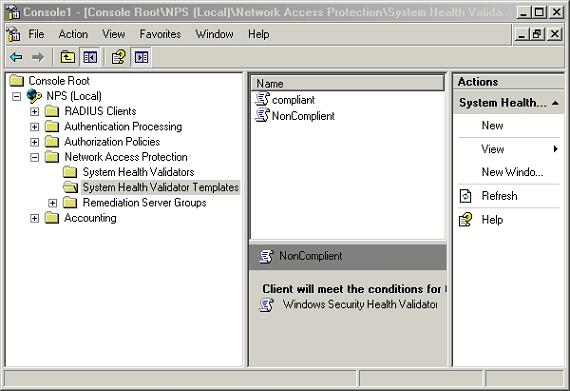

На этот раз название шаблона будет NonCompliant. Установите тип шаблона (Template Type) в Client Fails one or More SHV Checks (клиент не удовлетворяет одной или нескольким проверкам). Теперь поставьте галочку напротив поля Windows Security Health Validator и нажмите на кнопку OK. Если вы вернетесь в главную консоль сервера сетевых политик и выберите контейнер System health Validator Templates container, то вы сможете увидеть, что оба шаблона Compliant и NonCompliant отображены в центральном окне консоли, что показано на рисунке 5.

Если вы вернетесь в главное окно консоли сервера сетевых политик и выберите контейнер System health Validator Templates (шаблоны для контроля за состоянием системы), то вы увидите, что оба шаблона Compliant и NonCompliant template, отображены в центральном окне консоли.

Заключение

В этой статье я показал вам, как настроить контроль за состоянием системы, чтобы операционная система Windows смогла проверить, включен ли брандмауэр Windows firewall на клиентах, которые запрашивают доступ к сети. Затем я показал вам, как создать шаблона для контроля за состоянием системы, которые описывают, что делать в случае соблюдения и в случае не соблюдения условий, заданных сервером сетевых политик.

В следующей части этой статьи я покажу вам, как создать политики состояния авторизации. Политики состояния авторизации – это политики, которые контролируют, что произойдет в том случае, если клиент удовлетворяет сетевой политике состояния. Именно эти политики позволяют определить уровень доступа, которые клиент получает в сети.

Автор: Брайн Позей

Взято с netdocs.ru