В предыдущей статье из этой серии, я показал вам, как настроить проверку состояния системы (system health validator) таким образом, чтобы операционная система Windows смогла удостовериться, что у клиента, который запрашивает доступ в сеть, включен брандмауэр Windows firewall. Затем я показал вам, как создать шаблоны для проверки состояния системы (system health validator template), которые описывают, что произойдет в случае удовлетворения и не удовлетворения условиям, заданными политикой сетевого состояния (network health policy).

В предыдущей статье из этой серии, я показал вам, как настроить проверку состояния системы (system health validator) таким образом, чтобы операционная система Windows смогла удостовериться, что у клиента, который запрашивает доступ в сеть, включен брандмауэр Windows firewall. Затем я показал вам, как создать шаблоны для проверки состояния системы (system health validator template), которые описывают, что произойдет в случае удовлетворения и не удовлетворения условиям, заданными политикой сетевого состояния (network health policy).

В этой статье я продолжу обсуждение и покажу вам, как создать политики для авторизации состояния (health authorization policies). Политики авторизации состояния – это такие политики, которые контролируют, что произойдет в том случае, если клиент удовлетворяет политикам сетевого состояния, или что случиться, если система, которая запрашивает доступ к сети, признана неудовлетворительной. Именно эти политики задают, какой уровень доступа получит клиент после того, как ему будет разрешено войти в сеть.

Начнем процесс с открытия консоли сервера сетевых политик (Network Policy Server), если она еще не открыта, а затем выберем контейнер под названием Authorization Policies (политики авторизации). После этого посмотрите на окно Details (Общие), чтобы увидеть, были ли уже созданы политики авторизации. На моей тестовой системе уже существовали четыре ранее созданных политики авторизации, но кто знает, будут ли эти политики существовать в итоговой версии операционной системы Longhorn Server. Если у вас существуют какие-либо политики, то удалите их, щелкнув на них правой кнопкой и выбрав команду Delete (удалить) из выпадающего контекстного меню.

Теперь, когда вы удалили ранее существовавшие политики, вы можете приступить к созданию новой политики авторизации (authorization policy). Для этого щелкните правой кнопкой мыши на контейнере Authorization Policy и выберите New | Custom commands из выпадающего контекстного меню. В результате этого отобразиться таблица свойств для новой политики авторизации New Authorization Policy Properties.

Первое, что вы должны сделать, это присвоить название для политики. Давайте назовем это политику Compliant-Full-Access. Вы можете ввести название политики в поле Policy Name (название политики), которое находится на закладке Overview (обзор). Теперь, установите параметр на Grant Access (разрешить доступ), как показано на рисунке A. Установка типа политики на Grant Access не предоставляет пользователям полный доступ к сети. Все, что это значит, что запросы, попадающие под действие этой политики, будут направлены на дальнейшую обработку.

Рисунок A Установка типа политики (Policy Type) на Grant Access (разрешить доступ)

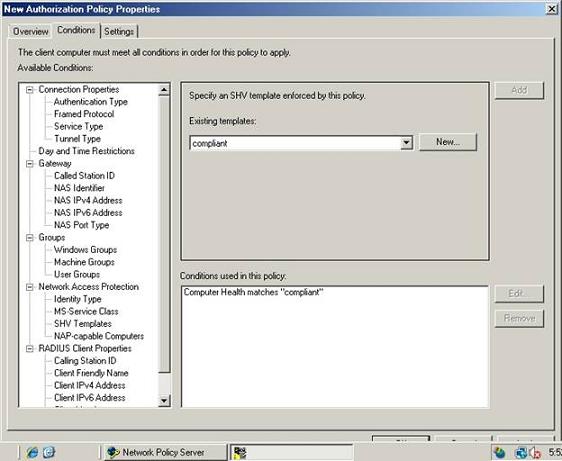

Теперь выберите закладку Conditions (условия). Как следует из названия, закладка Conditions (условия) позволяет вам задать условия, которым должен удовлетворять компьютер клиента, чтобы применилась данная политика. Перекрутите список возможных условий до позиции Network Access Protection (защита доступа к сети), а затем выберите параметр SHV Templates, который расположен под ним. После этого в окне details появится выпадающий список Existing Templates (существующие шаблоны). Выберите параметр Compliant (удовлетворяет) из выпадающего списка и нажмите на кнопку Add (добавить). Условия, которые используются в этом окне политик теперь покажут, что состояние компьютера (Computer Health) соответствует “Compliant”, что показано на рисунке B. Это значит, что для того чтобы попасть под действие этой политики компьютеры клиентов должны удовлетворять критериям, описанным в политике Compliant, которую вы создали в предыдущей части этой статьи. Более конкретно, это значит, что на компьютере клиента должен быть включен брандмауэр Windows.

Рисунок B Для того, чтобы удовлетворять условиям, компьютеры клиентов должны удовлетворять требованиям, описанным в политике Compliant, которую мы создали в предыдущей части этой статьи

Теперь выберите закладку Settings (настройки) на странице свойств. Закладка Settings (настройки) содержит различные настройки, которые необходимо применить к компьютерам, чтобы они удовлетворяли условиям, описанным ранее. Т.к. эта политика будет применяться для компьютеров, которые удовлетворяют политике сетевой безопасности (network security policy), то мы должны убрать все ограничения из настроек, чтобы компьютеры могли получить доступ к сети.

Для этого перейдите в дереве консоли к Network Access Protection | NAP Enforcement. Теперь выберите кнопку Do Not Enforce, как показано на рисунке C. Это закроет совместимым компьютерам доступ к сетевым ресурсам.

Рисунок C NAP не должно применяться к компьютерам, удовлетворяющим требованиям

После того, как вы выбрали параметр Do Not Enforce, перейдите в дереве консоли к Constraints | Authentication Method. В окне details сразу же появится набор полей, каждое из которых соответствует различному методу аутентификации (authentication method). Продолжайте и уберите галочки из всех полей, но оставьте галочку в поле EAP. Поставьте галочку напротив поля EAP Methods и нажмите на кнопку Add (добавить). Выберите параметр Secured Password (EAP-MSCHAP v2) и дважды нажмите на кнопку OK, чтобы закрыть различные диалоговые окна, которые откроются в процессе. Нажмите на кнопку OK еще раз, чтобы сохранить шаблон, который вы создали.

Итак, мы создали шаблон для компьютеров, которые удовлетворяют условиям, теперь мы должны создать аналогичный шаблон для компьютеров, которые не удовлетворяют условиям. Для этого щелкните правой кнопкой в дереве консоли на контейнере Authorization Policies (политики авторизации) и выберите команду New | Custom из выпадающего контекстного меню. В результате этого откроется уже знакомое окно свойств New Authorization Policy Properties.

Как и в предыдущем случае, первое, что нам необходимо сделать – это ввести название для создаваемой вами политики. Давайте назовем эту политику Noncompliant-Restricted. Хотя мы и создаем ограничивающую политику, вы все равно должны выбрать тип политики Grant Access (открыть доступ). Помните, что это не гарантирует доступа к сети, а лишь позволяет продолжить обработку политики.

Теперь выберите закладку Conditions (условия). Когда мы создавали политику авторизации для компьютеров, которые удовлетворяют условиям, мы создали условие, согласно которому компьютеру было достаточно удовлетворять требованиям шаблона (compliant template), который мы создали в предыдущей статье. Т.к. эта политика для компьютеров, которые не удовлетворяют условиям, то вы должны убедиться, что конфигурация клиентского компьютера соответствует условиям, описанным в шаблоне NonCompliant template. А именно, это означает, что на клиентском компьютере выключен брандмауэр Windows.

Выберите из списка доступных условий Network Access Protection (защита доступа к сети), а затем выберите контейнер SHV Templates. Выберите параметр NonCompliant из списка существующих шаблонов, а затем нажмите на кнопку Add (добавить).

Далее, выберите закладку Settings (настройки) и перейдите в дереве консоли к Constraints | Authentication Method. В окне details вы сможете увидеть набор полей, каждое из которых соответствует конкретному методу аутентификации (authentication method). Уберите галочки из всех полей, но оставьте галочку в поле EAP. Поставьте галочку в поле EAP Methods, а затем нажмите на кнопку Add (добавить). Выберите параметр Secured Password (EAP-MSCHAP v2) и дважды нажмите на кнопку OK, чтобы закрыть все ненужные диалоговые окна.

Итак, все, что мы сделали для политики для компьютеров, которые не удовлетворяют условиям, было полностью идентично политики, которую мы создали для компьютеров, которые удовлетворяют условиям, кроме указания другого шаблона SHV template. Если мы оставим эту политику в том виде, в котором она сейчас, то компьютеры, которые не удовлетворяют условиям, также получат доступ к сети. Т.к. мы не хотим, чтобы это случилось, то мы должны использовать усиление NAP для закрытия доступа к сети.

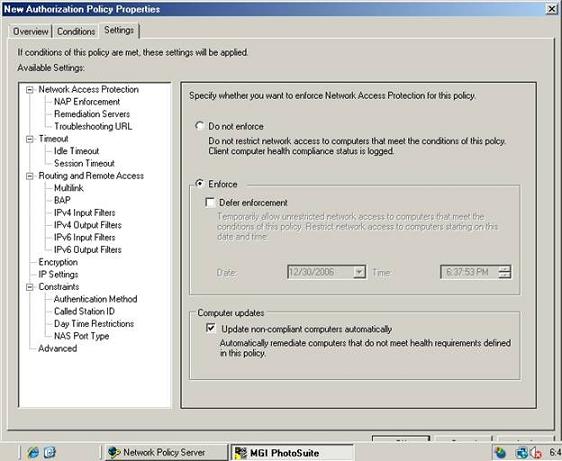

Для этого выберите контейнер NAP Enforcement, который можно найти в списке доступных настроек Available Settings. После этого в окне Details вы сможете увидеть различные настройки. Выберите настройку Enforce, а затем поставьте галочку напротив поля Update Non Compliant Computers Automatically, как показано на рисунке D. Нажмите на кнопку OK, что сохранить созданную вами политику.

Рисунок D Вы должны усилить защиту NAP для компьютеров, которые не удовлетворяют условиям

Заключение

В этой статье я показал вам, как создать политики авторизации (authorization policies) для компьютеров, которые удовлетворяют, и которые не удовлетворяют условиям. В следующей статье из этой серии мы закончим с настройкой сервера.

Автор: Брайн Позей

Взято с netdocs.ru