Я столкнулся с новой тенденцией, которая стала все чаще встречаться в корпоративных сетях. Сетевые администраторы (Network administrator) желают, чтобы возможности учетных записей администраторов (administrator) стали более ограниченными. Это касается не только администраторов из Active Directory, но также администраторов рабочих станций и серверов во всей корпорации. Существует множество различных конфигураций, которые можно настроить, чтобы помочь защитить и ограничить возможности учетной записи администратора. Однако, очень важно понимать, что именно можно сделать, что означает данная конфигурация, а также чего нельзя делать, когда дело касается учетных записей внутри вашей организации. В этой статье мы ответим на все эти вопросы, чтобы вы смогли настроить правильные конфигурации, а также избежать появления возможных брешей.

Где находятся учетные записи администраторов?

Перед тем, как мы начнем ограничивать возможности учетной записи администратора (Administrator account) в вашей сети, очень важно понять, где они располагаются, и какие права у них есть. Мы начнем с рассмотрения рабочих станций и серверов в вашей организации. На всех компьютерах с операционной системой Windows имеется учетная запись локального администратора, которая настраивается при установке. Эта учетная запись локального администратора имеет наивысший приоритет на каждом из этих компьютеров. Учетная запись локального администратора входит в группу локальных администраторов, открывающей учетной записи максимальный контроль над компьютером.

Существуют также учетные записи администраторов, настроенные в Active Directory. Первый домен, который настроен в вашей корпоративной Active Directory, имеет особую учетную запись администратора (Administrator account). Причина, по которой эта учетная запись является особенной, заключается в группах, в которые она входит. Эта начальная учетная запись администратора входит в состав следующих основных групп безопасности:

- Administrators (администраторы)

- Domain Admins (администраторы домена)

- Enterprise Admins (корпоративные администраторы)

- Schema Admins (администраторы схемы)

Основной домен содержит группы корпоративных администраторов (Enterprise Admins) и администраторов схемы (Schema Admins), в то время как для всех остальных доменов в лесу это не так. Каждый дополнительный домен имеет учетную запись администратора, которая входит в состав администраторов домена (Domain Admins) и в состав группы администраторы (Administrators).

Что могут делать администраторы

Теперь мы знаем, где располагаются эти учетные записи администраторов, но что они могут делать? Учетные записи локальных администраторов (local Administrator accounts) имеют полный доступ ко всем аспектам компьютера, на котором они расположены. Это значит, что они могут изменять любые ресурсы на этом компьютеры, включая, службы, учетные записи, ресурсы, приложения, а также файлы, хранящиеся на этом компьютере.

Учетные записи администраторов из Active Directory обладают теми же самыми возможностями, плюс многое другое. Т.к. эти аккаунты обладают контролем над доменом или более высоком уровнем, то они могут управлять службами, учетными записями, ресурсами, приложениями и файлами, которые находятся не только на контроллере домена (domain controller), но и на любом компьютере в соответствующем домене леса Active Directory, для каждого отдельного компьютера во всем лесу. Да, корпоративный администратор (Enterprise Admin) имеет контроль над каждым аспектом в лесу.

Контроль учетных записей администраторов

Как вы можете увидеть, учетные записи администраторов обладают большой силой. Такой огромной силой, что вы должны защищать эти учетные записи. У вас есть много возможностей для снижения рисков, связанных со взломом учетной записи администратора. Такие предостережения могут потребовать дополнительно работы, использования неэффективных методов или концепций, которые могут привести к снижению производительности. При рассмотрении любой концепции безопасности, вы всегда сталкиваетесь с такой проблемой. Безопасность – это не просто и не эффективно. Если бы это было так, то у вас сейчас уже были бы сверх безопасные системы. Так какие ж меры необходимо предпринять для защиты этих учетных записей администраторов в вашей среде?

Во-первых, не используйте учетные записи администраторов. Эти учетные записи необходимо использовать лишь для начальной настройки среды, после чего необходимо добавить обычную учетную запись в группу администраторов (Administrator) или одну из различных групп админов (Admins). Это приведет к тому же результату, за исключением, что вам не нужно будет использовать реальную учетную запись администратора

Во-вторых, не используйте обычную учетную запись пользователя, которая была добавлена в группу администраторов Administrators или различные группы админов (Admins) для рутинных и стандартных пользовательских задач. Проверку электронной почты, написание памяток, документации и т.п. необходимо делать с помощью обычной учетной записи пользователя, и не с помощью учетной записи администратора. Для этого необходимо, чтобы администраторы имели несколько учетных записей. Альтернативой такому решению может служить использование инструмента User Account Control (UAC – контроль учетных записей пользователей) в операционной системе Vista. UAC – это идеальная технология для решения этой проблемы.

В-третьих, отключите учетную запись администратора. Да, теперь существует возможность отключения учетной записи администратора. Это было возможно в Windows XP и Server 2003. Это настройка объекта политики группы Group Policy Object, что видно из рисунка 1.

Рисунок 1: С помощью объекта политики группы Group Policy Object, вы можете отключить любую учетную запись администратора

Прежде, чем вы отключите эту учетную запись, хочу вас предупредить. Во-первых, вы должны создать другую учетную запись администратора “Admin”, перед тем, как вы отключите эту. Если вы этого не сделаете. То вы заблокируете сами себя внутри системы и не сможете создать другую учетную запись администратора. Во-вторых, вы должны учитывать ваши действия по восстановлению в случае аварии. Без учетной записи администратора вы не сможете получить доступ к определенным файлам, службам и инструментам для восстановления (IE. Active Directory Recovery).

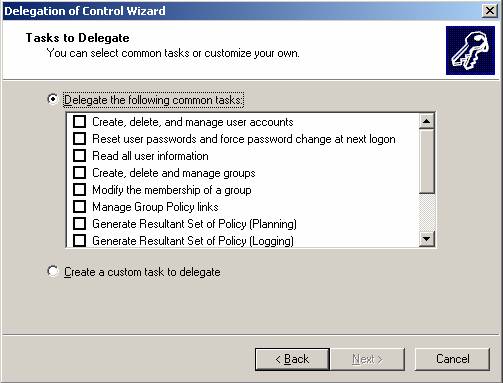

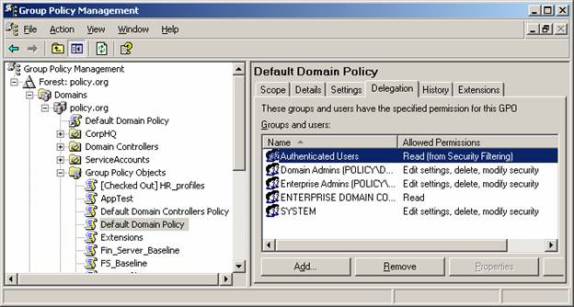

В-четвертых, настройте передачу Active Directory и Group Policy вместо того, чтобы добавлять учетные записи пользователей в группу администраторов домена (Domain Admins). В большинстве случаев, вы можете использовать инструменты для передачи и различные техники для предоставления администраторам управления над Active Directory и политиками групп Group Policy. На рисунках 2 и 3 показаны интерфейсы для обоих областей.

Рисунок 2: Передача Active Directory

Рисунок 3: Передача Group Policy

В-пятых, вы должны включить аудит для ресурсов, к которым у администраторов нет доступа, и не могут разрешить себе доступ сами. Это поможет защитить активы, к которым у администраторов нет прямого доступа. Это должно быть превосходным решением для файлов, связанных с HR, финансами, управлением и т.п. Помните, что мы уже обсуждали права учетной записи администратора. Даже если администратор не присутствует в списке на доступ к ресурсу, это вовсе не означает, что он не может сам себя добавить в этот список! Вы можете включить аудит на любом компьютере с помощью политики группы Group Policy, как показано на рисунке 4.

Рисунок 4: С помощью аудита можно отслеживать доступ для администраторов

В-шестых, учетная запись администратора и все учетные записи пользователя, настроенные с правами администратора, должны иметь длинные и сложные пароли, которые также необходимо часто менять. Нельзя задавать «вечные пароли» для учетной записи администратора.

Наконец, последняя рекомендация. Это очевидный факт, что вы должны защищать компанию и ее собственность любой ценой. Если у вас какие-либо подозрения относительно администратора или человека с правами администратора, то вы должны уволить его. Это жестокая реальность, но если вы не можете кому-то доверять, то вы должны убрать его из своего окружения!

Резюме

Учетные записи администраторов имеют очень большую силу в среде Windows. Эти учетные записи гораздо мощнее, чем вы думаете. Вы должны защищать ваше окружение, а это означает, что вы должны контролировать эти учетные записи. Вы должны соблюдать все предосторожности для их защиты, включая использование дополнительных настроек, которые могут быть неэффективными, и требовать дополнительных затрат времени для администраторов для выполнения определенных задач. Контроль учетных записей администраторов является требованием, а не рекомендацией. Вы должны предпринять эти действия прямо сейчас, пока вашу сеть не взломали!

Автор: Дерек Мелбер (Derek Melber)

Иcточник: WinSecurity.ru