На сегодняшний день в сети существует сотни, а возможно, даже тысячи учетных записей администратора. Имеете ли вы контроль над всеми этим учетными записями, и знаете ли вы, что они могут делать?

Для чего необходимо контролировать учетные записи администраторов?

Если вы являетесь администратором сети Windows, а таких большинство, то ваше пристальное внимание должно быть направлено на корпоративный Active Directory enterprise. Со всеми этими заботами относительно безопасности контроллеров домена, серверов, служб, приложений и подключением к Internet, остается совсем мало времени на то, чтобы убедиться, что ваши учетные записи администраторов контролируются правильно.

Причин, по которым необходимо контролировать эти учетные записи, огромное множество. Во-первых, в больших или средних сетях потенциально может существовать тысячи таких учетных записей, поэтому велика вероятность того, что эти учетные записи могут выйти из под контроля. Во-вторых, большинство компаний разрешают обычным пользователям иметь доступ к учетной записи локального администратора, что может стать причиной беды. В-третьих, с оригинальной учетной записью администратора необходимо обращаться бережно, поэтом ограничение привилегий является превосходной мерой предосторожности.

Сколько у вас учетных записей администратора?

Чтобы ответить на этот вопрос, необходимо сделать некоторые вычисление (как сказал бы Jethro Bodine). Т.к. каждый компьютер с операционной системой Windows имеет учетную запись локального администратора, то мы начнем отсюда. Эти компьютеры включают Windows NT, 2000, XP и Vista. Убедитесь, что вы включили все компьютеры клиентов, которые используются администраторами, разработчиками, сотрудниками и даже находятся в серверной комнате или на прикладных устройствах. Если у вас есть киоски, тестовые компьютеры, централизованные рабочие станции и т.п., то всех также необходимо включить в наш расчет. Не нужно пока считать учетные записи пользователей, т.к. количество устройств, может не соответствовать количеству пользователей.

Теперь вам нужно учесть количество серверов, которые у вас есть. В этот список пока еще не нужно включать контроллеры домена. Из всех ваших серверов вам необходимо выделить сервера, которые выполняют следующие задачи: хранение данных, сервер для печати, сервер приложений, почтовый сервер, офисный сервер и т.п. У каждого из этих серверов имеется локальная SAM, и поэтому есть учетная запись локального администратора. Эта учетная запись может использоваться не очень часто, но это может быть еще более важной причиной, по которой необходимо контролировать ее права.

И наконец, вы должны рассмотреть контроллеры домена. Здесь у вас есть очень важная учетная запись администратора – это учетная запись, которая контролирует Active Directory. Эта учетная запись администратора не только контролирует Active Directory, но также управляет корневым доменом, также как и учетная запись корпоративного администратора. Если у вас более одного домена, то у вас должна быть одна учетная запись администратора для каждого домена. Соответствующая учетная запись администратора имеет силу лишь в том домене, в котором она размещается, но все равно это очень важная учетная запись.

Ограничение прав на вход

Существует не так много возможностей по физическому ограничению привилегий на вход для этих учетных записей администратора. Однако, эти учетные записи не должны использоваться ежедневно. Поэтому необходимо предпринять некоторые меры для ограничения их использования. Очевидный выбор заключается в том, чтобы ограничить количество пользователей, которые знают пароли для этих учетных записей. Для учетных записей администратора, связанных с Active Directory, неплохо было бы разработать процесс для назначения паролей, когда ни один пользователь не знает целый пароль. Это можно легко сделать в том случае, когда два различных администратора вводят часть пароля, а затем документирует эту часть. Если эта учетная запись когда-нибудь понадобиться, то необходимо получить обе части пароля. Другой вариант заключается в том, чтобы использовать программу для автоматического формирования пароля, которая позволяет сформировать сложный пароль.

Ограничение доступа к учетной записи локального администратора

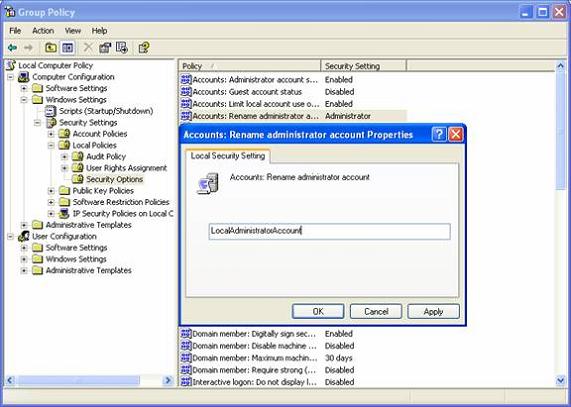

Вне зависимости от того, разрешаете ли вы обычным пользователям иметь доступ к их рабочей станции или нет, вы должны ограничить их доступ к учетной записи локального администратора. Два простых способа для этого заключаются в изменении имени учетной записи локального администратора и частого изменения пароля для нее. Существует объекты политики группы для каждого из этих параметров. Первый параметр находится в Computer Configuration|Windows Settings|Security Settings|Local Policies|Security Options, как показано на рисунке 1. Политика, которую необходимо настроить называется Accounts: Rename Administrator Account.

Рисунок 1: Политика для изменения имения учетной записи локального администратора

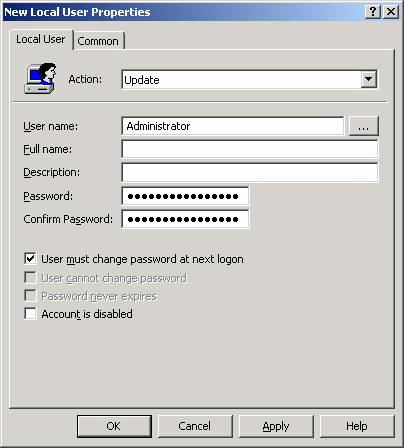

Вторая политика, которую вам необходимо настроить, является частью нового комплекта настроек политик (suite of policy settings), который появится в 2007. Эта политика является часть комплекта под названием PolicyMaker suite, и располагается в Computer Configuration|Windows Settings|Control Panel|Local Users and Groups, как показано на рисунке 2.

Рисунок 2: Политика для сброса пароля для учетной записи локального администратора Administrator accounts

Примечание: Эта политика не запрещает обычному пользователю от постоянного контроля на этой учетной записью, т.к. единственный способ сделать это, заключается в удалении обычного пользователя из группы администраторов.

Ограничение доступа к сети

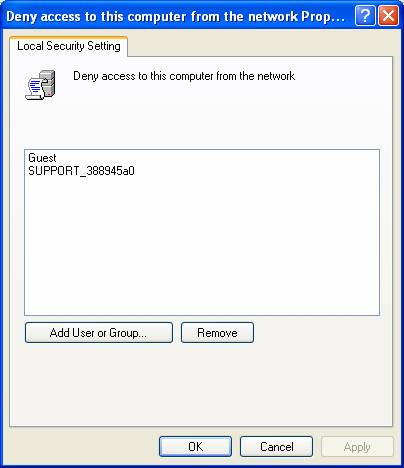

Как все знают (но не все помнят), учетная запись администратора не должна использоваться на повседневной основе. По этой причине, нет необходимости настраивать сеть так, чтобы разрешать доступ в сеть под этой учетной записью. Один хороший способ по ограничению прав для этой учетной записи заключается в том, чтобы запретить учетной записи администратора доступ к серверам и контроллерам домена в сети. Это легко можно сделать с помощью настройки GPO. Эта настройка GPO находится Computer Configuration|Windows Settings|Security Settings|Local Policies|User Rights Assignment, как показано на рисунке 3. Политика, которую вы должны настроить называется Deny Access to this Computer from the Network (запретить доступ к этому компьютеру из сети).

Рисунок 3: Политика для запрета администратору доступа к компьютеру из сети

Другие настройки

Вы также можете ограничить доступ для учетной записи администратора внутри корпорации. Другие примеры, где вы можете ограничить доступ:

- Не использовать учетную запись администратора в качестве служебной учетной записи

- Запретить доступ к терминальным службам на серверах и контроллерах домена

- Запретить администраторам Administrator возможность входа в качестве службы на серверах и контроллерах домена

- Запретить учетной записи администратора входить в качестве batch job

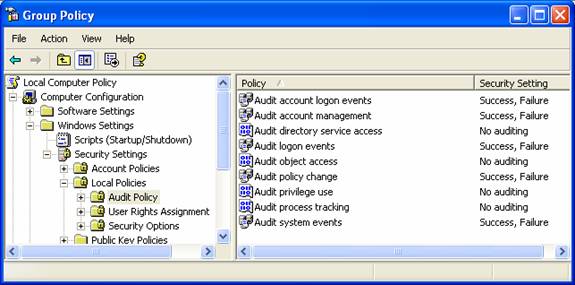

Эти настройки лишь ограничат область влияния учетной записи администратора над компьютерами в сети. Эти настройки не запрещают пользователю с правами администратора настраивать этот доступ. В этом случае вы должны настроить аудит для конфигурации учетной записи администратора, а также проверять, когда эта учетная запись использовалась для входа и использовании пользовательских прав. И снова эти настройки можно выполнить с помощью GPO. Вы можете найти эти настройки в Computer Configuration|Windows Settings|Security Settings|Local Policies|Audit Policy, как показано на рисунке 4.

Рисунок 4: Политика для настройки аудита по управлению и использованию учетной записи

Резюме

Учетная запись администратора – это самая важная учетная запись, которая существует в мире операционной системе Windows operating system. Эта учетная запись настолько мощная, что не следует ей пользоваться до тех пор, пока не возникнет реальная необходимость, такая как экстренное восстановление или начальная настройка. Для того чтобы ограничить область влияния этой учетной записи, можно сделать дополнительные настройки для защиты учетной записи и доступа к ней. Политики группы – это механизм, который используется для распределения этих уменьшенных прав между всеми компьютерами, для которых необходимо ограничить права администратора. После этих настроек будет контролироваться не только работа учетной записи администратора, но и также можно будет обнаруживать попытки взлома вашей сети с помощью этой учетной записью.

Автор: Дерек Мелбер (Derek Melber)

Иcточник: WinSecurity.ru