August 20, 2010 – 10:29 am

В Exchange Server 2010 роль Edge Transport ответственна за все входящие и исходящие интернет сообщения вашей организации. Обычно данная роль развертывается в DMZ и используется в качестве релея, фильтрации спама и вирусов.

Что необходимо бэкапить на серверах Edge Transport

Для планирования стратегии резервного копирования и восстановления первое что нам необходимо это понимание того, где сервер Edge Transport хранит свою конфигурацию и данные.

Active Directory Lightweight Directory Service – на каждом сервере Edge Transport запущен собственный экземпляр AD LDS, который используется для хранения набора информации о получателях в организации Exchange, а также информация о коннекторах, которые ослуживают почтовый поток между серверами Edge Transport и Hub Transport. База данный AD LDS и файлы логов хранятся на файловой системе сервера.

Edge Configuration – конфигурация сервера Edge Transport может быть экспортирована в XML файл для клонирования между серверами и резервного копирования.

System State – тут все понятно, различные службы и их зависимости, локальные политики, административные аккаунты и многое другое.

Другие файлы – некоторые другие файлы, как например база данных почтовой очереди и лог файлы, хранящиеся на файловой системе.

прочитать полностью »

August 17, 2010 – 12:37 pm

В Exchange Server 2010 роль Edge Transport использует для хранения информации о получателях и настроек экземпляр службы Active Directory Lightweight Directory Services (AD LDS).

В некоторых ситуациях вам может потребоваться подключиться к данному экземпляру AD LDS с помощью ADSEdit.msc для просмотра или изменения данных.

Для этого нам сначала необходимо определить порт, используемый AD LDS. Находясь на сервере Edge Transport откройте командную строку и используйте команду dbdsutil для получения списка экзмепляров AD LDS.

C:\>dsdbutil

dsdbutil: list instances

Instance Name: MSExchange

Long Name: MSExchange

LDAP Port: 50389

SSL Port: 50636

Install folder: C:\Windows\

Database file: C:\Program Files\Microsoft\Exchange Server\V14\TransportRoles\Data\Adam\adamntds.dit

Log folder: C:\Program Files\Microsoft\Exchange Server\V14\TransportRoles\Data\Adam

Service state: Running

Затем запустите ADSIEdit.msc и создайте новое подключение.

прочитать полностью »

В дополнение к различным способам использования IRM, которые мы рассмотрели в предыдущих статьях, есть ещё метод настройки IRM непосредственно через транспортные правила на сервере с ролью Hub transport. В качестве примера мы создадим правило, которое будет защищать все сообщения с ключевым словом Salary в теме письма и применять к этому письму шаблон “Do Not (Reply/Forward)”.

Чтобы создать транспортное правило защиты, откройте Exchange Management Console и перейдите в вкладку Organization. Выберите Hub transport и зайдите в вкладку transport rules. Создайте новое правило, введите для него имя и описание и нажмите Next.

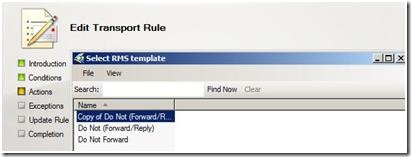

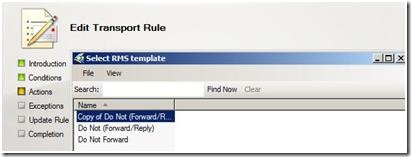

На экране условий, выберите условие ‘from users that are inside or outside the organization’ и укажите там значение Inside the organization. Также отметьте условие “when the Subject field matches text patterns” и отредактируйте образец, введя ключевое слово ‘Salary’. На странице действий выберите действие Также удостоверьтесь, что, "когда текстовое условие” образцов соответствий Предметной области выбирается, и редактируют требуемый текстовый образец, вводя ключевое слово ‘Зарплаты’. На странице действий выберите действие ‘rights protect message with RMS template’ и выберите шаблон “Do Not (Forward/Reply)”.

Рисунок 2.0: Выбор шаблона политики прав

прочитать полностью »

Во второй части серии статей, посвященной настройке и функционированию IRM в Exchange 2010, мы рассмотрим работу IRM в Outlook 2010. Первая часть статьи доступна по ссылке.

В последней версии Microsoft Outlook у пользователей есть опция для ручного выбора шаблона политики прав таким же образом как мы видели в предыдущей статье на примере Outlook Web App, и при этом Outlook может также автоматически защитить сообщения на основании правил.

Для успешной работы обоих возможностей на компьютере должен быть установлен клиент AD RMS. Это делается автоматически для пользователей Windows Vista и более поздних версий ОС. Если у вас не установлен клиент и вы пытаетесь открыть файлы, которые защищены IRM, почтовая программа предложит вам загрузить клиент Windows Rights Management Services.

Первый раз, когда вы пытаетесь открыть защищенное сообщение через Outlook, компьютер получит AD RMS URL, проверит его на с вашими учетными данными, и затем настроит IRM. Во время этого процесса загружается лицензия, который определяет уровень доступа пользователя к требуемому элементу. Ниже показан процесс первоначального конфигурирования клиента.

прочитать полностью »

В предыдущей серии статей, “Знакомство с Active Directory Rights Management Services для Exchange” (часть 1, часть 2, часть 3), мы полностью разобрали процедуру установки AD RMS и разобрали метод конфигурирования шаблонов политик прав через консоль управления AD RMS и Windows PowerShell.

В этой статье мы познакомимся с функциями Information Rights Management (IRM) и различными способами настройки в зависимости от требований организации. Мы рассмотрим различные опции дешифрования, а также ручное и автоматическое применение шаблонов политик прав. Давайте начнем:

Теперь, когда вы установили AD RMS, вы имеете возможность использовать IRM, чтобы защитить электронные письма автоматически или вручную, на основании предопределенных критериев, определенных через правила защиты Microsoft Outlook 2010, Outlook Web App или транспортных правил. Прежде чем начать использовать различные методы реализации, вы должны осознавать, что если используете транспортные правила или журналирование, агенты будут нуждаться в дешифровании сообщений для получения доступа к исходному сообщению. Давайте разберем различные доступные методы дешифрования.

прочитать полностью »

Exchange 2010 SP1 представляет нам новую возможность перемещения персональный архивного почтового ящика в отдельную базу данных. Это было очень частным запросом в Microsoft от пользователей Exchange 2010 RTM, где персональный архивный почтовый ящик мог быть помещен только в то хранилище, где находился основной ящик.

Чтобы переместить персональный архивный почтовый ящик, мы должны гарантировать что все сервера, если у вас многосерверное окружение, обновлены до SP1.

В данной статье мы рассмотрим два разных сценария. В первом мы переместив архивный ящик существующего пользователя в отдельную базу. Во втором мы создадим нового пользователя с архивным ящиком в отдельной базе.

Сценарий 1 – Перемещение существующего архивного ящика в отдельную базу

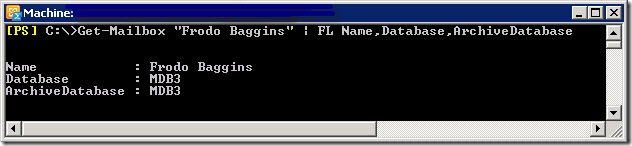

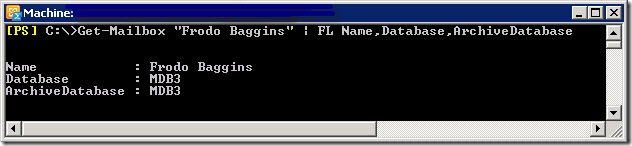

Давай для начала посмотрим на тестовый почтовый ящик пользователя Frodo Baggins, который был мной создан ранее. Как вы можете видеть, оба ящика: и основной и архивный, находятся в одной базе.

Давайте переместив архивный ящик в отдельную базу MDB2.

прочитать полностью »

Exchange 2010 предлагает нам новую особенность под названием динамические подписи (Dynamic Signatures). Динамические подписи – это специально созданные транспортные правила, которые автоматически применяют персонализированную подпись к сообщению электронной почты на основании данных из Active Directory. Вы можете также сконфигурировать эту функцию на добавление HTML подписи с определенными шрифтами, эмблемами компании, и так далее.

В этой статье я продемонстрирую, как создать динамическую подпись, основанную на имени пользователя, отделе, номере телефона, названии компании и адресе. Вся эта информация берется из атрибутов пользователя в AD. Подпись может также использовать изображение для каждого пользователя, как показано ниже:

прочитать полностью »

В этой статье мы рассмотрим метод настройки групповой политики, в которой пользователю, у которого не выбран никакой скринсейвер, будет установлен скринсейвер Blank (чистый лист). Данный метод не мешает пользователю выставить любой из доступных скринсейверов, однако если попытается убрать скринсейвер, после обновления групповой политики он будет выставлен опять.

Данный пример хорош ещё и по той причине, что в нем демонстрируется метод применения проверки, существует ли определенный ключ реестра, и на основе этой информации работает дальнейшее применение групповой политики. Данный метод можно применять например во время установки какой-либо программы с помощью групповых политик. Сперва проверяется наличие некоего специфичного для данной программы ключа реестра, и только в случае его отсутствия предпринимается попытка установки программы.

прочитать полностью »

В процессе миграции с Exchange 2003 на Exchange 2010 нам необходимо настроить устаревшее адресное пространство имен для пользователей, которые подключаются к почтовым ящикам, расположенным на Exchange 2003. Exchange Server 2010 SSL сертификат включает устаревшее имя в поле Subject Alternative Name (SAN), но в дальнейшем надо надо установить данный сертификат на сервере с Exchange 2003. Именно данную процедуру мы и рассмотрим в этой статье.

Эспорт сертификата с Exchange Server 2010

Для экспорта сертификата с Exchange Server 2010 запустите Exchange Management Shell и выполните следующие команды.

Сперва определим отпечаток установленного сертификата.

прочитать полностью »

Процедура экспорт/импорта почтовый ящик претерпела значильные изменения в 2010 SP1 Beta в сравнении с RTM версией. Основные изменения заключаются в следующем:

- Теперь нам не нужно использовать командлеты export-mailbox и import-mailbox. Новые командлеты называются New-MailboxExportRequest и New-MailboxImportRequest.

- Outlook не нужно устанавливать на той машине, с которой мы будем запускать командлеты.

- Процессом экспорта/импорта управляет служба Mailbox Replication.

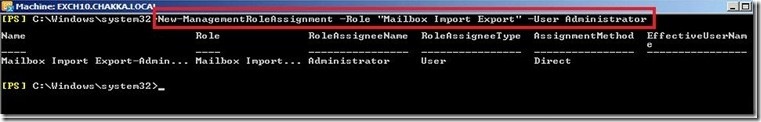

Эспорт и импорт данных почтовых ящиков значительно улучшен и теперь позволяет нам эскпортировать или импортировать pst файлы в асинхронном режиме. Для запуска соответсвующих командлетов необходимо обладать правами, которыми по умолчанию не обладает ни один пользователь. Пользователь, которому будет дано право запускать данные командлеты, должна быть назначена роль “Mailbox Import Export”.

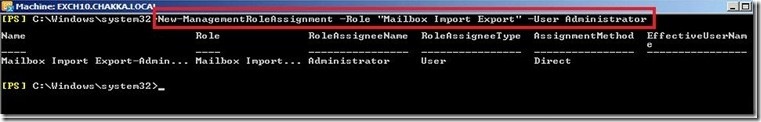

Давайте более подробно рассмотрим эту процедуру на примере. Я хочу дать моему администраторскому аккаунту необходимые права на запуск командлетов экспорта/импорта. Для этого мне необходимо выполнить команду:

New-ManagementRoleAssignment –Role “Mailbox Import Export” –User “administrator”

прочитать полностью »